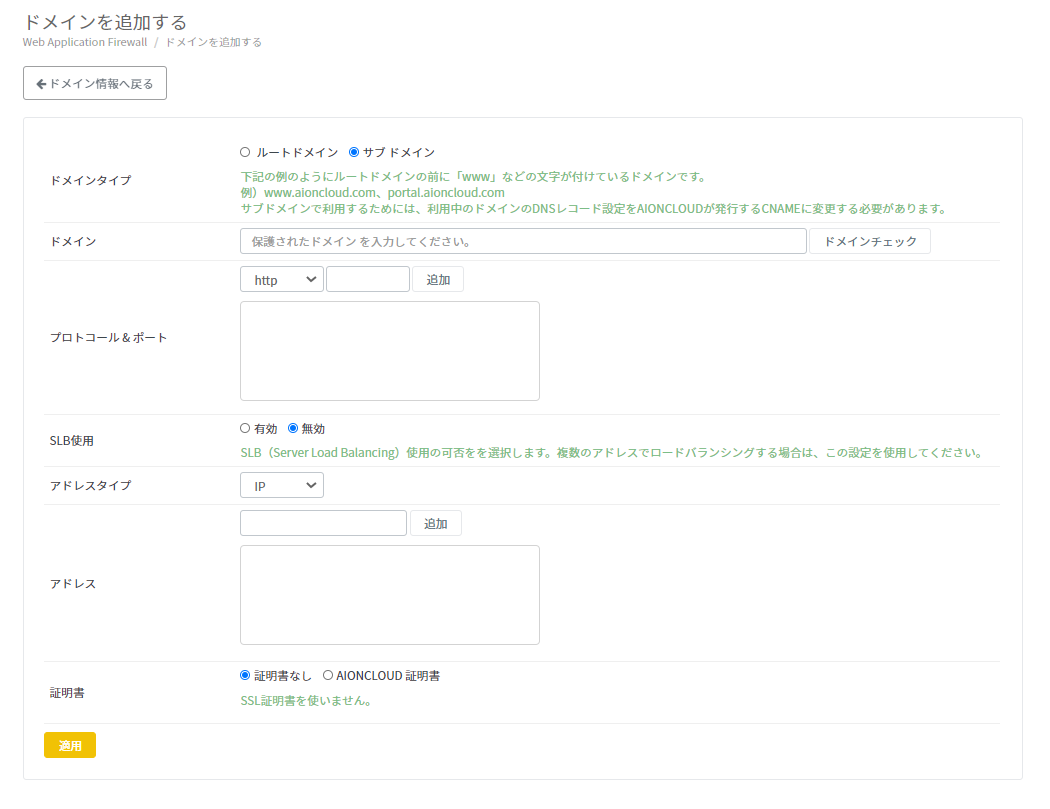

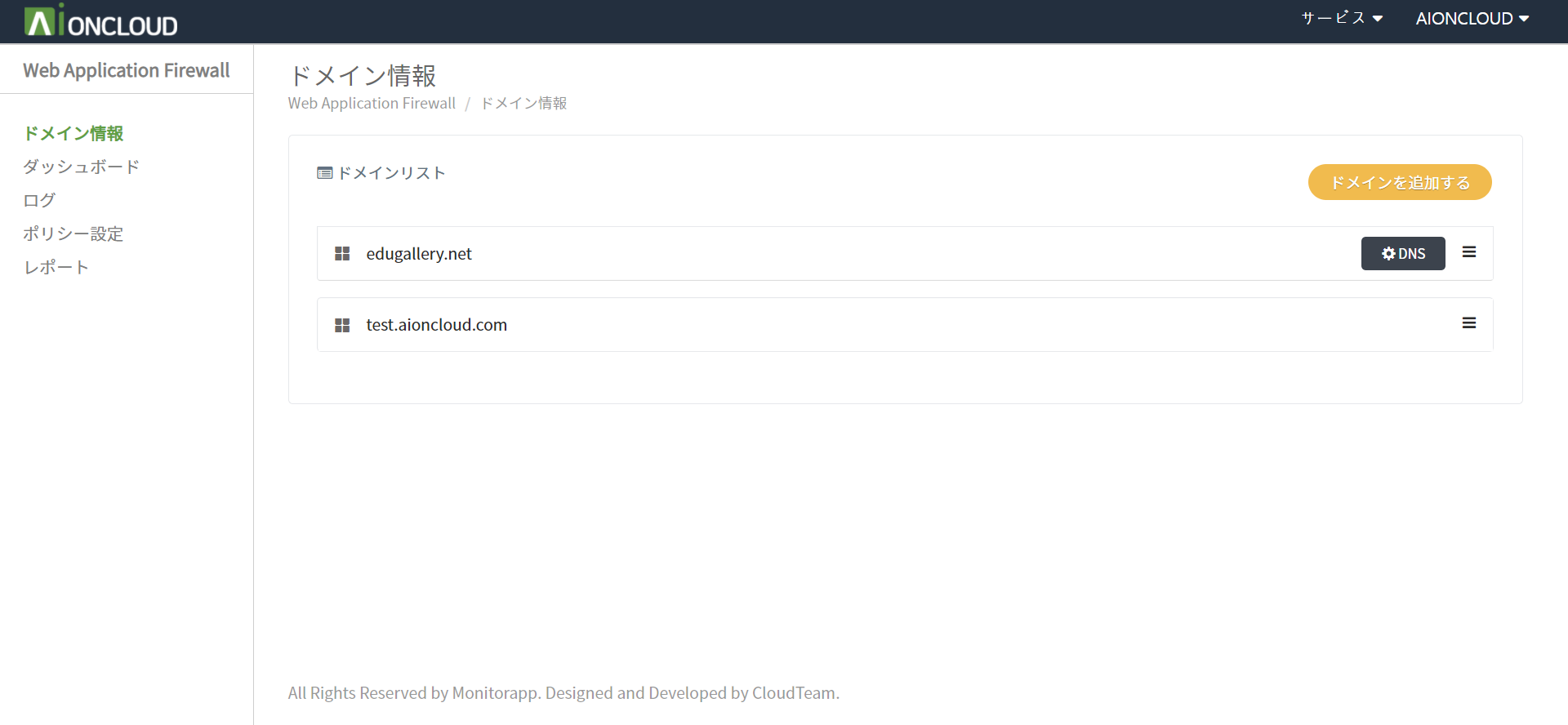

ドメイン情報メニューの「ドメイン追加する」をクリックして、対象ドメインを登録してください。

ドメイン情報を入力し、適用ボタンをクリックします。 - ドメインタイプ: 登録するドメインがルートドメインかサブドメインか指定します。 - ドメイン: 登録するドメインを入力します。入力した後は、「ドメインチェック」ボタンをクリックしてアクセスできるかどうかを認証する必要があります。 - プロトコル&ポート: ウェブサーバーのプロトコルとポート番号を設定します。 - SLB使用: SLB(サーバーロードバランシング)機能を使用するかどうかを選択します。 - アドレスタイプ: ウェブサーバーのアドレスがIPなのかCNAMEなのかを設定します。 - アドレス:ウェブサーバーのアドレス情報を設定します。 - 証明書: ウェブサーバーのSSL証明書をアップロードします。ウェブサーバーの証明書を確保できなかったり、まだSSL化していない場合はAIONCLOUDが提供するSSL証明書を使用することができます。

SLB機能を使用する場合 - ヘルスチェックURL: サーバーのヘルスチェックを行うために、ヘルスチェック対象にするURLとチェック方式を設定します。「Test」ボタンをクリックしてアクセスできるかどうかを確認する必要があります。 - Sorryページタイプ: すべてのサーバーに対してヘルスチェックに失敗した場合、クライアント(ウェブサイト利用者)に表示するSorryページの形式を選択します。「HTML」を選択してSorryページを設定するかで「URLリダイレクト」を選択して他のURLにリダイレクトさせることができます。 - Sorry ページ: Sorryページの内容を設定します。

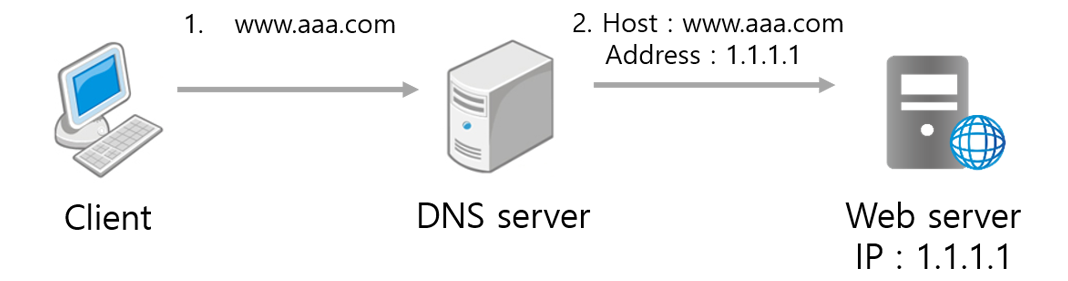

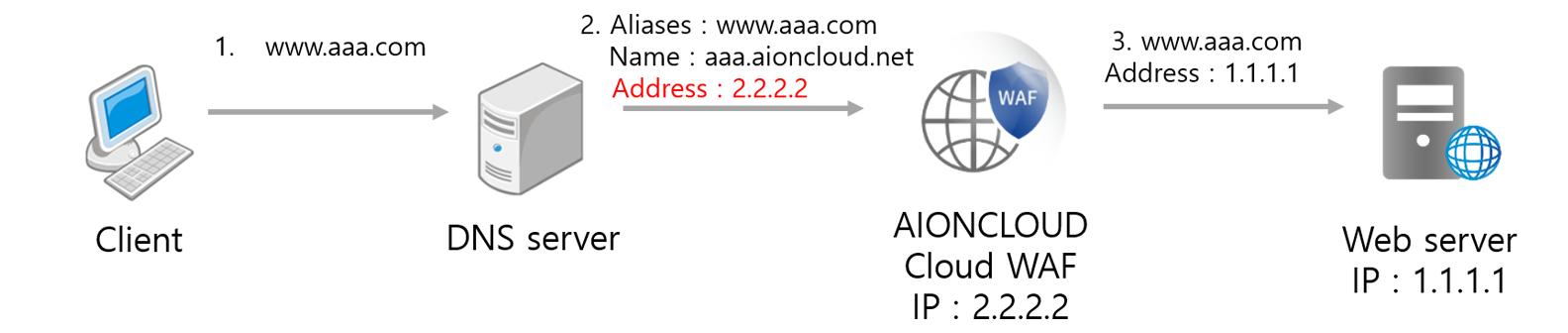

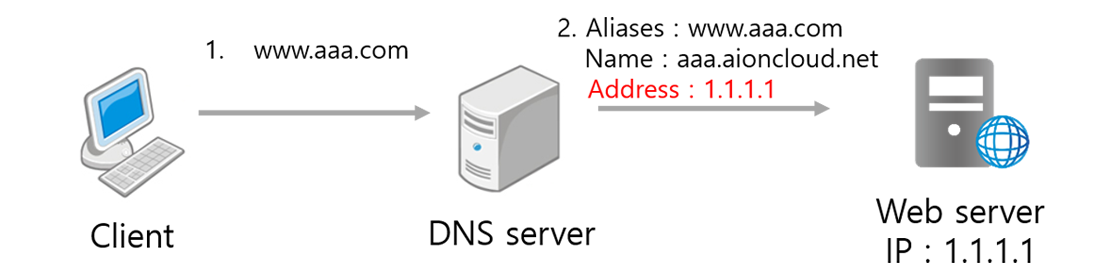

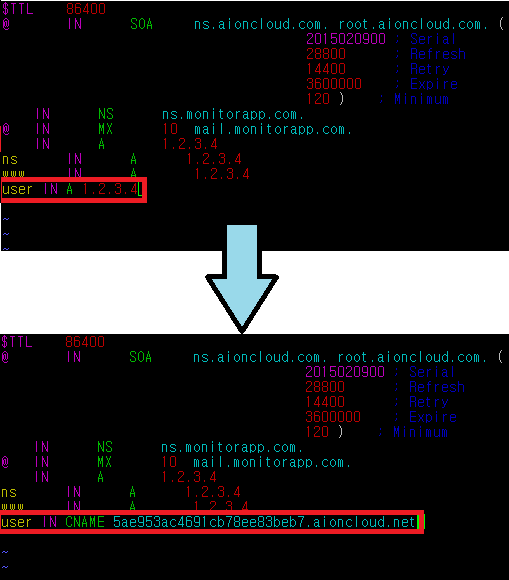

クライアントがブラウザを介してwww.aaa.comドメインにアクセスすると、DNSサーバーはドメインのアクセスパスを照会します。

ホストDNS設定がAレコードに設定されている場合、DNSサーバーは一致するWebサーバーのパブリックIPアドレスを確認し、対応するパスに接続します。

AIONCLOUDサービスのホストDNS設定はCname方式を使用しています。 ホストのCnameはAIONCLOUDによって管理され、Cnameと一致するIPはWAF IPです。

WAFに問題があると、DNSフェイルオーバーが自動的に行われます。 Cnameと一致するIPはドメインのWebサーバーパブリックIPに変更されるため、クライアントは問題なくWebサービスを使用できます。

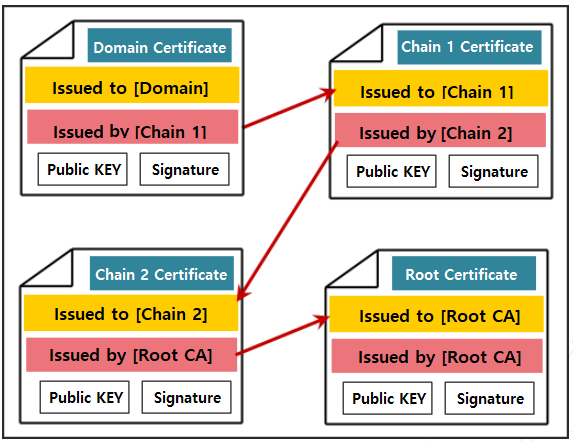

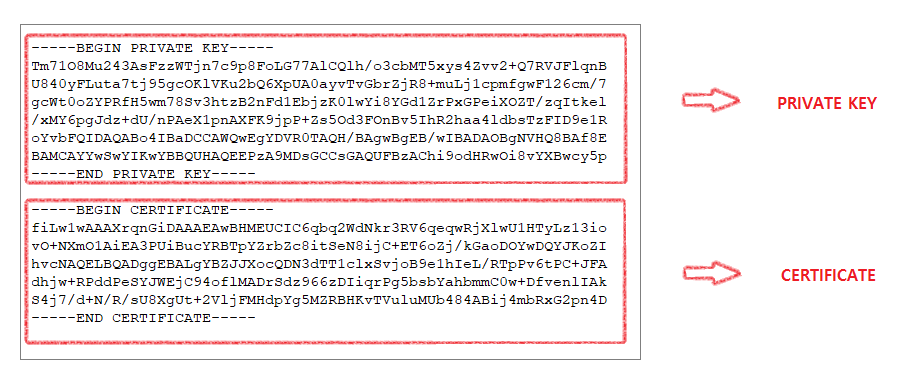

証明書の形式

- サーバー証明書は上位の中間証明書から署名をもらい、その中間証明書はさらに上位のルート証明書から署名をもらうことによって信頼の連鎖を成り立っています。

ルート証明書は別の証明書によって署名されておらず、ルートCA(認証局)による自己署名となっています。

- 中間証明書は通常、1~2つが設定されることが多いですが、場合によって無いこともあります。

中間証明書が無い場合は、ルート証明書が直接にサーバー証明書に署名する形になります。

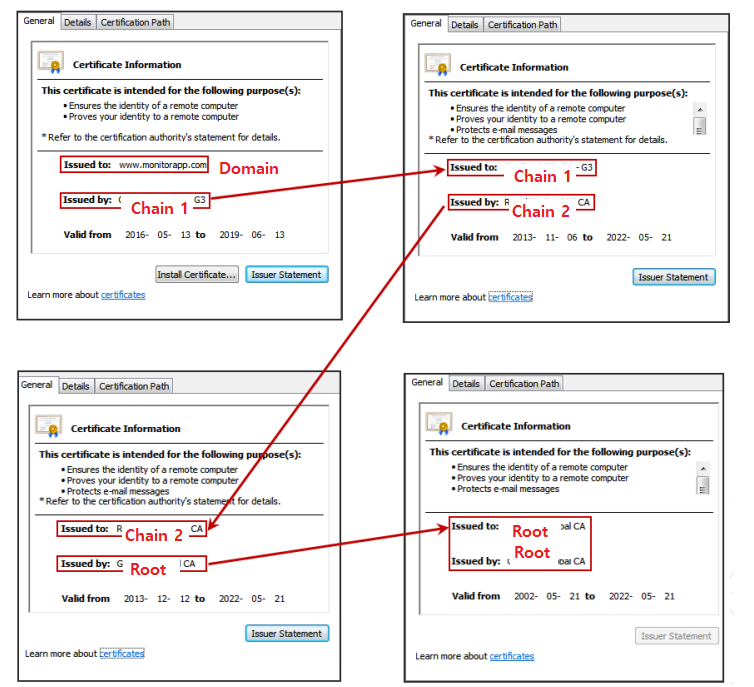

実際の証明書の例

OpenSSLコマンドPEM形式に変換

※ウェブサーバーの証明書をWAFに登録するためには、証明書の形式を変換する必要があります。

秘密鍵が暗号化されている場合は、秘密鍵のパスワードで復号化する必要があります。

| 変換前の証明書形式 | コマンド (UNIX・LINUXの場合) |

|---|---|

| pfx | openssl pkcs12 -in 「ファイル名」.pfx -out 「ファイル名」.pem –nodes |

| p7b | openssl pkcs7 –inform der –in 「ファイル名」.p7b –print_certs –text –out 「ファイル名」.pem |

| p7b(Verisign 証明書) | openssl pkcs7 -print_certs -in 「ファイル名」.p7b -out 「ファイル名」.pem |

PEMファイルを開いて証明書(CERTIFICATE)のところを取り出す

ルート証明書を整列する

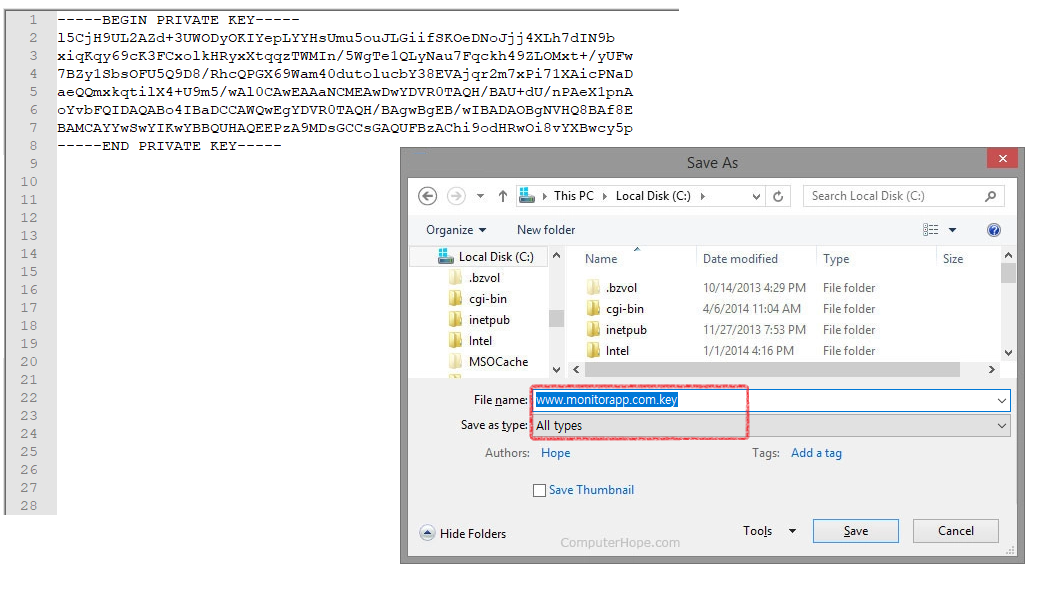

秘密鍵ファイルを生成する

※PEMファイルの中に秘密鍵が無い場合、サーバーから秘密鍵を確保する

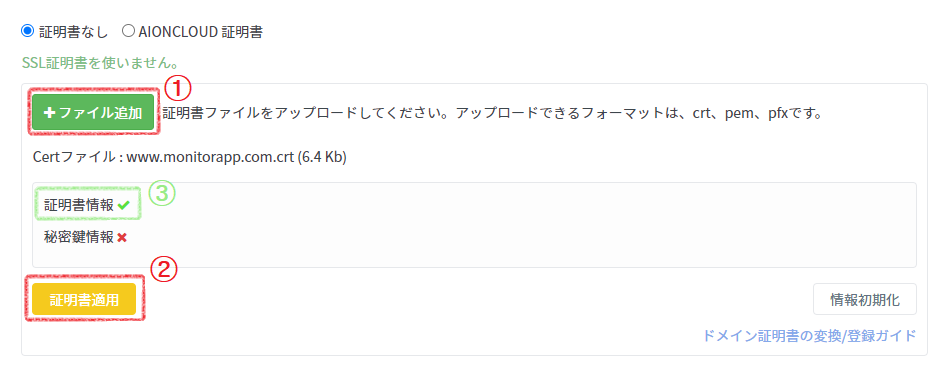

証明書をWAFに登録する

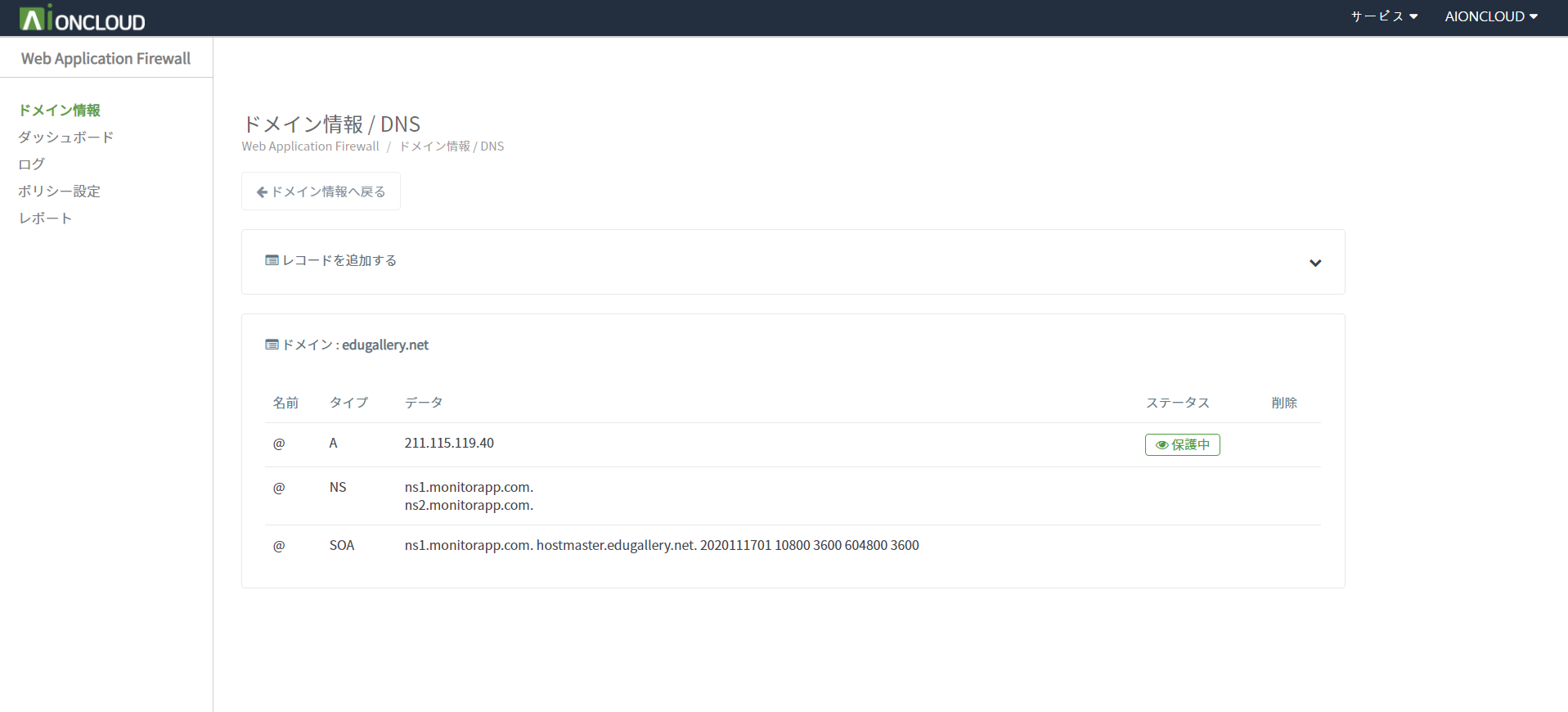

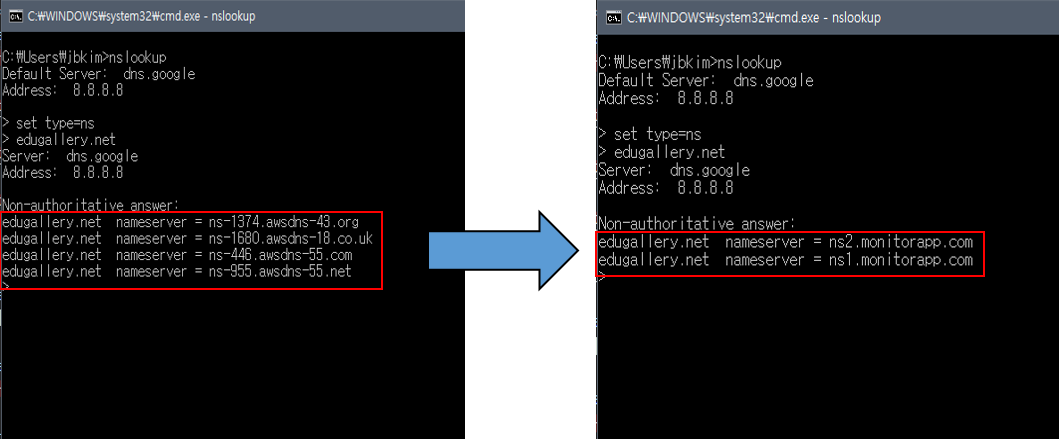

DNSメニューに表示されているNSレコードを確認してください。

ネームサーバー設定はホスティングサービスによって異なります。 各ホスティングサービスのネームサーバー設定ガイドを参照してください。 - Amazon Route 53ネームサーバー設定 https://docs.aws.amazon.com/en_pv/Route53/latest/DeveloperGuide/domain-name-servers-glue-records.html#domain-name-servers-glue-records-procedure - Gabiaネームサーバー設定 https://customer.gabia.com/manuals/detail_pop.php?seq_no=2163 - Whoisネームサーバー設定 http://cs.whois.co.kr/manual/?p=view&page=1&number=431 - Cafe24ネームサーバー設定 https://help.cafe24.com/cs/cs_faq_view.php?idx=141&page=1

DNSを照会して、ネームサーバーが正しく変更されたかどうかを確認してください。

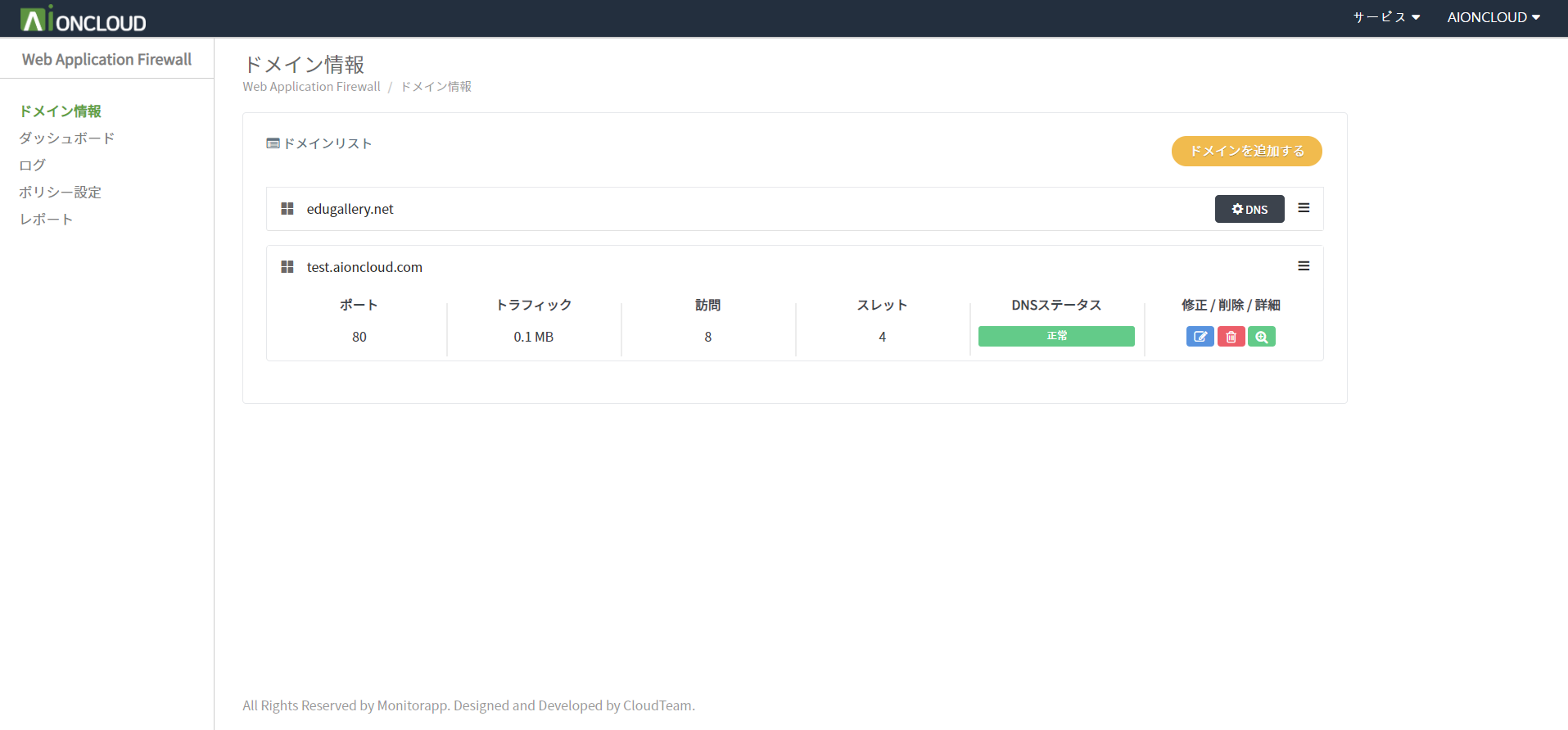

変更を確認した後、ドメインリストを更新してください。

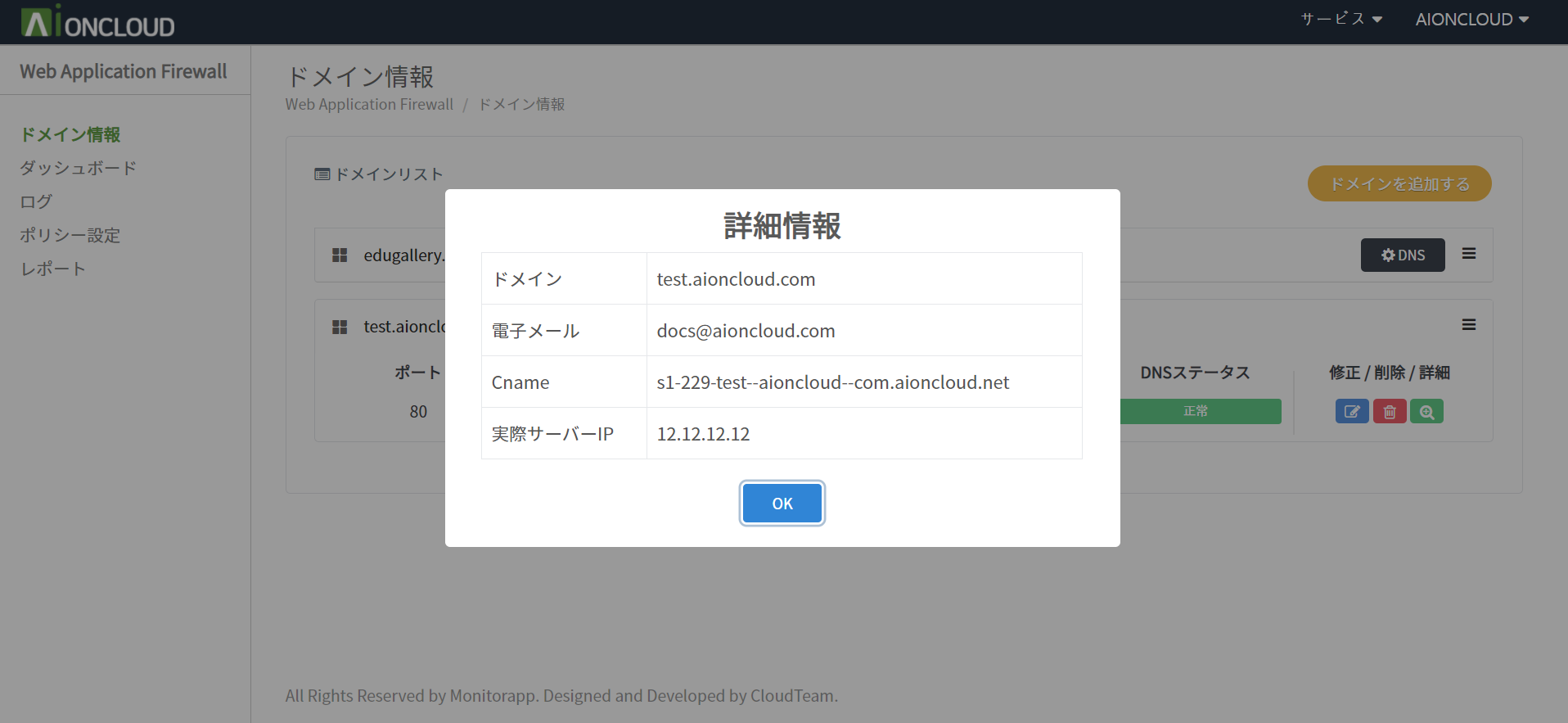

ドメインリストの「詳細」で提示されたDNS(CNAME )レコードを確認してください。

DNSレコード設定はホスティングサービスによって異なります。 各ホスティングサービスのDNSレコード設定ガイドを参照してください。 - GabiaのDNSレコード設定 https://customer.gabia.com/manuals/detail_pop.php?seq_no=2711 - WhoisのDNSレコード設定 http://cs.whois.co.kr/manual/?p=view&page=1&number=434 - Cafe24のDNSレコード設定 https://help.cafe24.com/cs/cs_faq_view.php?idx=438&page=1

DNSを照会して、DNSが正しく変更されたかどうかを確認してください。

変更を確認した後、ドメインリストを更新してください。

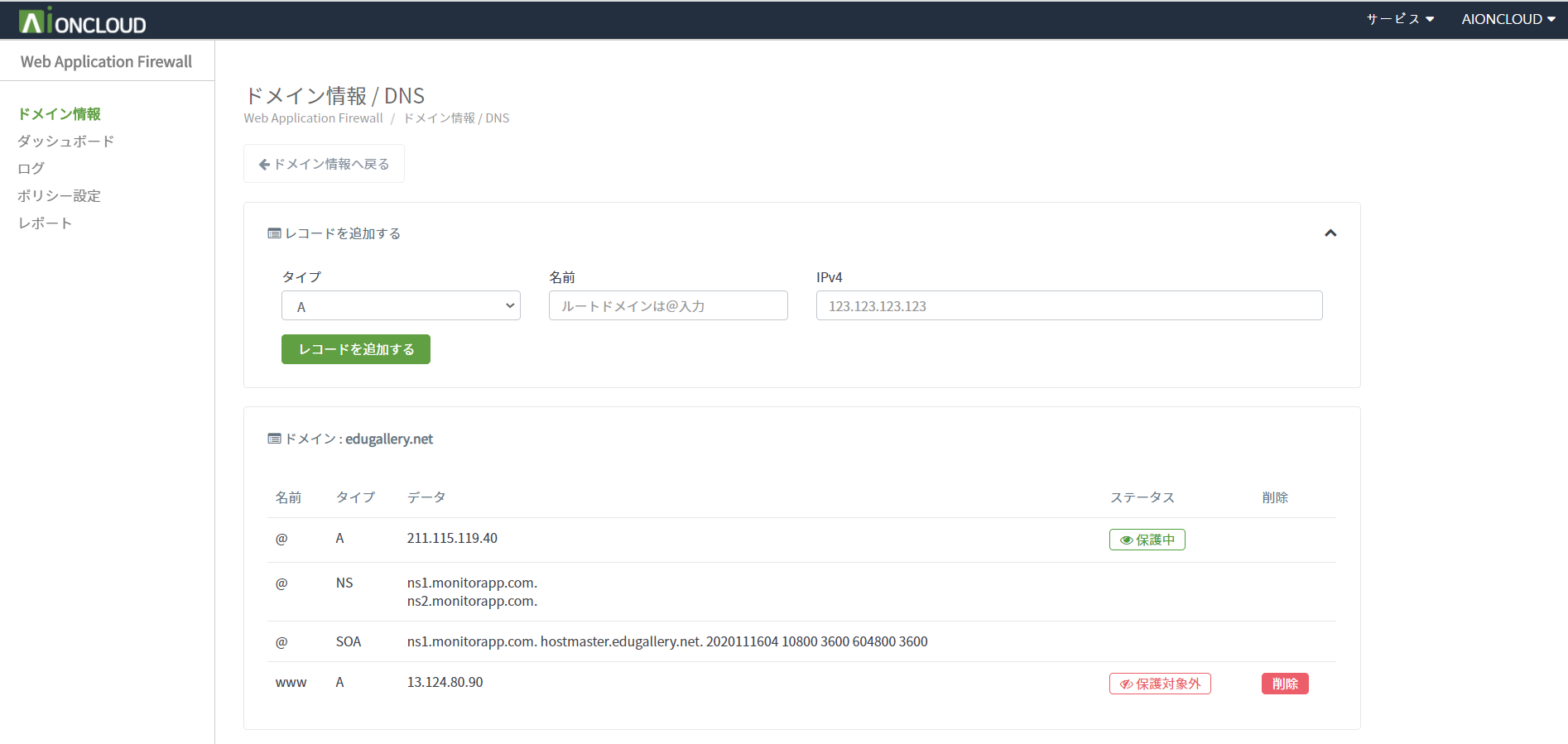

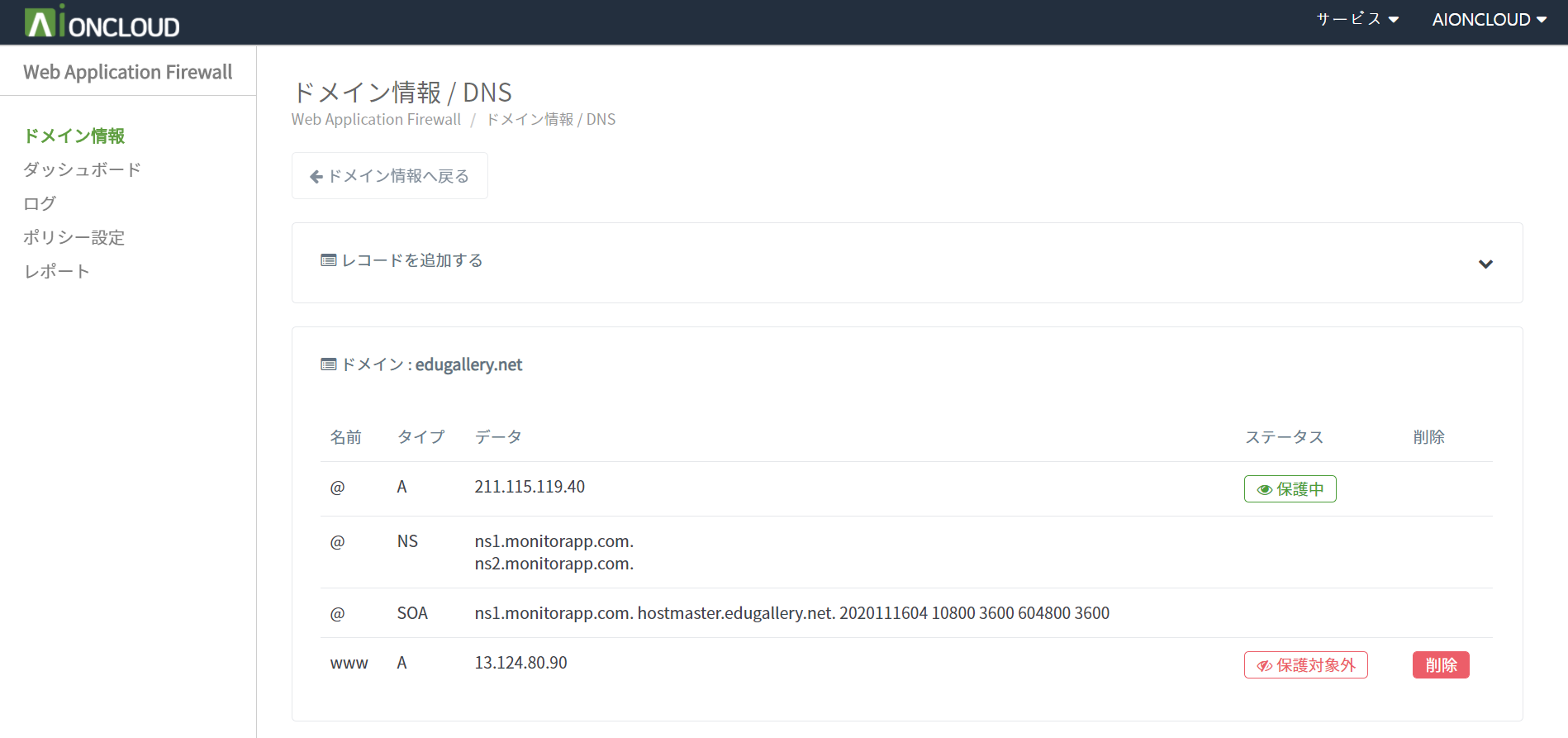

「ドメイン情報」メニューで「DNS」ボタンをクリックしてDNS情報を確認することが可能です。

「レコードを追加する」ボタンをクリックして新しいレコードを追加することが可能です。 - 追加可能なレコード : A, AAAA, CNAME, CAA, LOC, MX, PTR, SPF, SRV, TXT

「保護対象外」ボタンをクリックしてAIONCLOUD WAFに登録することが可能です。 登録が終わったら、保護状態に自動に切り替わります。

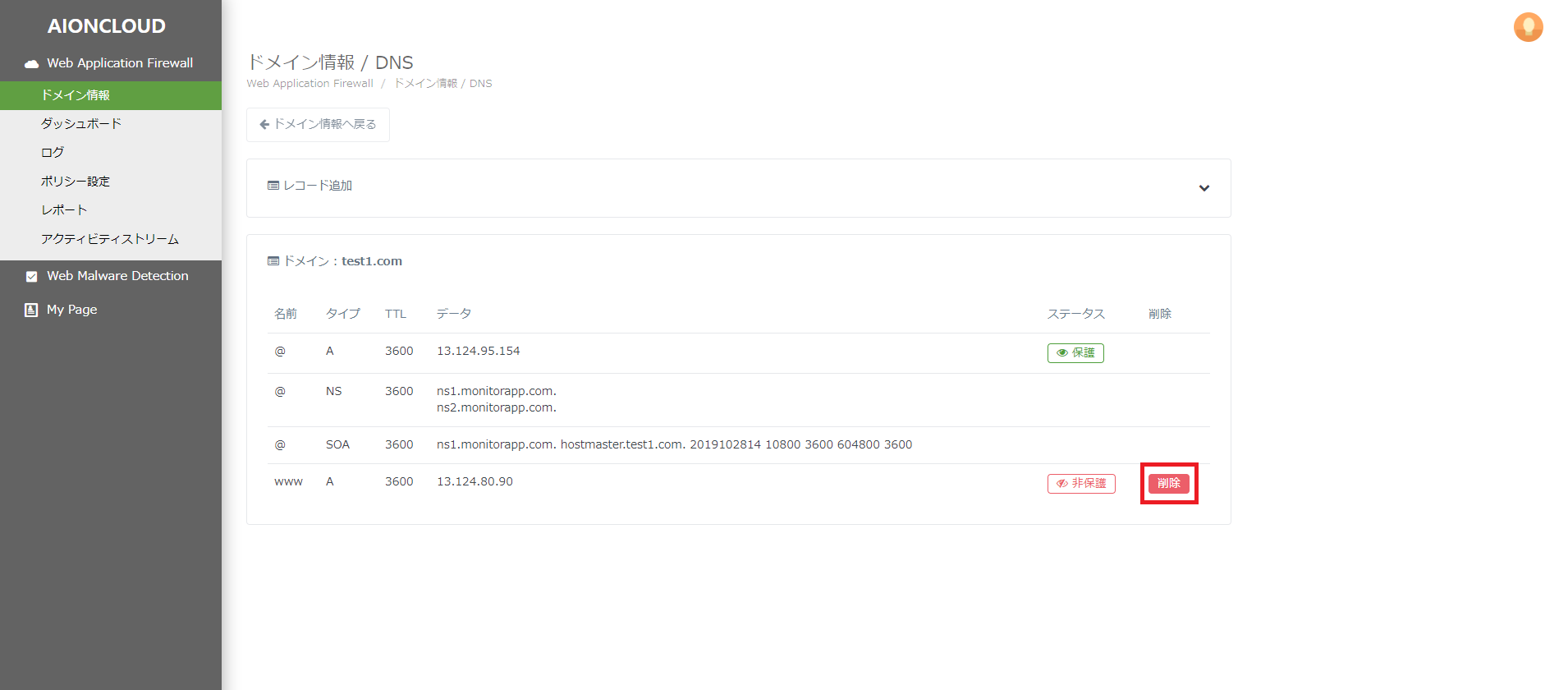

「削除」ボタンをクリックして登録したレコードを削除することが可能です。

保護状態のレコードは削除できません。

「ドメイン情報」メニューで一応ドメインを削除し、「保護対象外」状態になってからレコードの削除が可能となります。

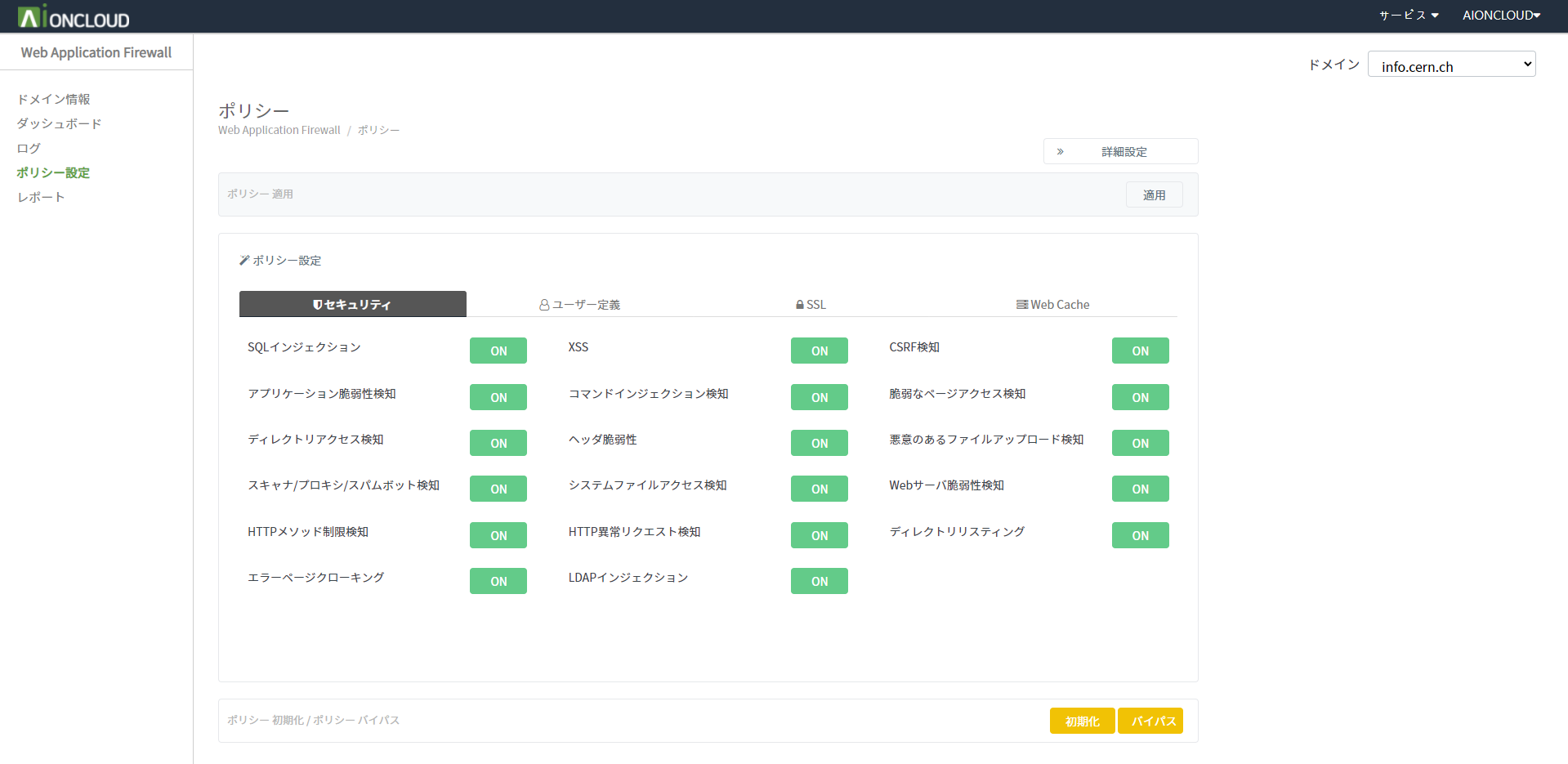

ON / OFFボタンをクリックして攻撃ポリシー設定を開始します。 - ポリシー設定が「ON」の場合、選択したポリシーで探知を実行し、ブロックを実行します。 - ポリシーの選択が「OFF」の場合、選択したポリシーでは探知されません。

設定可能な攻撃ポリシー

| ポリシー | 説明 |

|---|---|

| SQLインジェクション | ウェブアプリケーションから入力フォームまたはURLにSQL文を注入してDBへ不正にアクセスする脆弱性 |

| XSS | ページに悪意のあるスクリプトを埋め込めてウェブページを閲覧するユーザの権限でそのスクリプトが実行されるようにして情報流出などを誘発する脆弱性 |

| スキャナ/プロキシ/スパムボット検知 | クロール、スクレイピング、スキャナ、ウェブ攻撃ツールキットなどの様々な道具を活用して総合的な攻撃トラフィックを発生させて直接的に脆弱性を見つけるしたり、脆弱性を把握するために間接的な情報を収集する行為 |

| Webサーバ脆弱性検知 | アプリケーション(Apache等)をインストールする中に生成されるインストールファイル及び一時ファイルが存在しているか、またはウェブ上にOSのログイン画面が露出されてしまうなど、システムの不備な設定のせいで発生する脆弱性 |

| アプリケーション脆弱性検知 | ウェブサーバが金銭的、時間的な問題によって公開アプリケーションで構築された場合、インターネット上に共有された公開アプリケーションの各種脆弱性の情報によってホームページ改ざん及び攻撃経由地として用いられる可能性がある脆弱性 |

| CSRF | 外部からの入力が動的ウェブページの作成に用いられる場合、転送された動的ウェブページを閲覧するクライアントの権限で不正なスクリプトが実行される脆弱性 |

| 悪意のあるファイルアップロード検知 | サーバ側で実行されるスクリプトファイル(asp、jsp、php等)のアップロードすることができるし、このファイルを攻撃者がウェブを通じて直接に実行することもできる場合、システム内部コマンドを実行したり、外部と接続してシステムを制御できる脆弱性 |

| HTTP異常リクエスト検知 | セキュリティシステムを迂回するために、複数スペース、複数スラッシュ、改行コード、NULL文字注入、特定ヘッダ削除・改ざんなどの標準ルールに反するトラフィックでウェブサーバにアクセスする包括的な攻撃方法 |

| エラーページクローキング | ウェブサーバに別途のエラーページを指定しない場合、エラーメッセージによるサーバのデータなどの攻撃に必要な情報が流出される脆弱性 |

| ディレクトリリスティング | サーバ内のすべてのディレクトリもしくは重要な情報が含まれているディレクトリについてインデクシングできるように設定されていることて重要なファイル情報が流出される脆弱性 |

| コマンドインジェクション検知 | 適切な検証手順を行わなかったユーザからの入力がOSのコマンド中の一部または全部として実行される場合、意図しないシステムコマンドが実行される脆弱性 |

| システムファイルアクセス検知 | 既知の場所のウィンドウズ、ユニックスウェブサーバのシステムファイルと商用DBMSサーバの重要テーブルやオブジェクトへ直接にアクセスして流出された重要な情報やデリケートな情報を攻撃において必要な情報として用いられる脆弱性 |

| ディレクトリアクセス検知 | 外部からの入力値についてパス操作に用いられる文字をフィルタリングしなければ、予想外のアクセス制限エリアについてのパス文字列を構成することができるようになってシステムの情報流出やサービスの障害を誘発する脆弱性 |

| HTTPメソッド制限検知 | ウェブサービスを提供する際に不要なHTTPメソッド(PUT、DELETE、OPTIONS等)を許可している場合、攻撃者によって悪意のあるファイルがアップロードされるしたり、重要なファイルが削除される可能性がある脆弱性 |

| 脆弱なページアクセス検知 | ウェブルート下に内部文書及びバックアップファイル、ログファイル、圧縮ファイルなどが存在している場合、ファイル名を推測してファイル名を見つけ出して、該当ファイルへ直接に要求してハッキングに必要なサービス情報を取得するようになったり、管理者ページがインターネットを通じて接続できる場合、攻撃者の主要ターゲットになって、攻撃者のSQLインジェクション、総当り攻撃などの様々な形態の攻撃の口実を与える脆弱性 |

| ヘッダ脆弱性 | User-Agent、Rangeなどのヘッダ情報を操作することでウェブアプリケーションサーバやOSシステム内に存在する既知の脆弱性にアクセスしてリモートでコマンドを実行したり、バッファオーバーフローを誘発する脆弱性 |

| LDAPインジェクション | LDAP(ディレクトリサービスへアクセスし、照会、変更するプロトコル)クエリーを改ざんしたり、注入する等の行為によってパスワードや個人情報を取得する攻撃手法です。Webサイトでユーザの入力フォームからLDAPクエリが実行される場合、LDAPクエリを変更するだけでシステム内の重要な情報が取得することが出来ます。 |

詳細を定義してユーザーポリシーを起動します。

構成可能ユーザー定義ポリシー

| ポリシー | 説明 |

|---|---|

| IP 許可リスト | クライアントIPを入力した後、他のWeb Application Firewallポリシーに関係なくクライアントIPをバイパスして適用します。 |

| IP 拒否リスト | クライアントIPを入力した後、他のWeb Application Firewallポリシーに関係なくクライアントIPをブロックして適用します。 |

| DoS 検知 | このドメインのトラフィックを多くするクライアントをブロックし、これらのIPアドレスをブラックリストに登録します。 |

| ブルートフォース検知 | このドメインの異常ログインを試みるクライアントをブロックし、これらのIPアドレスをブラックリストに登録します。 |

| URL許可リスト | 入力URLパスの後、他のWeb Application Firewallポリシーに関係なくURLをバイパスして適用します。 |

| 国別IP検知 | 国別IP探知は信頼できない国の目録です。国別IP探知に登録されたHTTPリクエストは検査動作を遂行する前に遮断します。 |

| JSチャレンジ | JS Challenge ウェブサイトにアクセスするクライアントにウェブブラウザーでのみ解析可能なJavascriptを送り、そのJavascriptにレスポンスしない攻撃ツールやボットによるアクセスと判断し、その通信をブロックする |

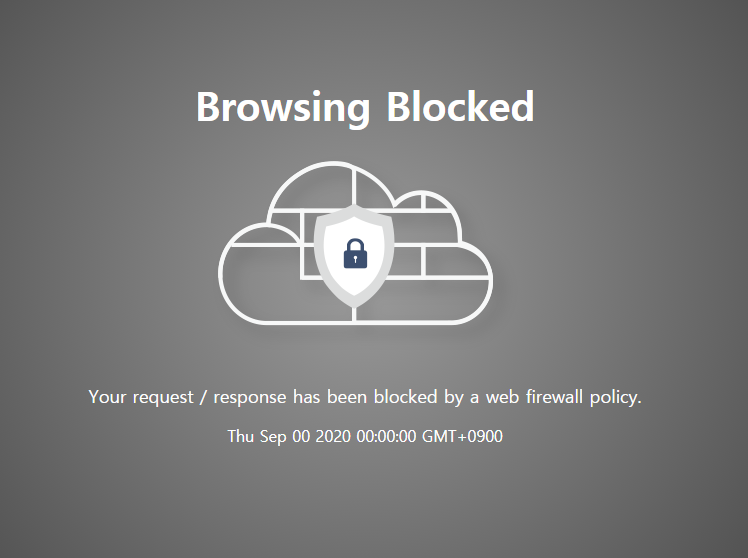

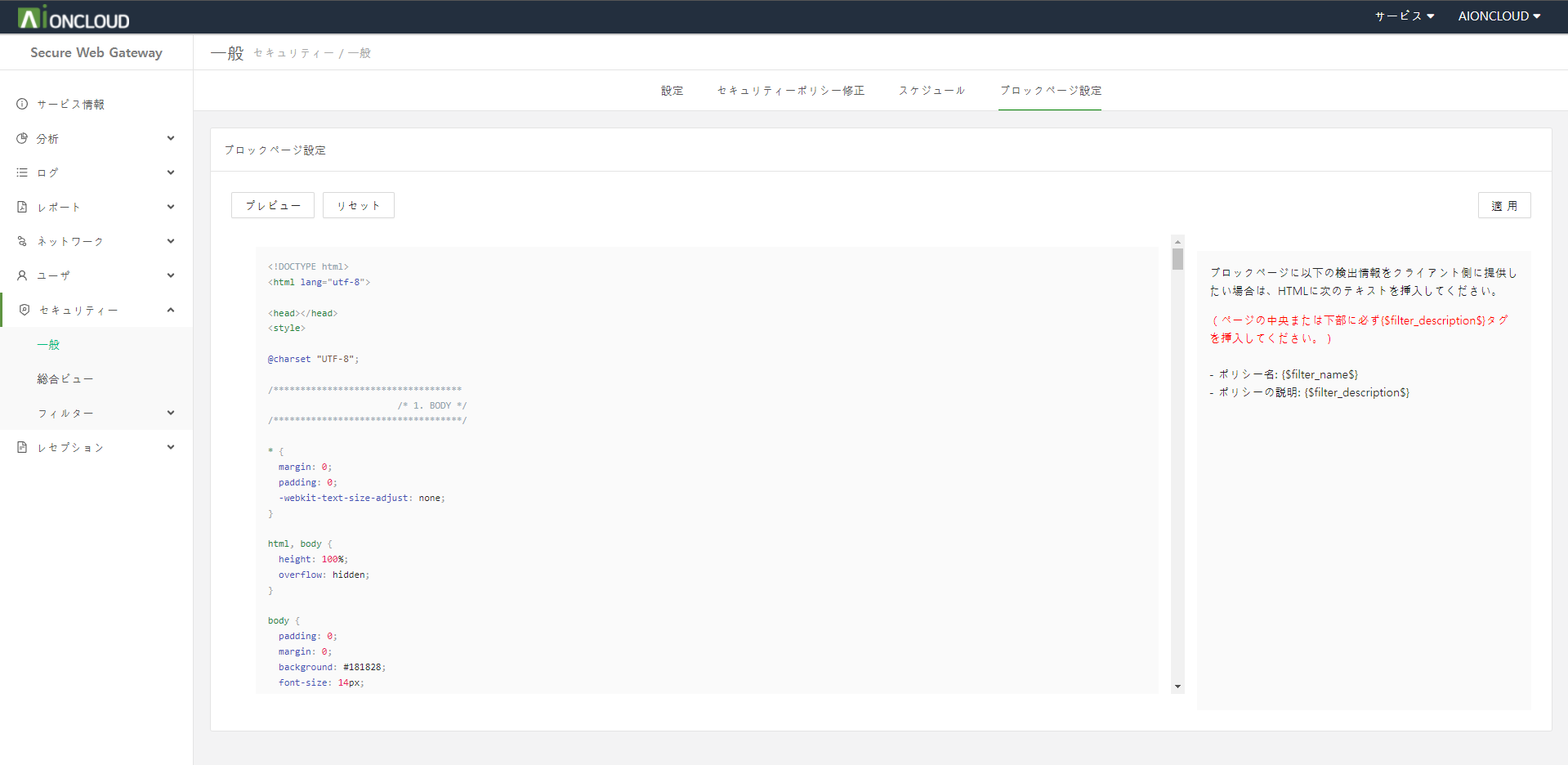

| ブロックページ | ポリシールールによってブロックされたクライアントに表示するブロックページをカスタマイズすることができます。 |

SSLポリシー設定を開始するためにSSL詳細を設定します。

構成可能SSLポリシー

| ポリシー | 説明 |

|---|---|

| SSL 証明書 | ドメインの新しいSSL証明書を登録用にアップロードするか、SSL証明書を変更します。 - サポートの種類 : CRT, DER, PEM, PFX, ... |

| 80 → 443 リダイレクト | ポート80(HTTP)のトラフィックはすべて、ポート443(HTTPS)にリダイレクトされます。 |

ウェブサーバーにあるJavascript、CSS、画像ファイルなど、静的ファイルをWAFにキャッシュさせて、 ウェブサーバーへのトラフィックを減らし、通信速度を高める機能です。

設定可能なウェブキャッシュポリシー

| 項目 | 説明 |

|---|---|

| ウェブ使用 | ウェブキャッシュ機能を使用するかどうか設定します。 |

| TTL | ウェブキャッシュの有効期間を設定します。0に設定すると、ウェブサーバーのキャッシュ設定に従います。 |

| 除外URL | ウェブキャッシュを保存しないURLを追加します。 |

| ウェブキャッシュ削除 | WAFにキャッシュされたファイルを、一括削除または指定して削除します。 |

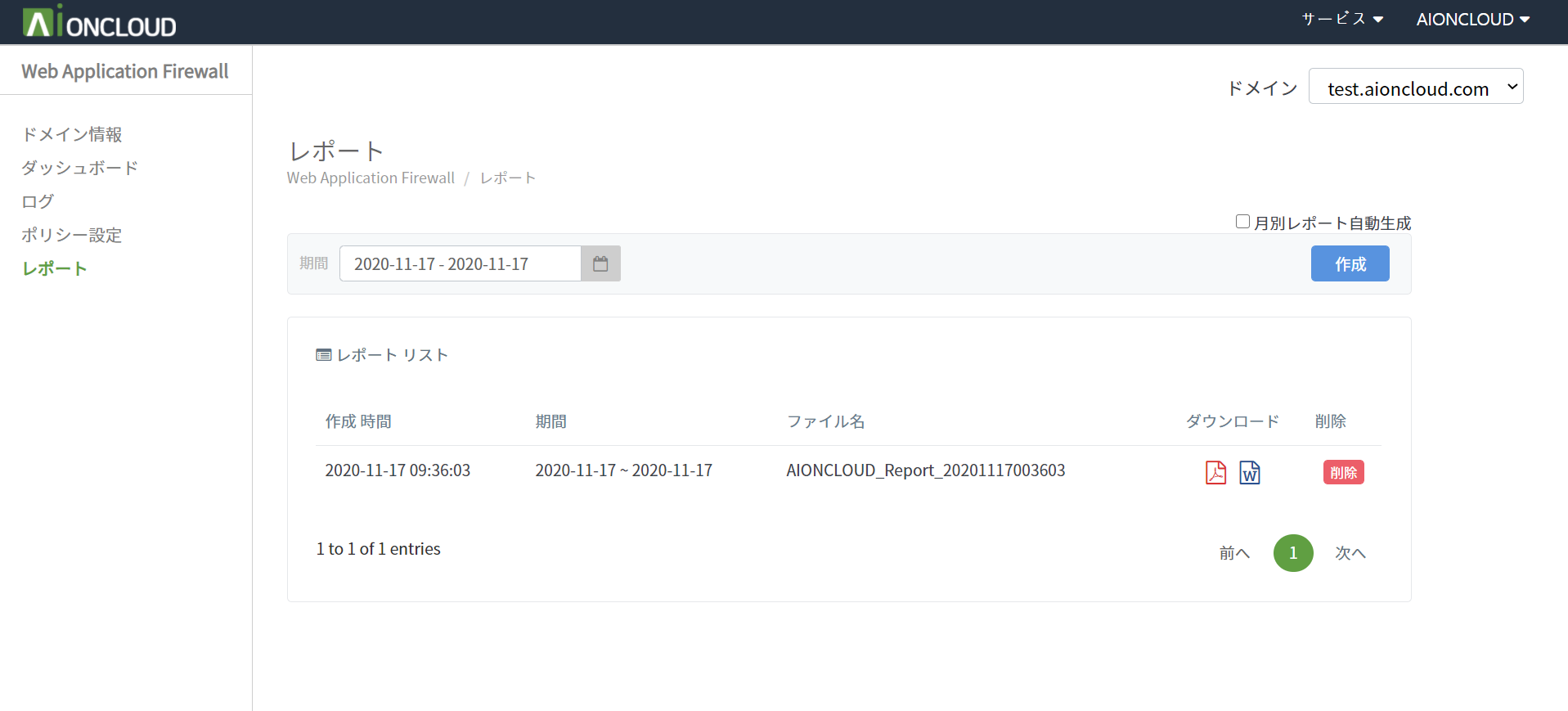

「Web Application Firewall - アラーム設定」メニューで、「ドメイン」に設定するURLを選択し、そのURLのアラーム設定に進みます。

ESM サーバー ip, port, カスタムログ, 検出ログを追加して[保存]ボタンをクリックします。

カスタムログ : ESM serverに検知ログを転送する時にログメッセージの一番前に記載されるテキスト

登録したドメインに設定した攻撃が検知された場合、ESMサーバーに通知します。

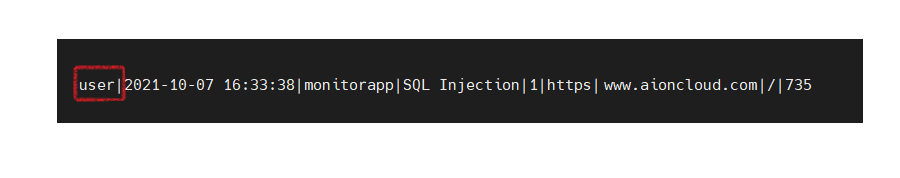

※ ex) カスタムログ : “user”

設定した通知メッセージのフォーマット : 時間 | 検出根拠 | 検出タイプ | 検出コード | プロトコール | ホスト | パス | リクエスト長

カスタマログを設定した場合の通知メッセージ : user | 時間 | 検出根拠 | 検出タイプ | 検出コード | プロトコール | ホスト | パス | リクエスト長

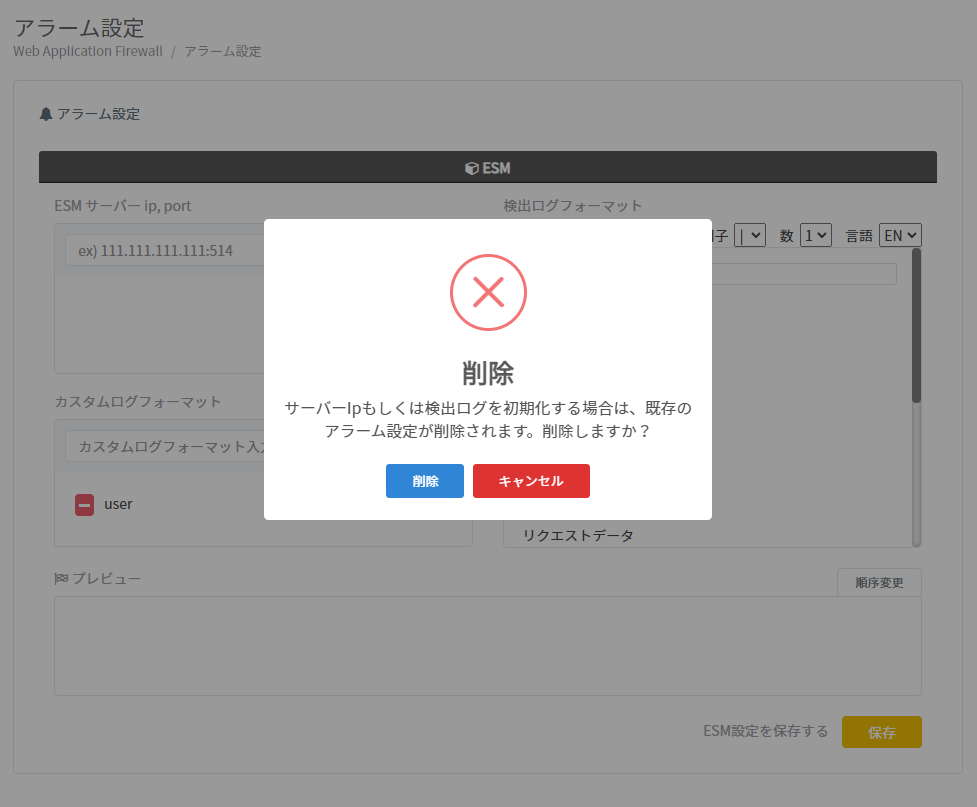

通知設定を解除したい場合は、登録したESMサーバーのアドレスを削除するか、検知ログフォーマットからすべての項目を削除して「保存」ボタンをクリックします。

確認メッセージが表示されて、「削除」ボタンをクリックすると通知設定が解除されます。

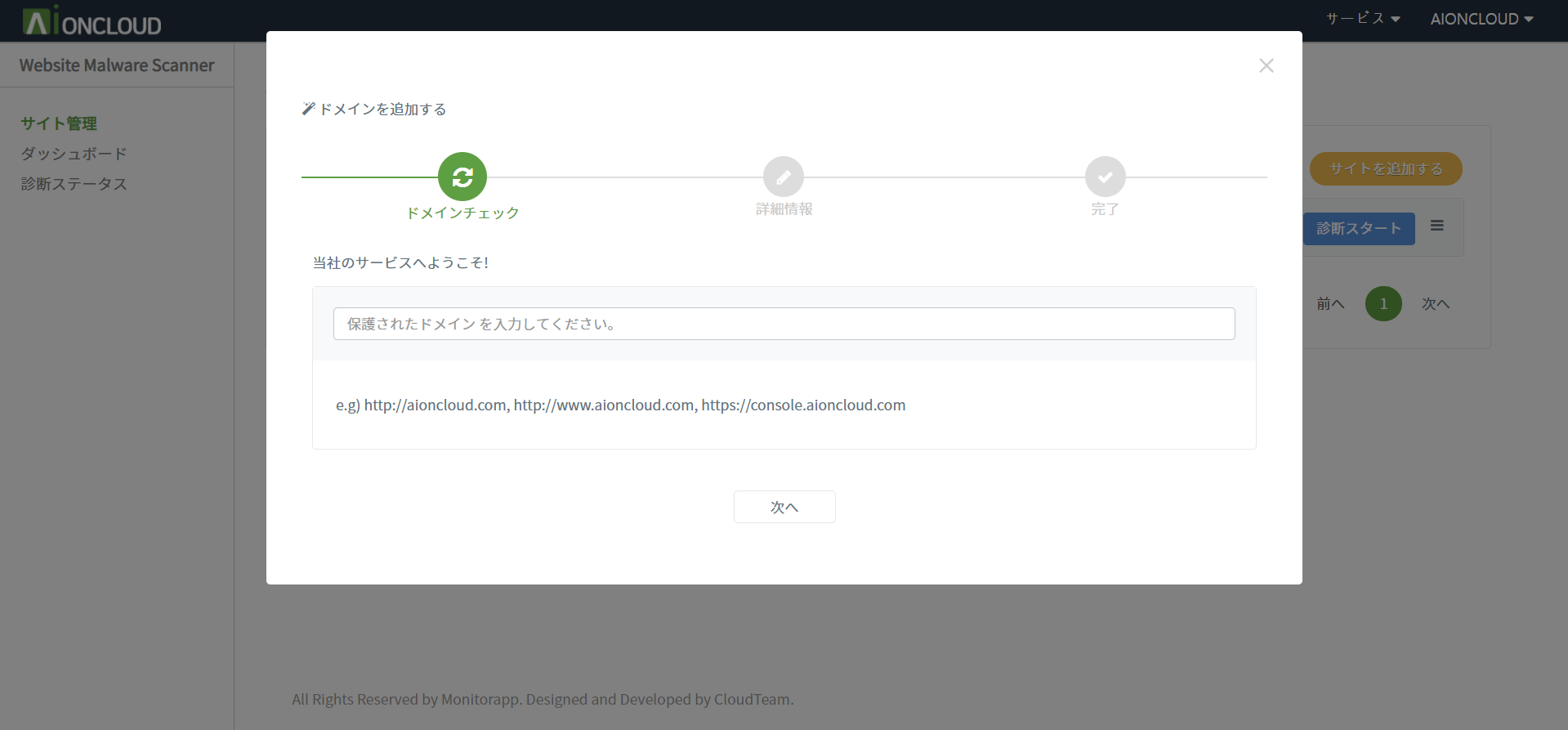

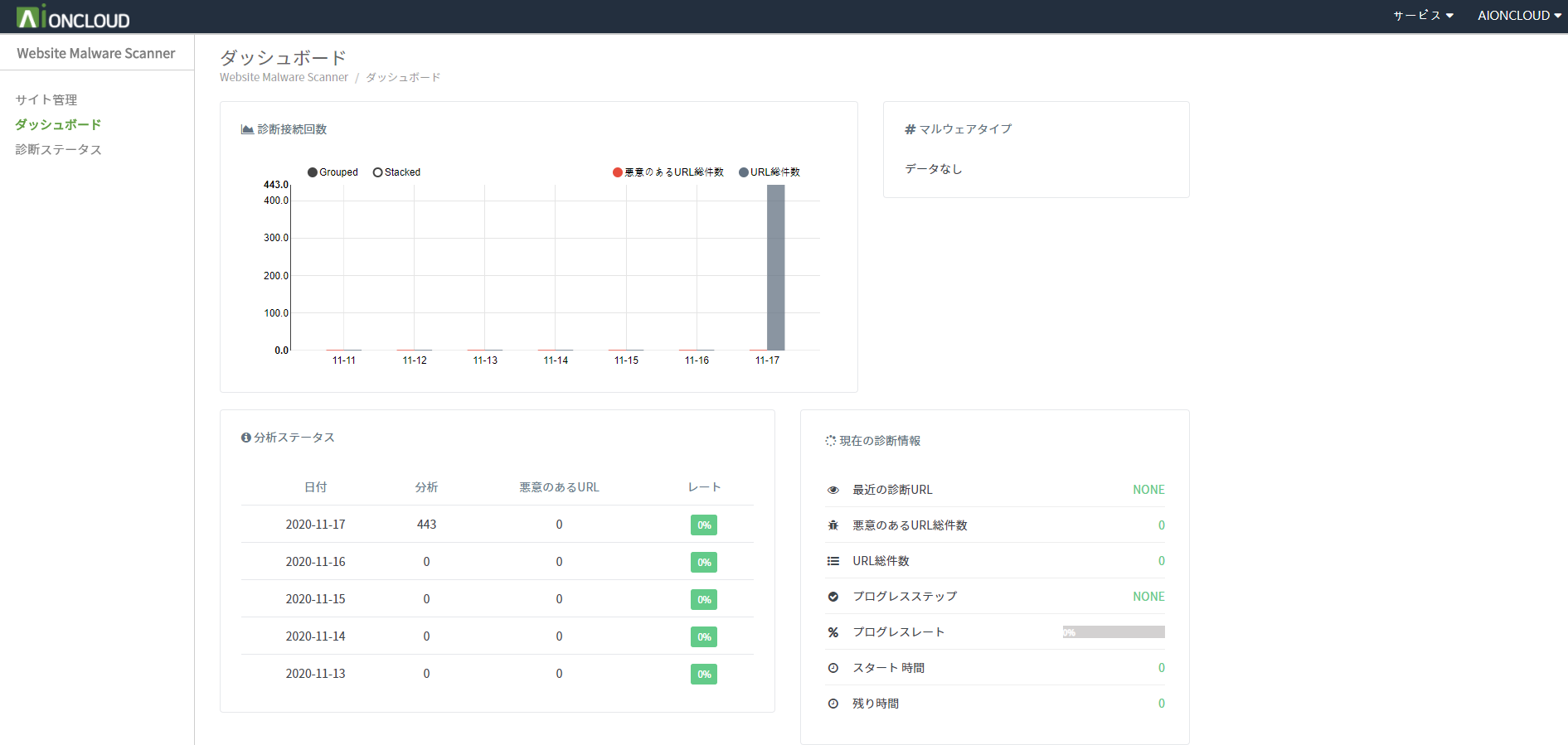

サイト管理メニューの「サイト追加する」ボタンをクリックして対象サイトを登録してください。

入力ボックスにURLを入力する必要があります。 サイト認証とUser-agentを設定することができます。

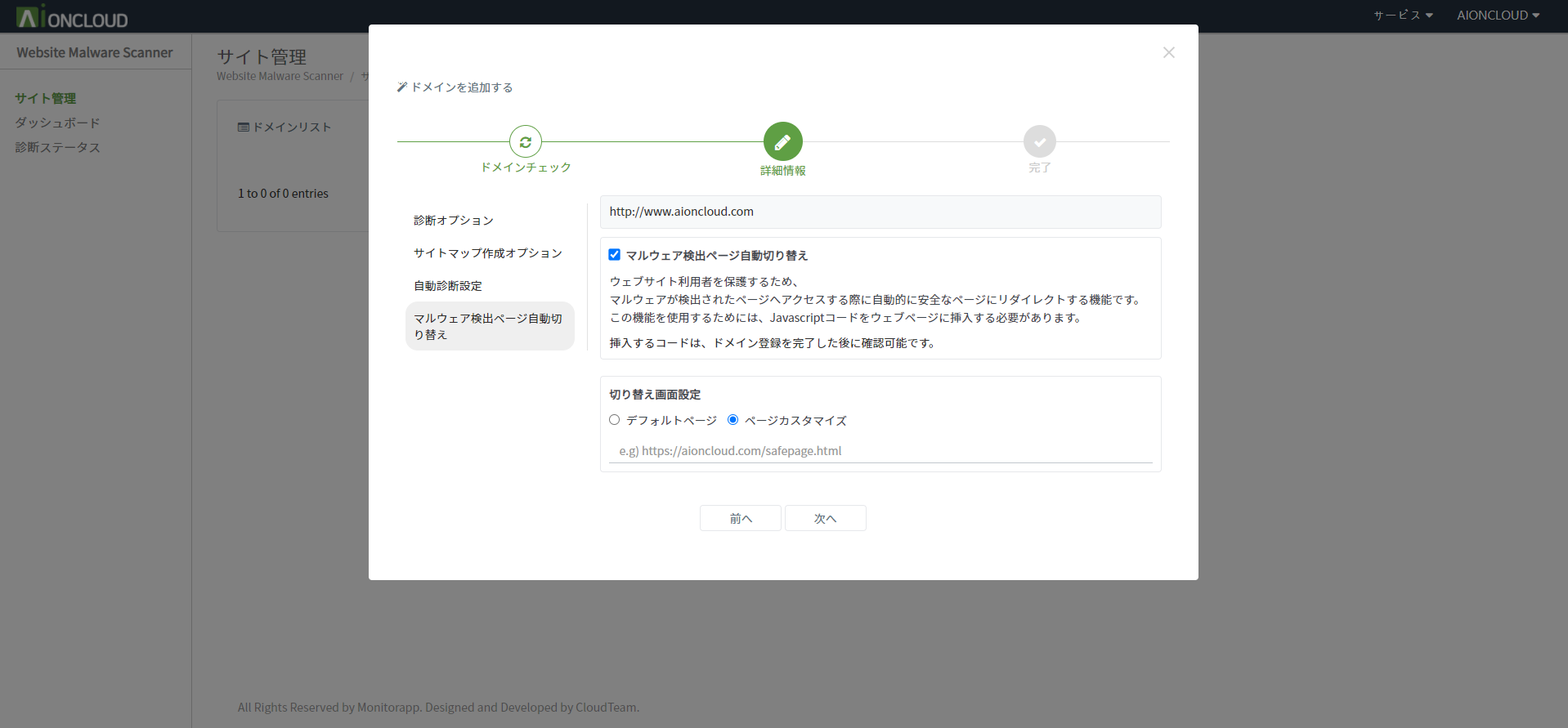

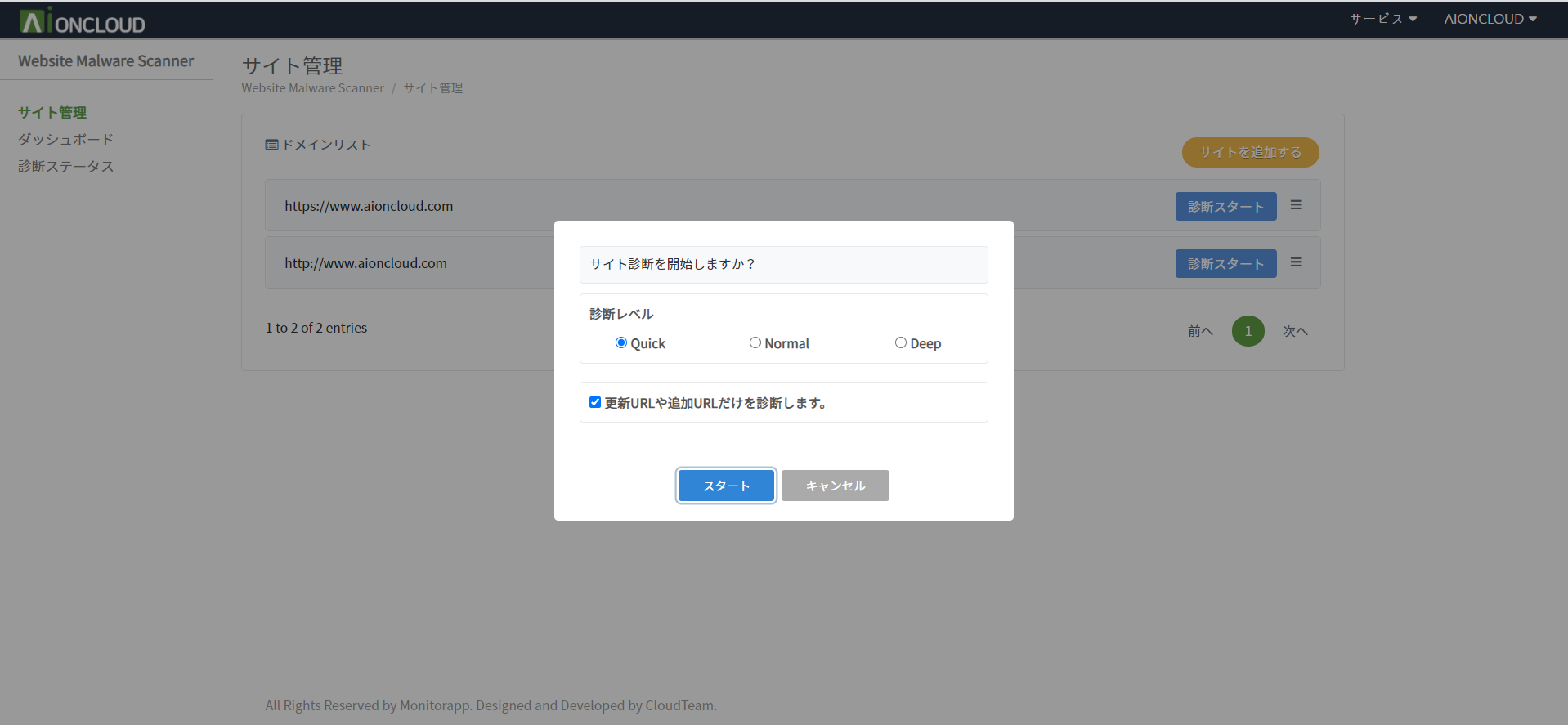

診断レベル、クローリング深度、外部リンク、除外Regexを設定します。

クロールの深度とは、WMSがサイトのコンテンツをインデックスに登録する程度を指します。 値が大きいほど、作成時間が長くなります。

自動診断、アラーム設定も設定できます。

自動診断を設定すると、サイトマップが自動的に作成され、1分以内に最初の診断が開始されます。

アラーム設定で「電子メール」を設定する場合、アラームを受信するメールアドレスを設定することができます。

マルウェア検出ページ自動切り替えを設定することができます。

ウェブサイト利用者を保護するため、マルウェアが検出されたページへアクセスする際に自動的に安全なページにリダイレクトする機能です。

そして「次へ」ボタンをクリックしてください。

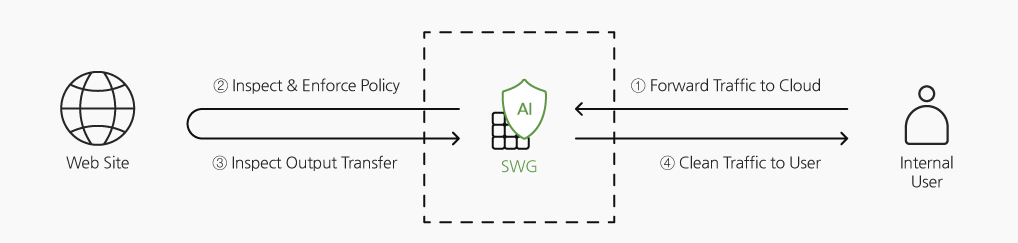

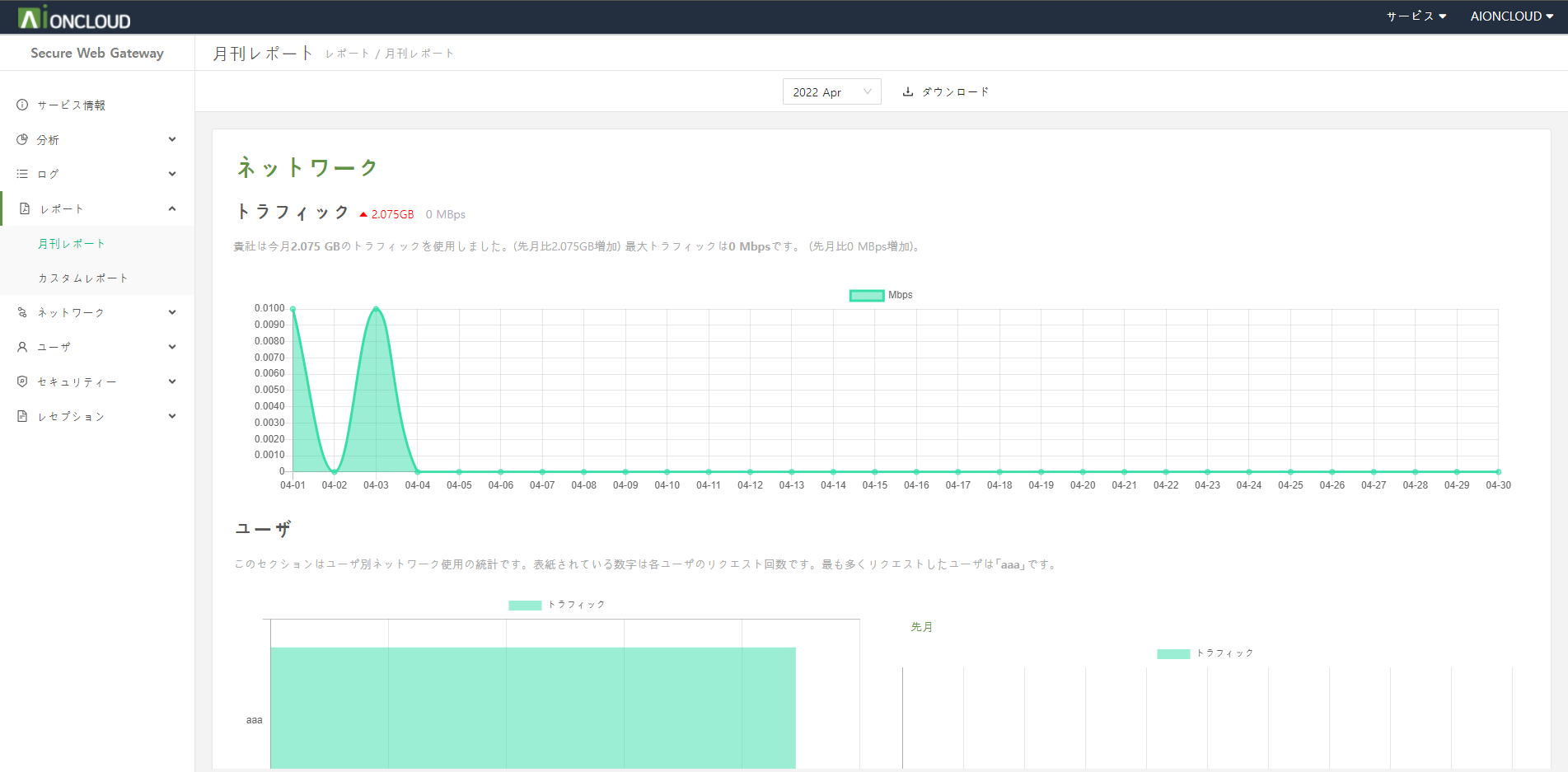

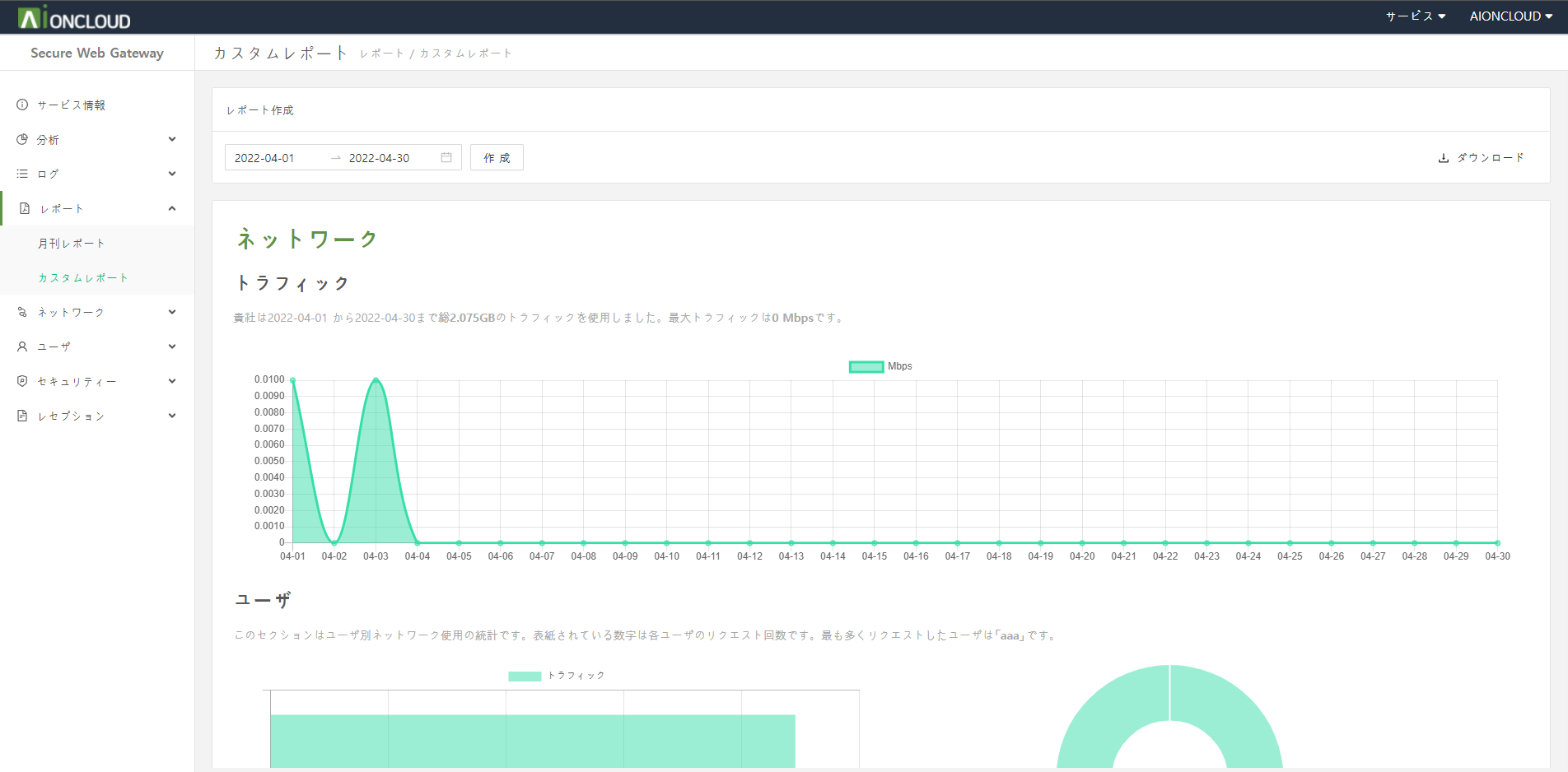

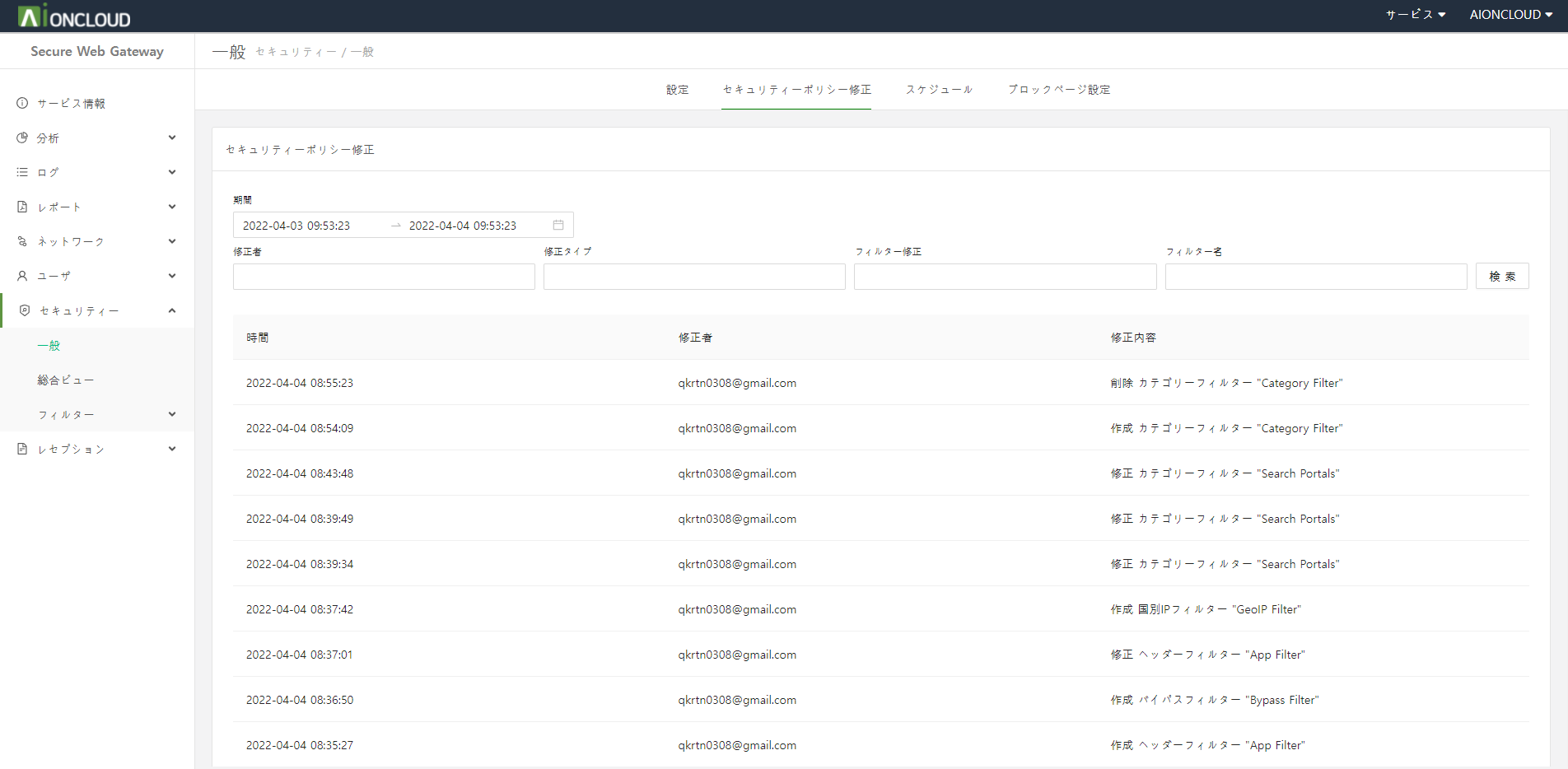

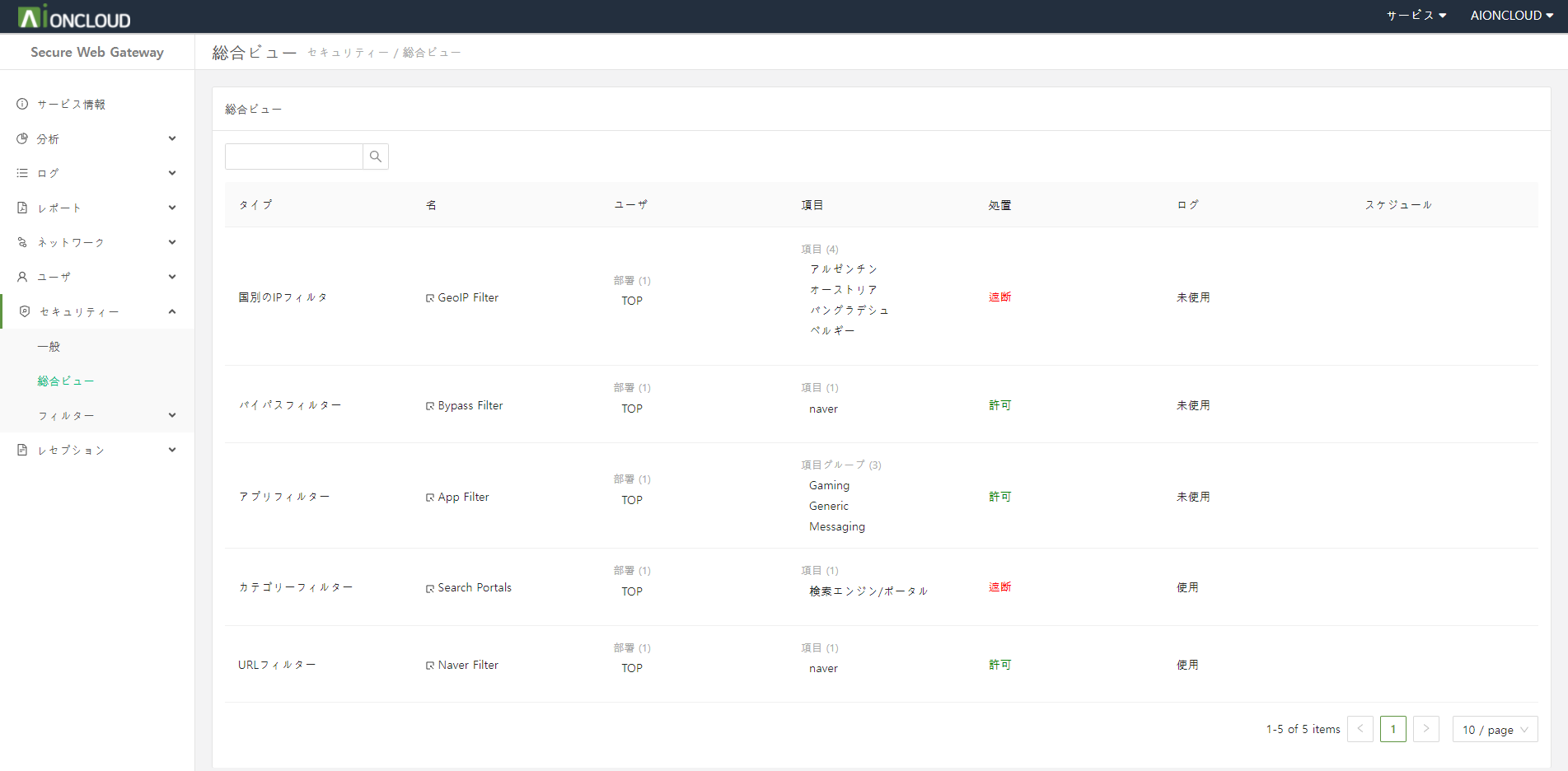

SWGは、社内のWEB利用を守り、データ流出を防ぐクラウド型WEBフィルタリングサービスです。

SWGサービスは、マルチテナント基盤のSECaaSプラットフォームの上で稼働しております。このプラットフォームには、Service Gateway、Security Manager、Security Edge、Log Collectorなどのプロセスが相互連動されてサービスインフラを構成しています。

SWGサービスのセキュリティ機能は、高性能プロキシエンジンを基盤としているため、 本社または、支社でPAC(プロキシ自動設定)及びルーティングを設定することだけで、WEBトラフィックをセキュリティエッジに転送することが可能です。

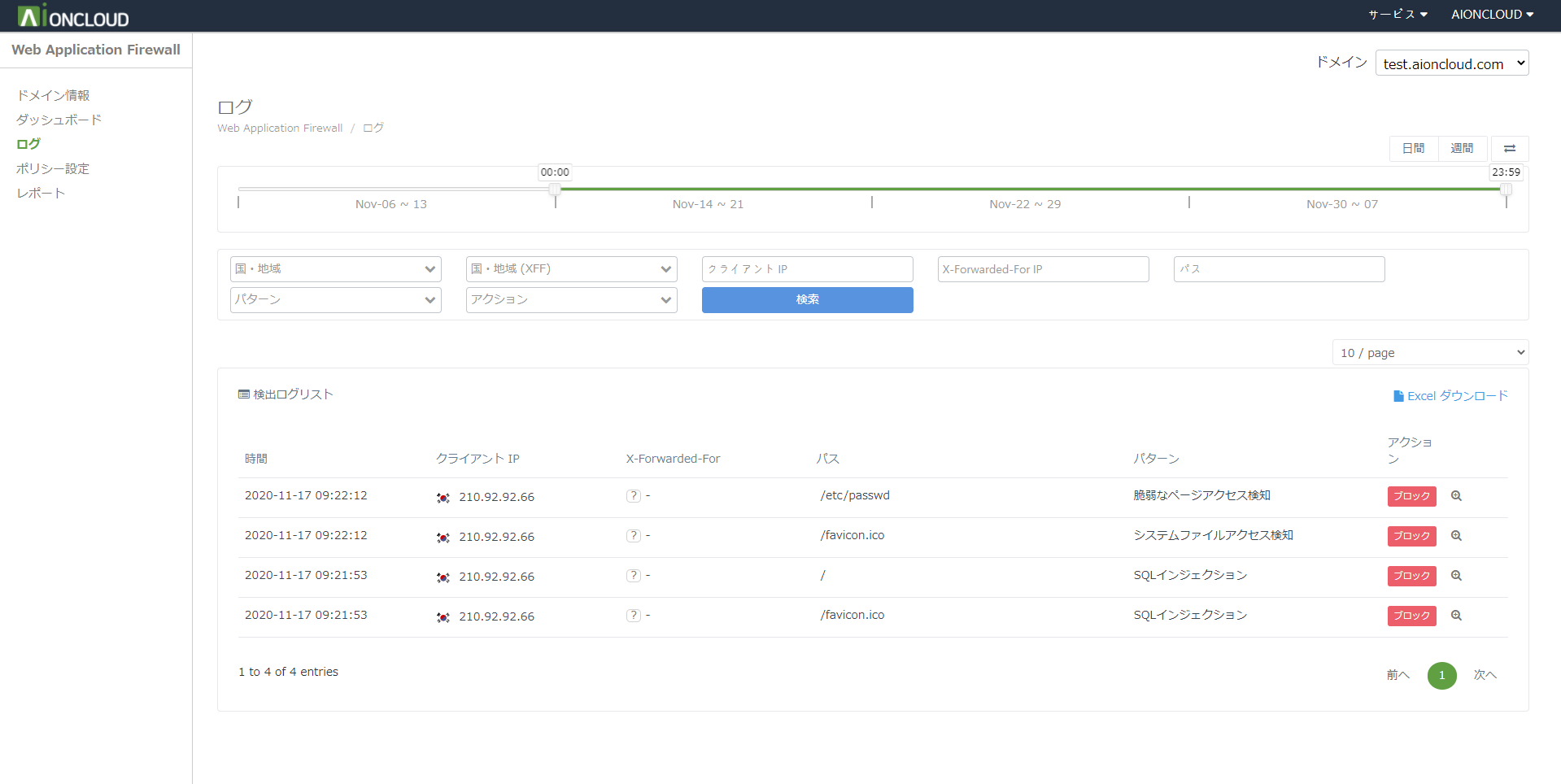

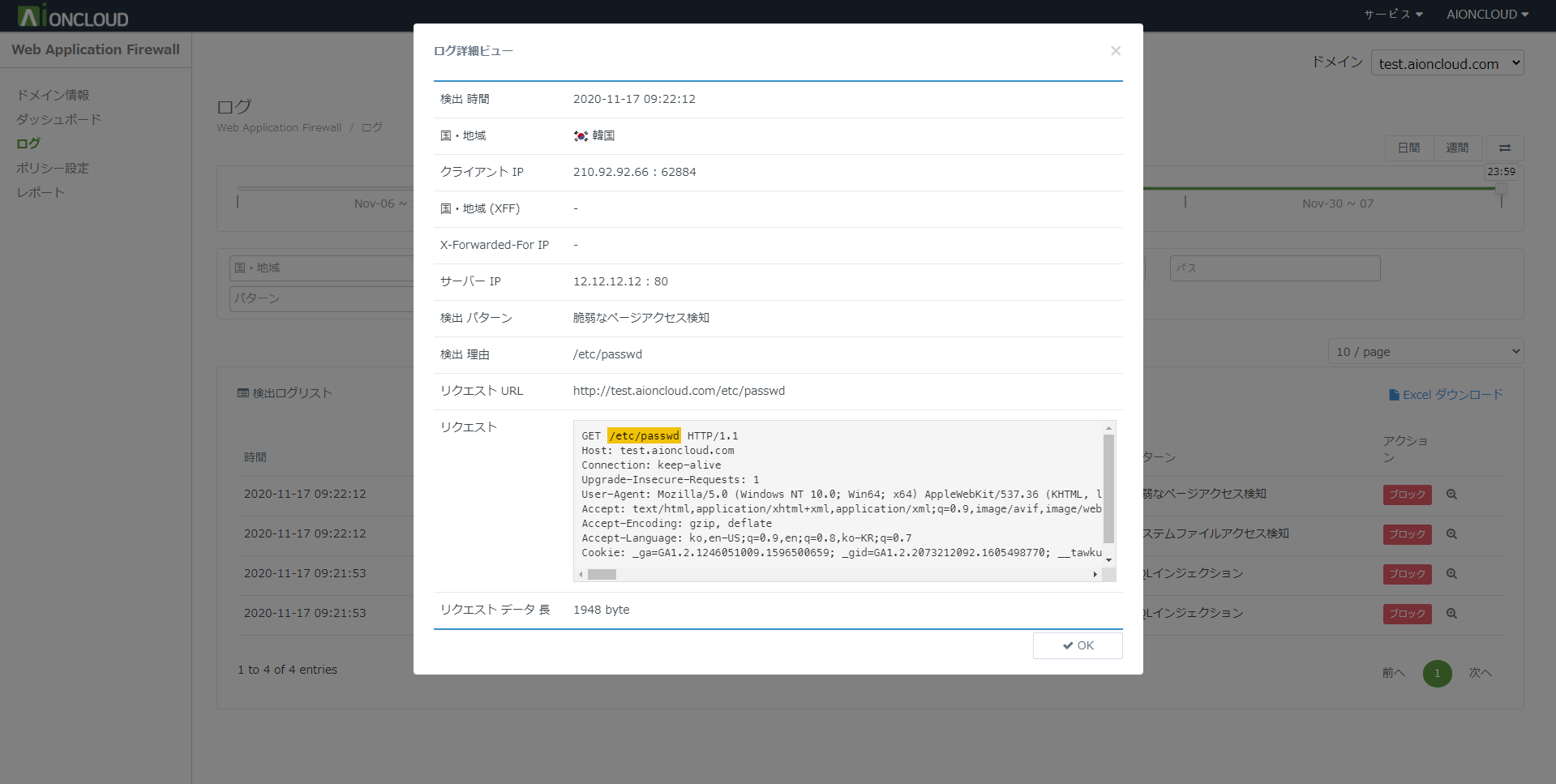

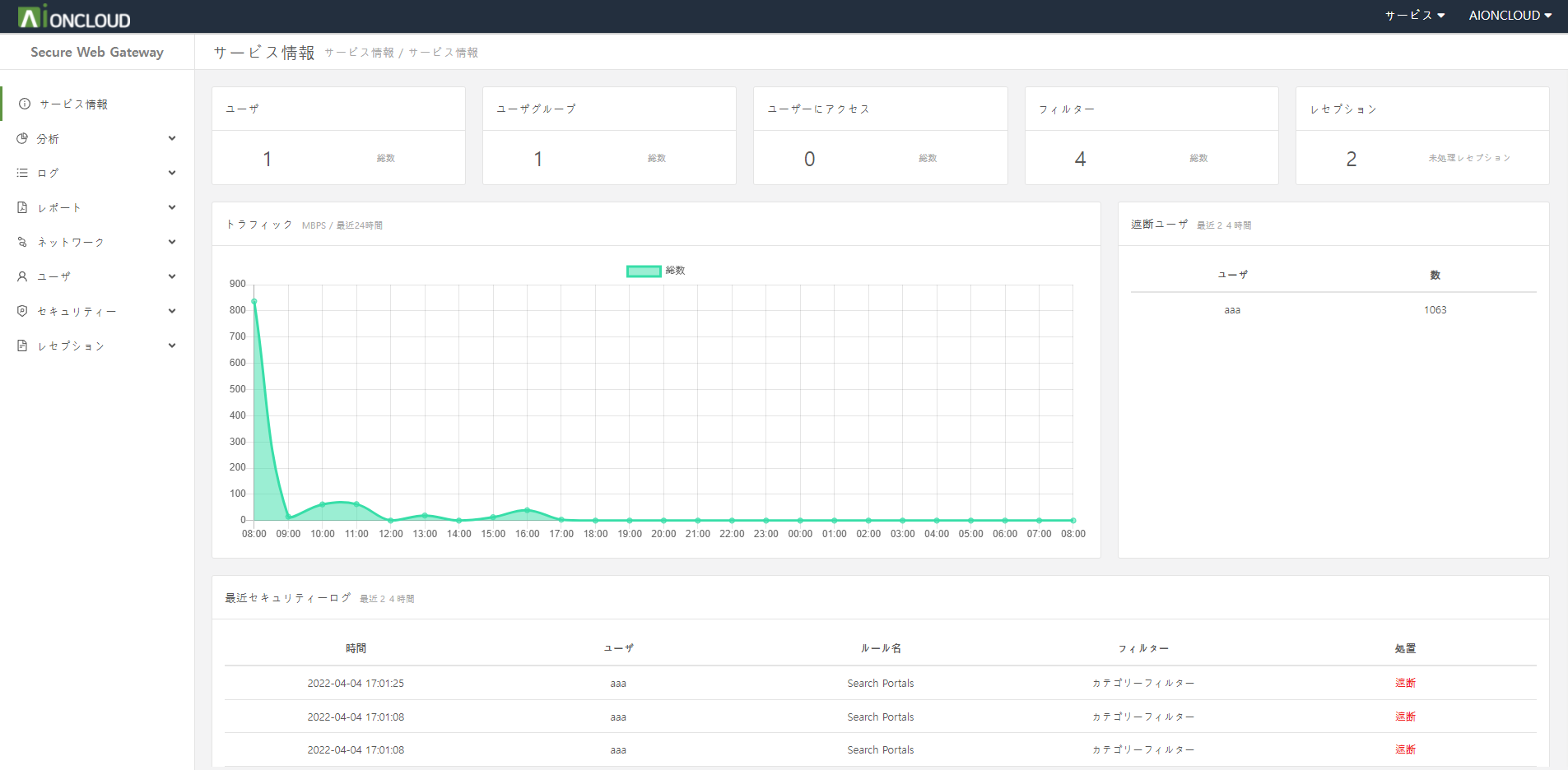

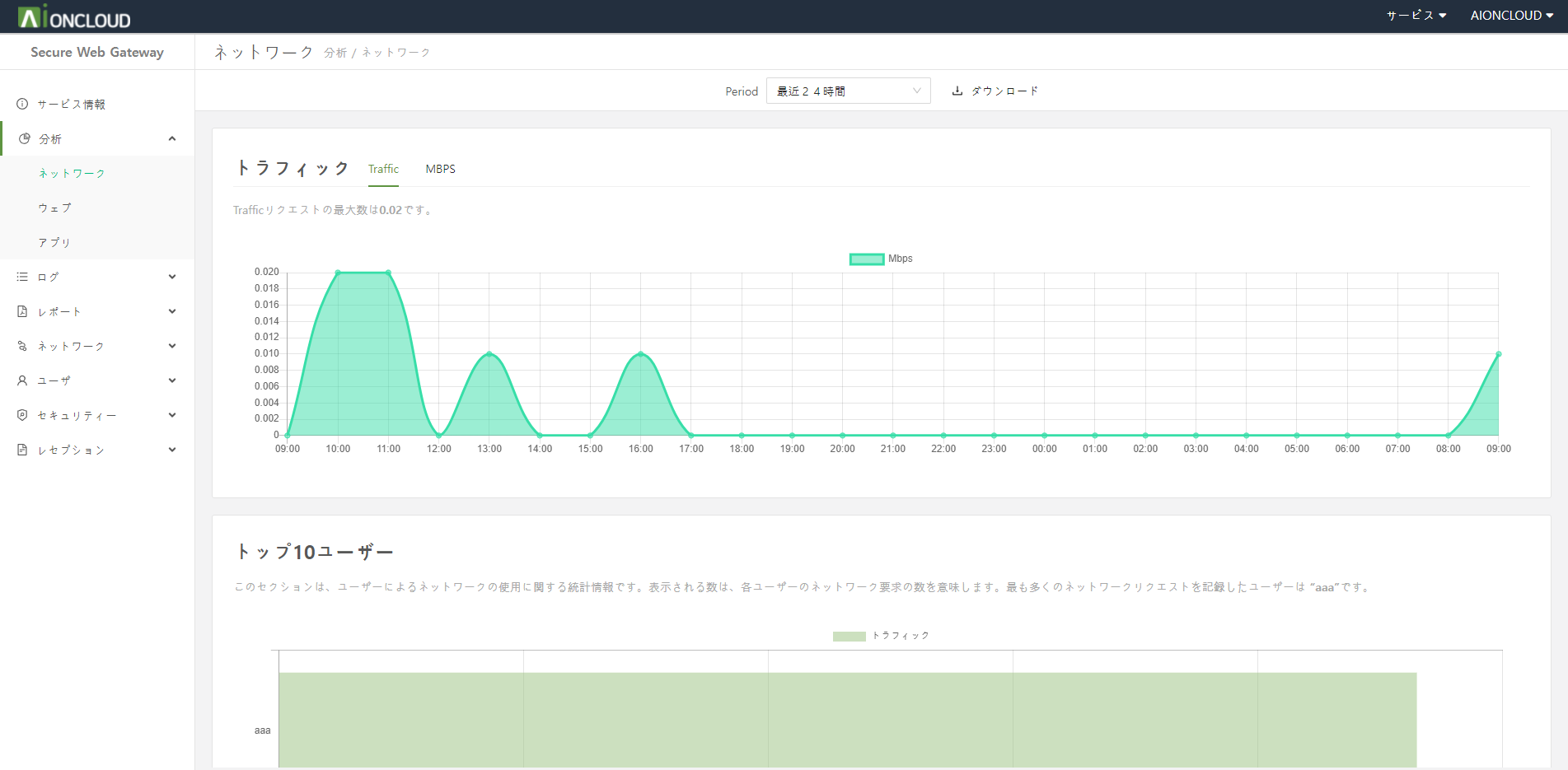

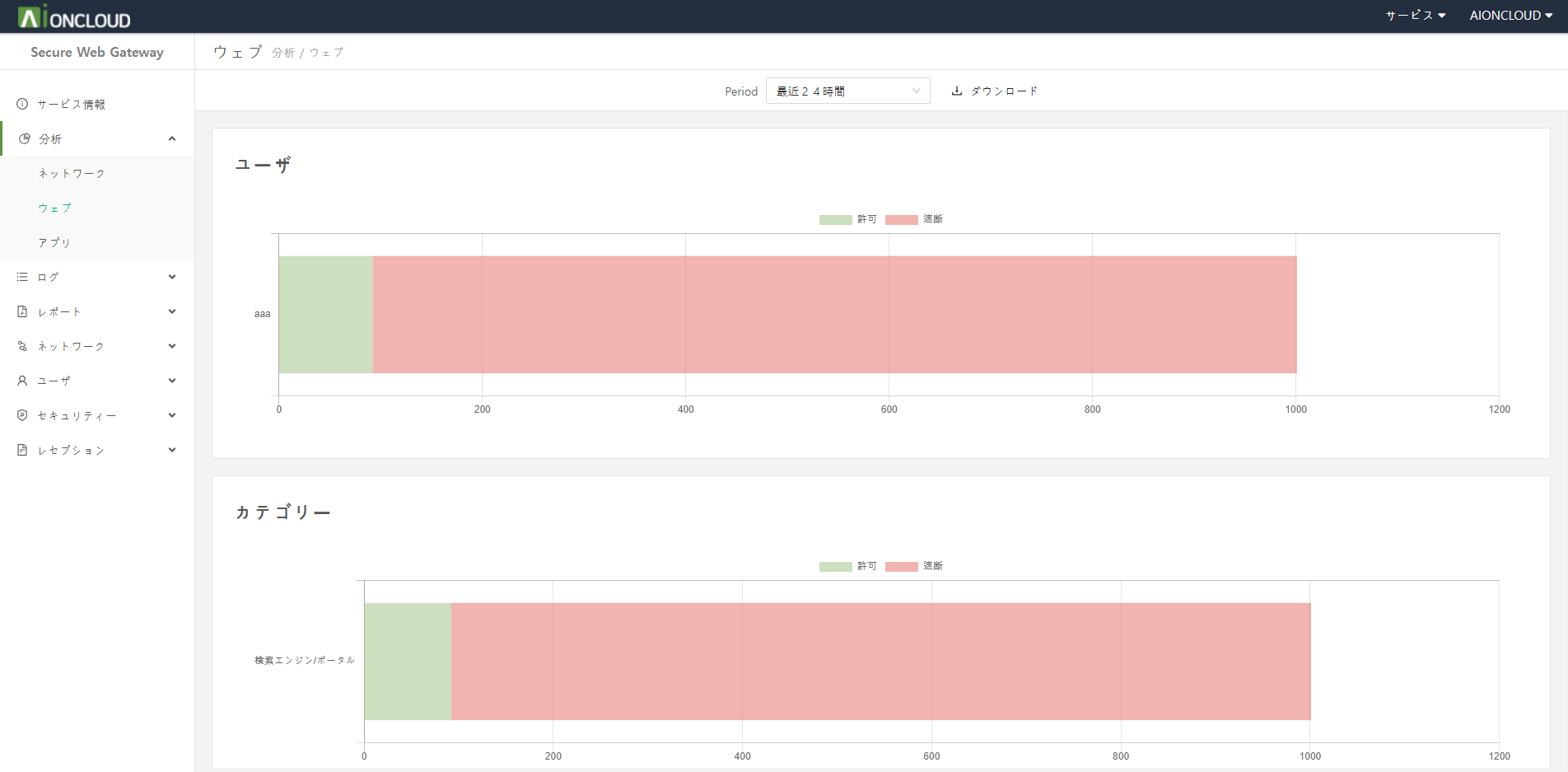

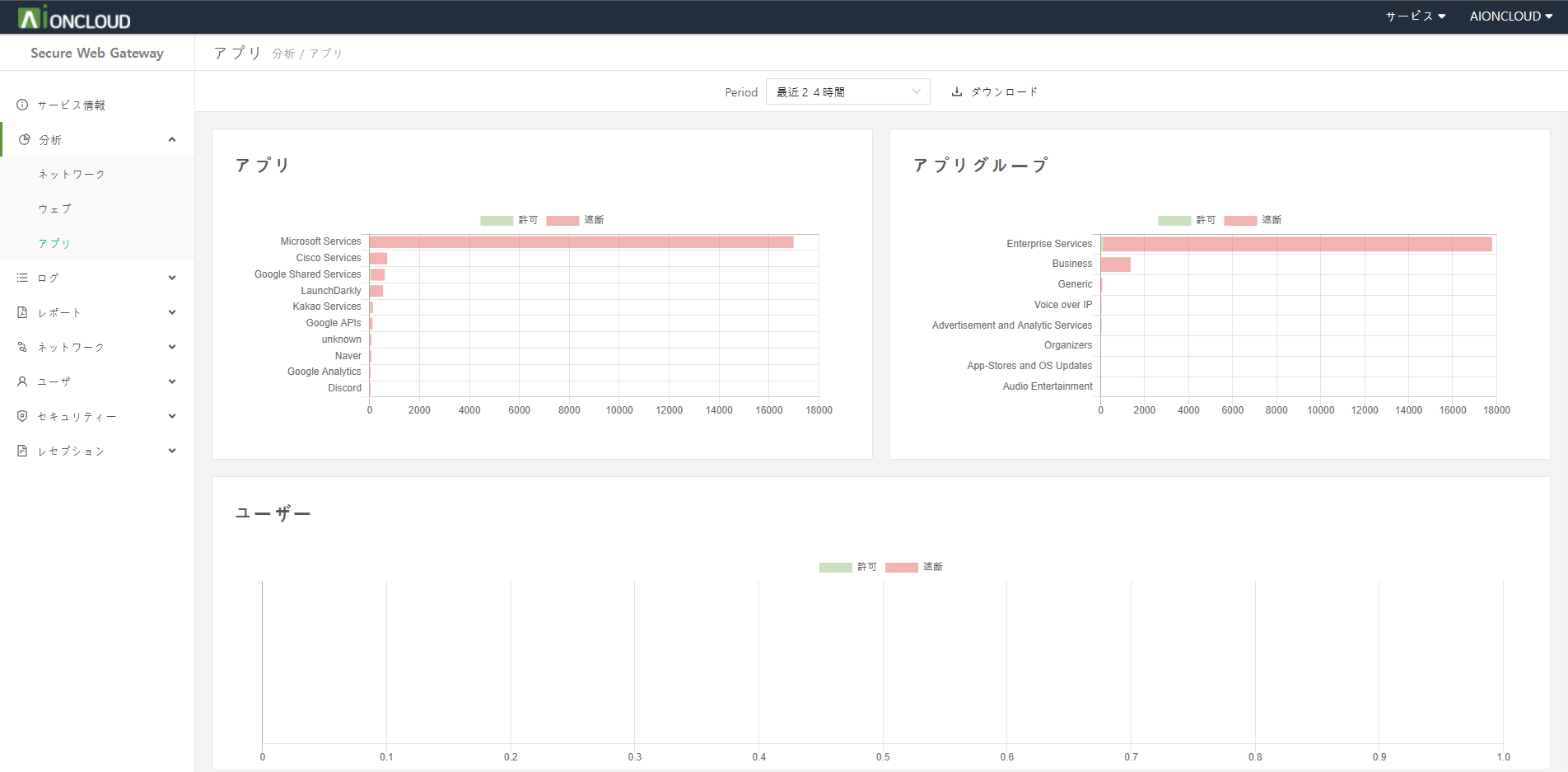

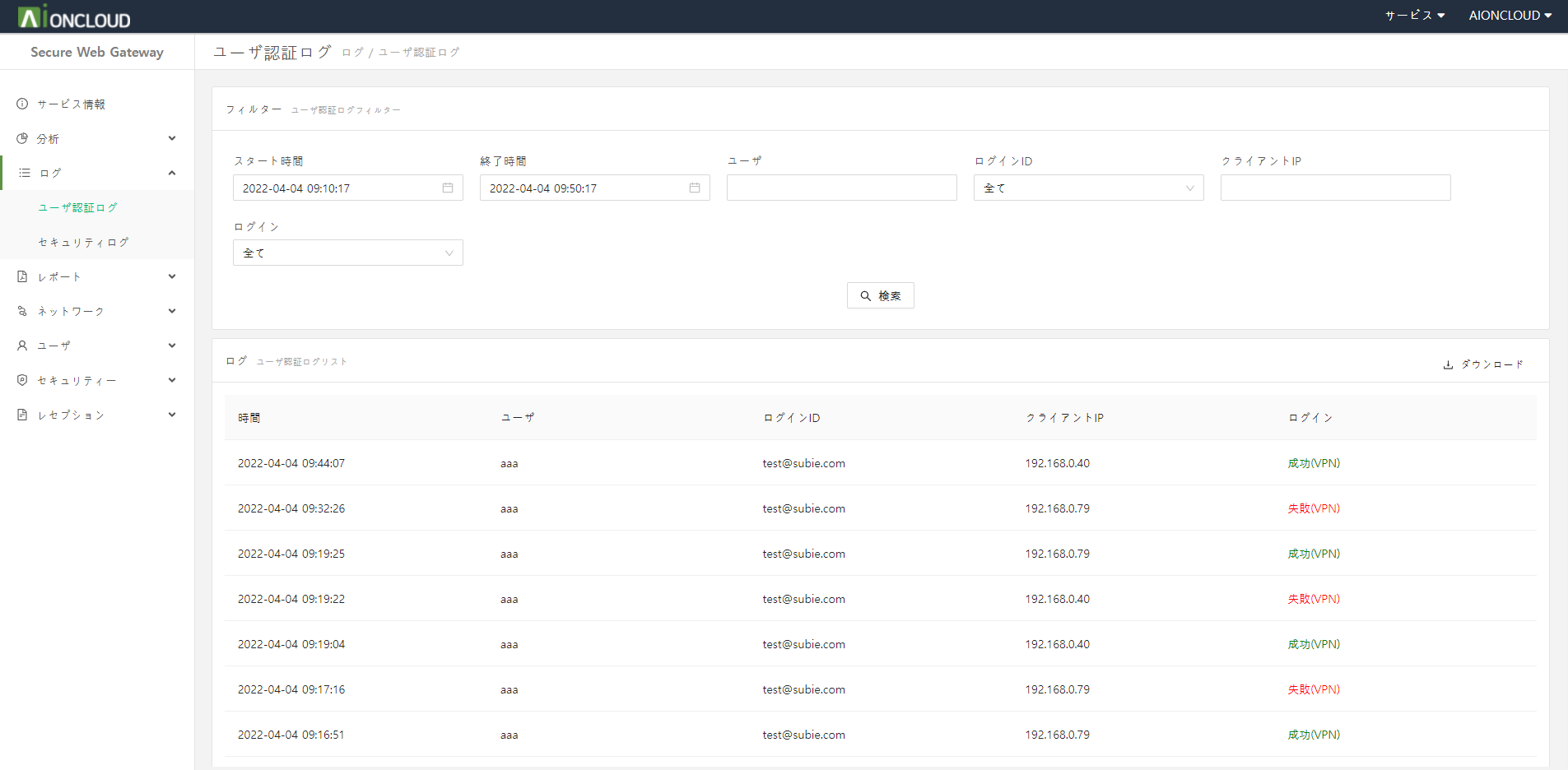

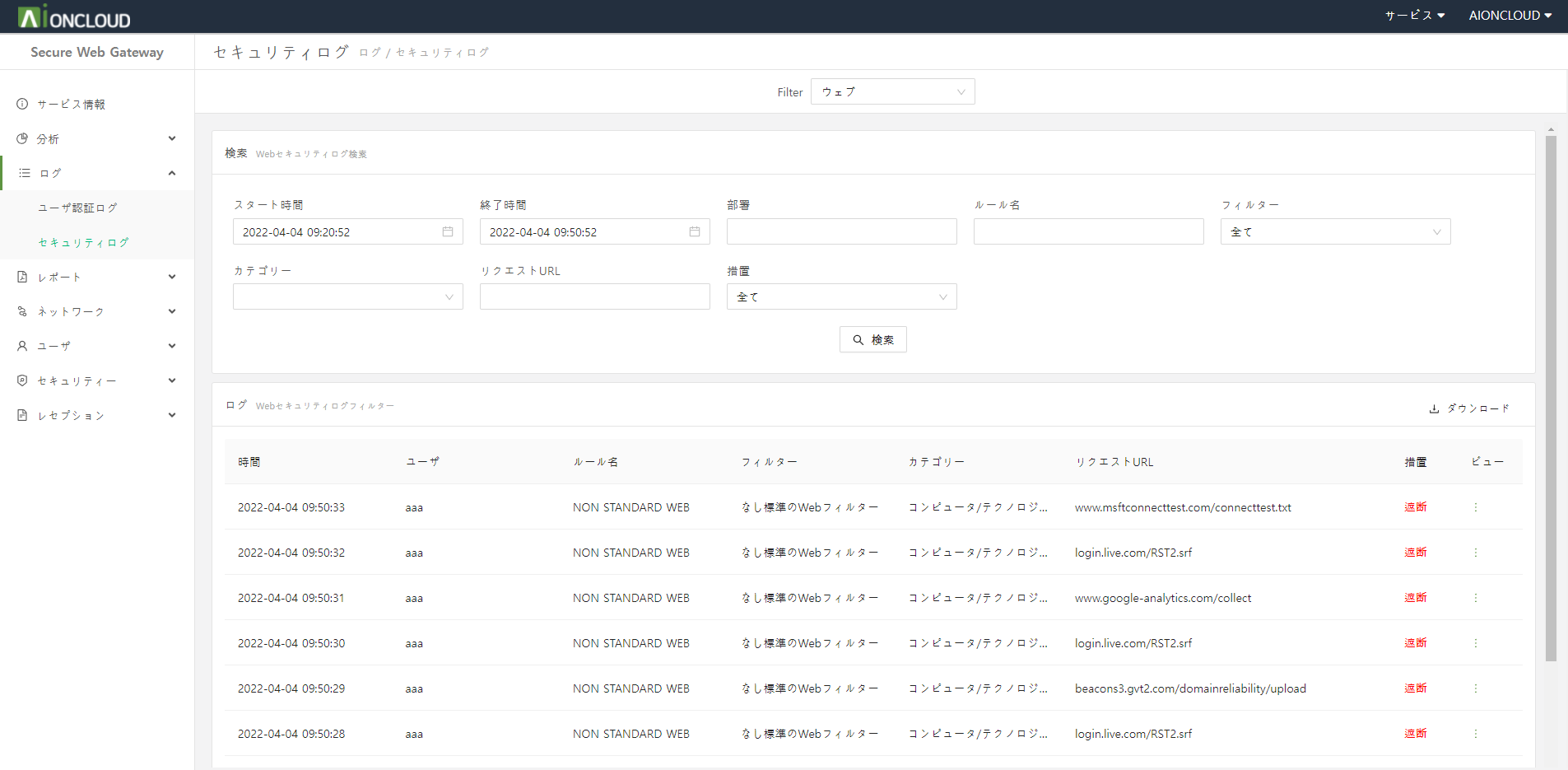

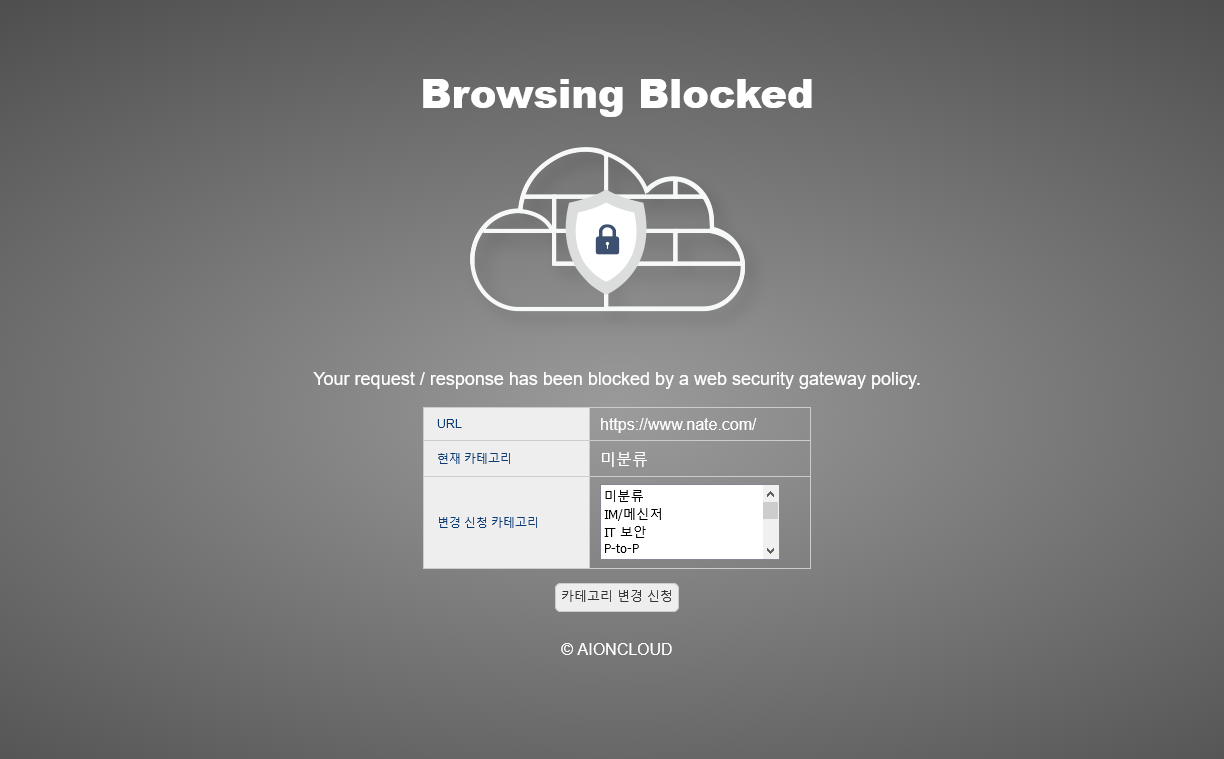

SWGによりフィルタリングされたセキュリティログを、ウェブ、アプリ、バイパス、国別IPのフィルター別に閲覧することができます。

| メニュー | 説明 |

|---|---|

| ウェブセキュリティログ |

ウェブセキュリティログでは、ウェブアクセスポリシー違反によりフィルタリングされたウェブアクセス者を閲覧できます。 アクセス時間、アクセスユーザー、ポリシー名、カテゴリー名、アクセスURL、フィルタリング措置を閲覧できます。 |

| アプリセキュリティログ |

アプリセキュリティログでは、アプリアクセスポリシー違反によりフィルタリングされたアプリアクセス者を閲覧できます。 アクセス時間、アクセスユーザー、ポリシー名、アプリグループ名、フィルタリング措置を閲覧できます。 |

| バイパスセキュリティログ |

バイパスセキュリティログでは、バイパスポリシーによりバイパスされた社内ユーザーのウェブアクセスを閲覧できます。 アクセス時間、アクセスユーザー、ポリシー名、バイパスタイプ、ホスト、IPアドレスを閲覧できます。 |

| 国別IPセキュリティログ |

国別IPセキュリティログでは、国別IPポリシー違反によりフィルタリングされたウェブアクセス者を閲覧できます。 アクセス時間、アクセスユーザー、ポリシー名、国名、フィルタリング措置、検出回数を閲覧できます。 |

ログリストのダウンロードボタンをクリックして、検索したログをCSV形式でダウンロードすることができます。

ログ行の右側にあるビューボタンをクリックして、該当ログの詳細情報を閲覧できます。

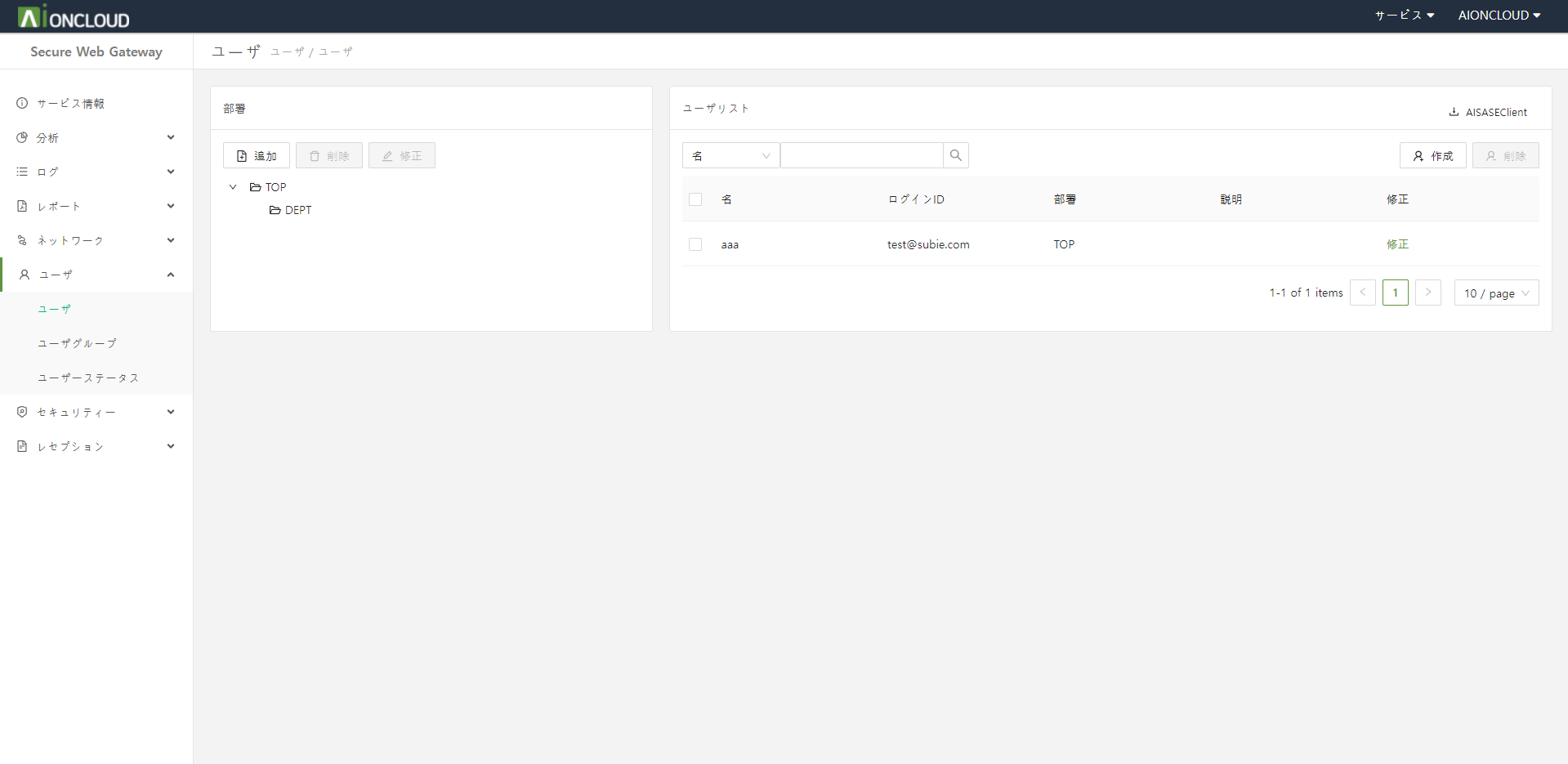

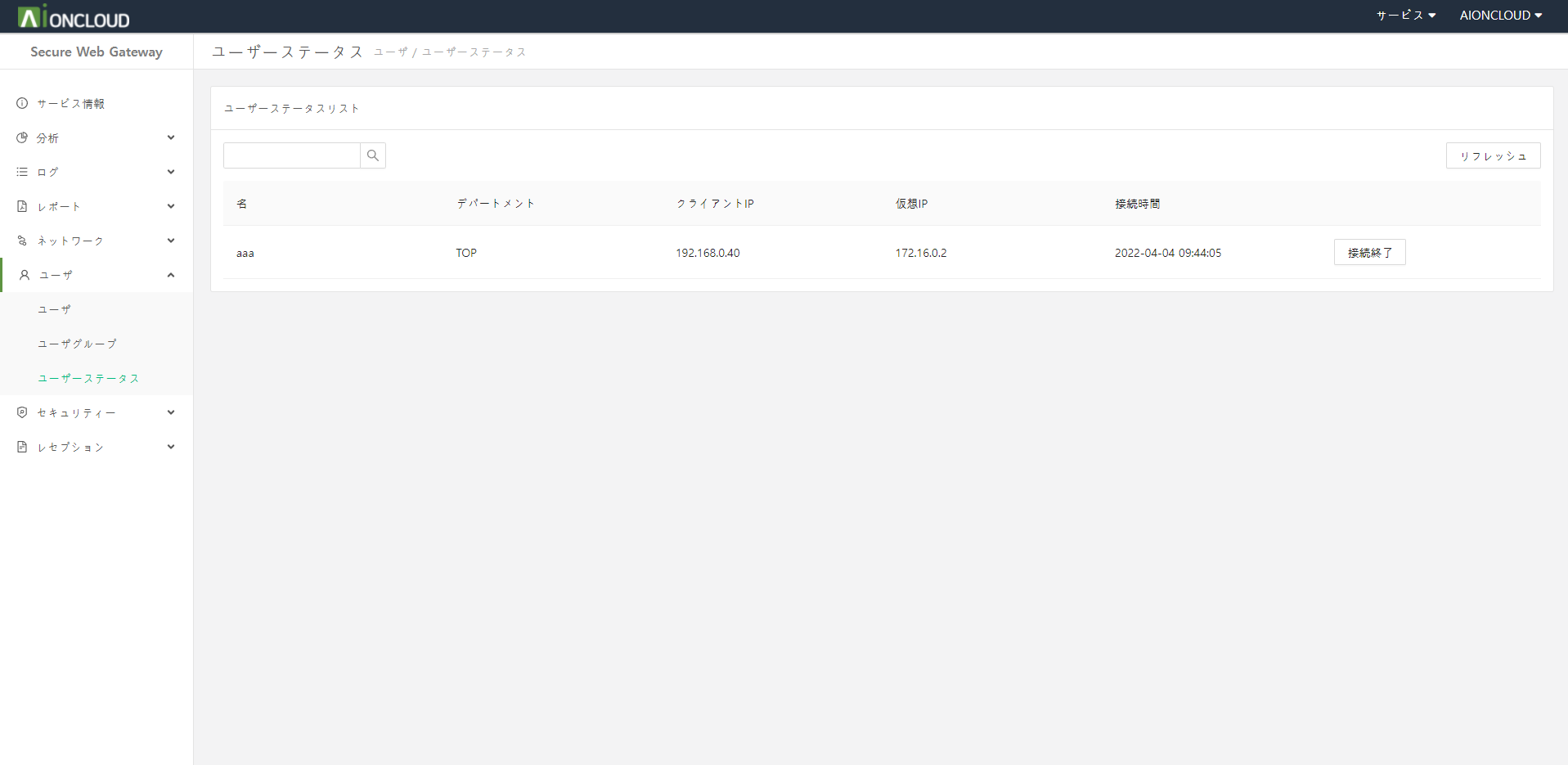

ユーザを追加するためには、ユーザ管理 > ユーザリストの「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. ユーザの情報を入力します。

- ユーザID : AISASE Connectorにログインする際に使うログインIDを設定します。

- 名 : ユーザの名前を入力します。

- パスワード: AISASE Connectorにログインする際に使うパスワードを設定します。パスワードには、英文字、特殊文字、数字を1文字以上含めてください。

- サブネット : AISASE Connectorに割り当てるIPのサブネットを指定します。

- 部署 : ユーザを追加する部署指定します。

- 説明 : ユーザに対するメモや説明を入力します。

Step 2. 「適用」ボタンをクリックします。

部署を追加するためには、ユーザ管理 > 部署の「追加」ボタンをクリックし、下記の手順に従ってください。

Step 1. 部署の情報を入力します。

- 名 : 部署の名を入力します。

- 部署 : 追加する部署を属させる上位部署を指定します。

Step 2. 「適用」ボタンをクリックします。

ユーザグループを追加するためには、ユーザグループ > ユーザグループリストの「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. グループの情報を入力します。

- 名 : グループの名を入力します。

- 説明 : グループに対するメモや説明を入力します。

- ユーザ : グループに属させるユーザを指定します。

Step 2. 「適用」ボタンをクリックします。

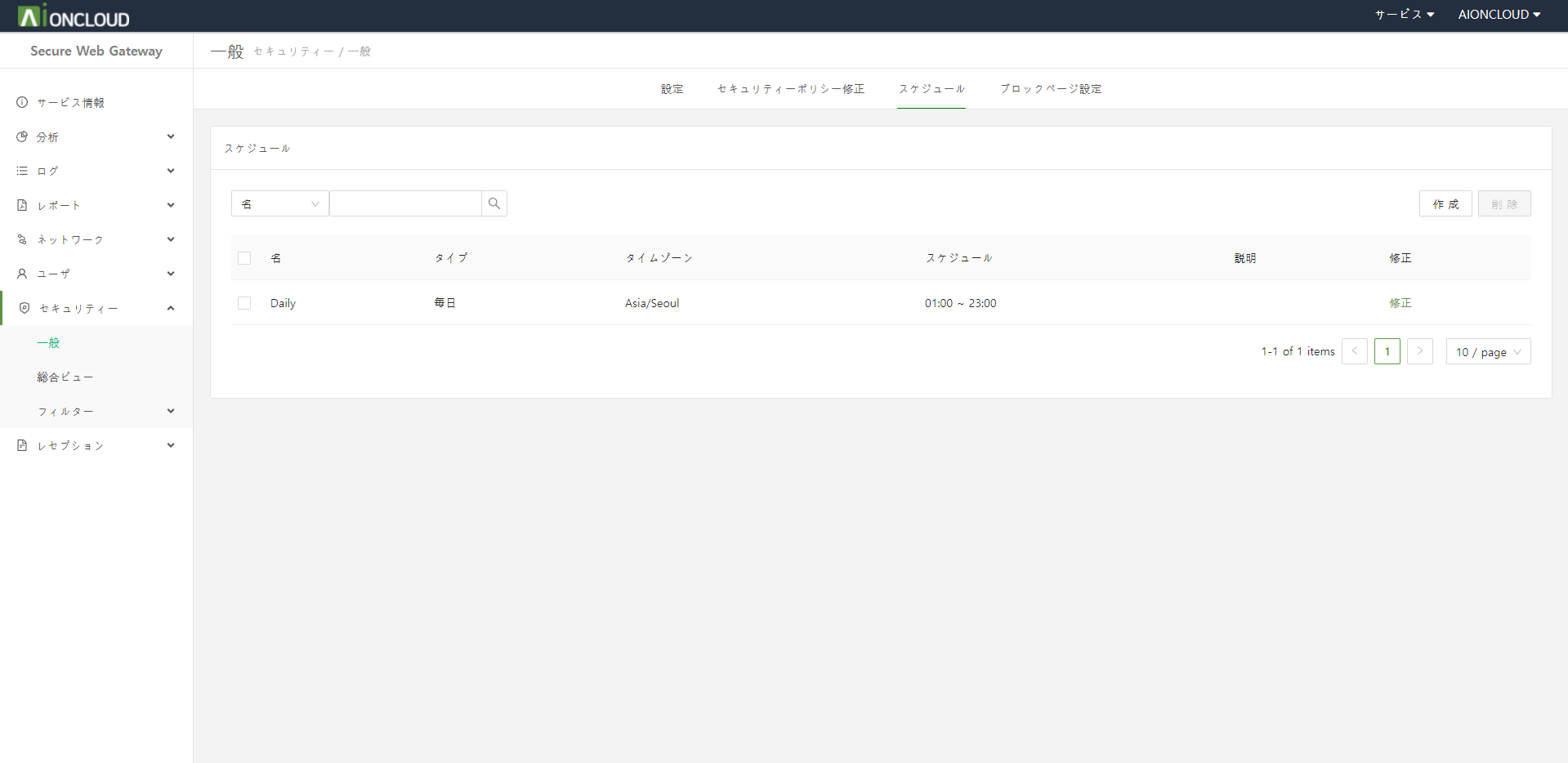

スケジュールは、特定時間にのみポリシーを適用させるために使うオプションであります。作成したスケジュールは、セキュリティーポリシーを編集する際に適用することができます。

スケジュールを追加するためには、一般 > スケジュールの「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. スケジュールの情報を入力します。

- 名 : スケジュールの名を入力します。

- タイプ : スケジュールの繰り返す周期を指定します。

- タイムゾーン : スケジュールのタイムゾーンを指定します。

- スケジュール : スケジュールを適用する期間を指定します。

- 説明 : スケジュールのメモや説明を入力します。

Step 2. 「適用」ボタンをクリックします。

追加したURLは、URLフィルターにのみ適用可能です。

URLを追加するためには、セキュリティー > フィルター > ウェブ > URLフィルター > URLタブで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. URLの情報を入力します。

- 名 : URL項目の名を入力します。

- URL : URLを入力します。

Step 2. 「適用」ボタンをクリックします。

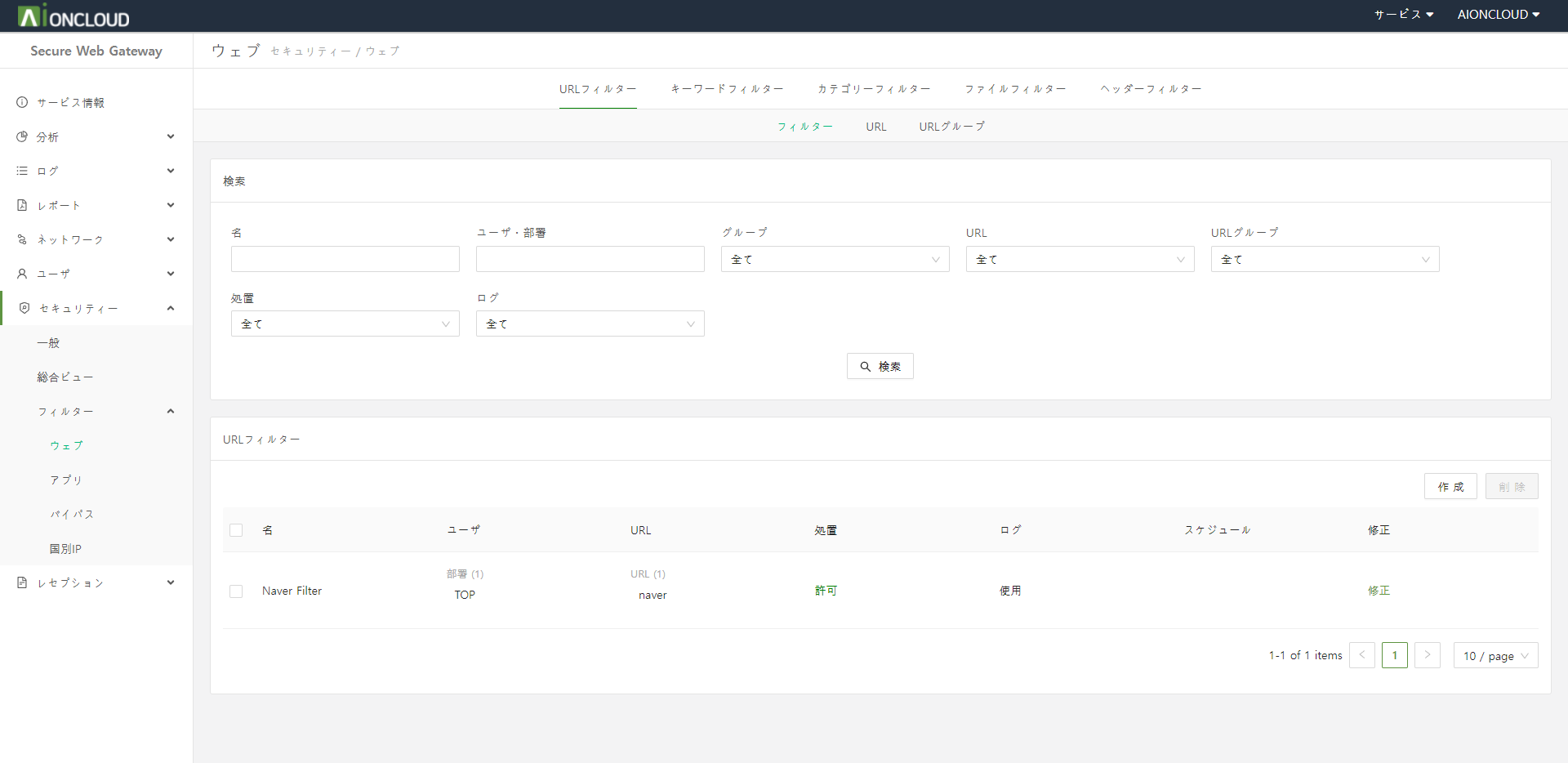

URLフィルターを追加するためには、セキュリティー > フィルター > ウェブ > URLフィルター > フィルタータブで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. URLフィルターの情報を入力します。

- 名 : URLフィルターの名を入力します。

- ユーザ : URLフィルターに適用させるユーザを指定します。

- ユーザグループ : URLフィルターに適用させるユーザグループを指定します。

- URL : URLフィルターに適用させるURLを指定します。

- URLグループ : URLフィルターに適用させるURLグループを指定します。

- スケジュール : URLフィルターを有効にするスケジュールを指定します。

- 処置 : フィルタリングされた場合の処置を設定します。

- ログ : セキュリティーログを記録するかどうかを設定します。

Step 2. 「適用」ボタンをクリックします。

追加したキーワードは、キーワードフィルターにのみ適用可能です。

キーワードを追加するためには、セキュリティー > フィルター > ウェブ > キーワードフィルター > キーワードタブで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. キーワードの情報を入力します。

- 名 : キーワード項目の名を入力します。

- キーワード : キーワードを入力します。

Step 2. 「適用」ボタンをクリックします。

キーワードフィルターを追加するためには、セキュリティー > フィルター > ウェブ > キーワードフィルター > フィルタータブで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. キーワードフィルターの情報を入力します。

- 名 : キーワードフィルターの名を入力します。

- ユーザ : キーワードフィルターに適用させるユーザを指定します。

- ユーザグループ : キーワードフィルターに適用させるユーザグループを指定します。

- キーワード : キーワードフィルターに適用させるキーワードを指定します。

- キーワードグループ : キーワードフィルターに適用させるキーワードグループを指定します。

- スケジュール : キーワードフィルターを有効にするスケジュールを指定します。

- 処置 : フィルタリングされた場合の処置を設定します。

- ログ : セキュリティーログを記録するかどうかを設定します。

Step 2. 「適用」ボタンをクリックします。

ユーザ定義カテゴリーを追加するためには、セキュリティー > フィルター > ウェブ > カテゴリーフィルター > カテゴリー > ユーザ定義カテゴリー項目リストで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. ユーザ定義カテゴリーの情報を入力します。

- 名 : ユーザ定義カテゴリー項目の名を入力します。

- ユーザ定義カテゴリー : ユーザ定義カテゴリーに含めるURLを入力します。

Step 2. 「適用」ボタンをクリックします。

カテゴリーフィルターは、各URLの特性によって分類された65個のカテゴリーの中で、 ウェブアクセスを許可するか遮断するかを設定できるメニューです。

カテゴリーフィルターを追加するためには、セキュリティー > フィルター > ウェブ > カテゴリーフィルター > フィルタータブで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. カテゴリーフィルターの情報を入力します。

- 名 : カテゴリーフィルターの名を入力します。

- ユーザ : カテゴリーフィルターに適用させるユーザを指定します。

- ユーザグループ : カテゴリーフィルターに適用させるユーザグループを指定します。

- カテゴリー : カテゴリーフィルターに適用させるカテゴリーを指定します。

- カテゴリーグループ : カテゴリーフィルターに適用させるカテゴリーグループを指定します。

- スケジュール : カテゴリーフィルターを有効にするスケジュールを指定します。

- 処置 : フィルタリングされた場合の処置を設定します。

- ログ : セキュリティーログを記録するかどうかを設定します。

Step 2. 「適用」ボタンをクリックします。

ファイルを追加するためには、セキュリティー > フィルター > ウェブ > ファイルフィルター > ファイルタブで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. ファイルの情報を入力します。

- 名 : ファイル項目の名を入力します。

- 拡張子 : ファイルの拡張子を入力します。

- サイズ : ファイルのサイズをKB単位で入力します。

- 拡張子偽装 : 拡張子の偽装を検査するかどうかを設定します。

Step 2. 「適用」ボタンをクリックします。

ファイルフィルターを追加するためには、セキュリティー > フィルター > ウェブ > ファイルフィルター > フィルタータブで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. ファイルフィルターの情報を入力します。

- 名 : ファイルフィルターの名を入力します。

- ユーザ : ファイルフィルターに適用させるユーザを指定します。

- ユーザグループ : ファイルフィルターに適用させるユーザグループを指定します。

- ファイル : ファイルフィルターに適用させるファイルを指定します。

- ファイルグループ : ファイルフィルターに適用させるファイルグループを指定します。

- スケジュール : ファイルフィルターを有効にするスケジュールを指定します。

- 処置 : フィルタリングされた場合の処置を設定します。

- ログ : セキュリティーログを記録するかどうかを設定します。

Step 2. 「適用」ボタンをクリックします。

ヘッダーを追加するためには、セキュリティー > フィルター > ウェブ > ヘッダーフィルター > ヘッダータブで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. ヘッダーの情報を入力します。

- 名 : ヘッダー項目の名を入力します。

- メソッド : 対象にするHTTPメソッドを指定します。

- ヘッダー : ヘッダーを入力します。

Step 2. 「適用」ボタンをクリックします。

ヘッダーフィルターを追加するためには、セキュリティー > フィルター > ウェブ > ヘッダーフィルター > フィルタータブで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. ヘッダーフィルターの情報を入力します。

- 名 : ヘッダーフィルターの名を入力します。

- ユーザ : ヘッダーフィルターに適用させるユーザを指定します。

- ユーザグループ : ヘッダーフィルターに適用させるユーザグループを指定します。

- ヘッダー : ヘッダーフィルターに適用させるヘッダーを指定します。

- ヘッダーグループ : ヘッダーフィルターに適用させるヘッダーグループを指定します。

- スケジュール : ヘッダーフィルターを有効にするスケジュールを指定します。

- 処置 : フィルタリングされた場合の処置を設定します。

- ログ : セキュリティーログを記録するかどうかを設定します。

Step 2. 「適用」ボタンをクリックします。

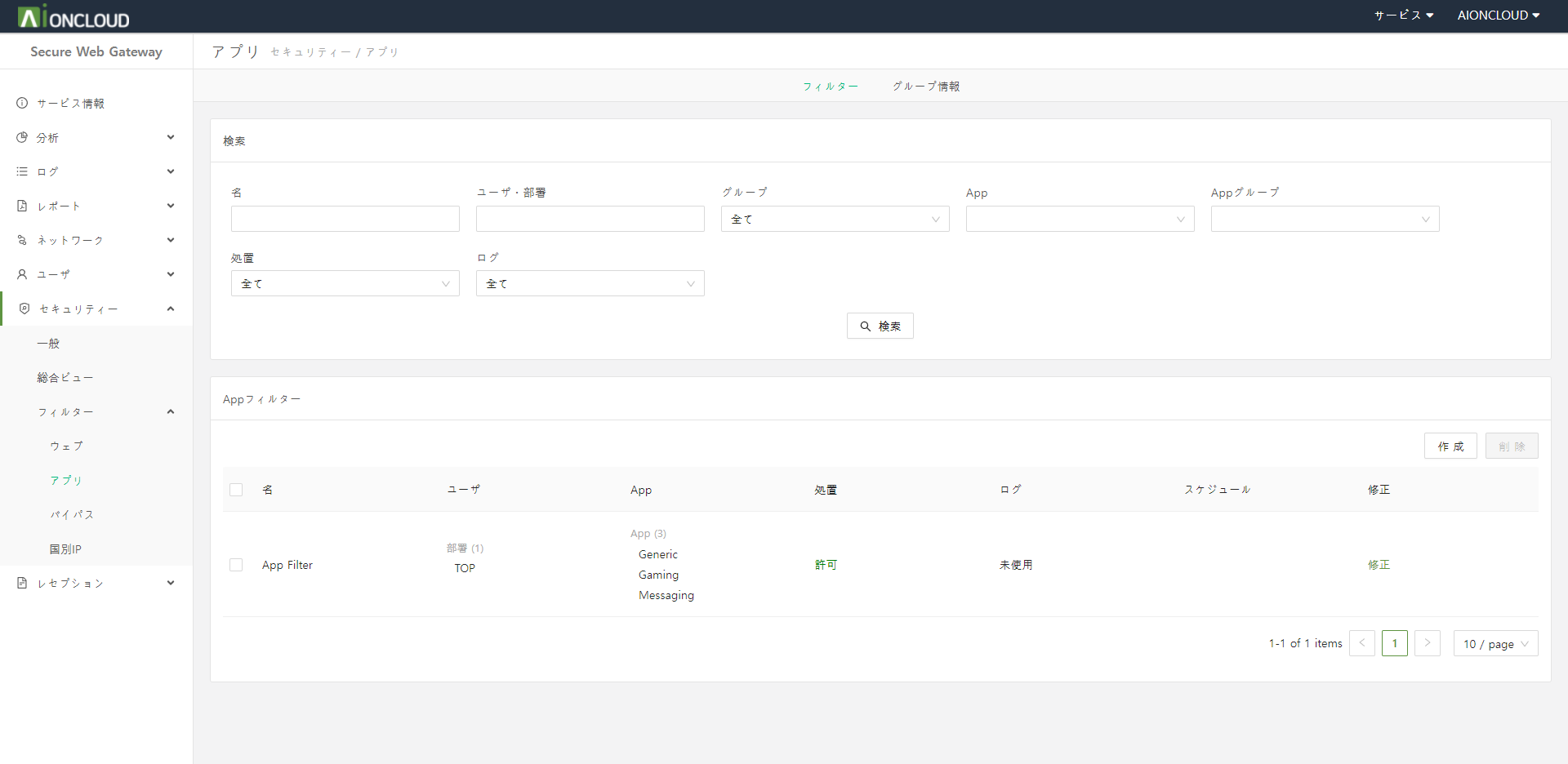

アプリフィルターを追加するためには、セキュリティー > フィルター > アプリ > フィルターで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. アプリフィルターの情報を入力します。

- 名 : アプリフィルターの名を入力します。

- ユーザ : アプリフィルターに適用させるユーザを指定します。

- ユーザグループ : アプリフィルターに適用させるユーザグループを指定します。

- アプリ : アプリフィルターに適用させるアプリを指定します。

- アプリグループ : アプリフィルターに適用させるアプリグループを指定します。

- スケジュール : アプリフィルターを有効にするスケジュールを指定します。

- 処置 : フィルタリングされた場合の処置を設定します。

- ログ : セキュリティーログを記録するかどうかを設定します。

Step 2. 「適用」ボタンをクリックします。

バイパスフィルターを追加するためには、セキュリティー > フィルター > バイパス > バイパスフィルター > フィルタータブで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. バイパスフィルターの情報を入力します。

- 名 : バイパスフィルターの名を入力します。

- ユーザ : バイパスフィルターに適用させるユーザを指定します。

- ユーザグループ : バイパスフィルターに適用させるユーザグループを指定します。

- ホスト : バイパス対象にするホストを入力します。

- IP : バイパス対象にするIPを入力します。

- ログ : セキュリティーログを記録するかどうかを設定します。

Step 2. 「適用」ボタンをクリックします。

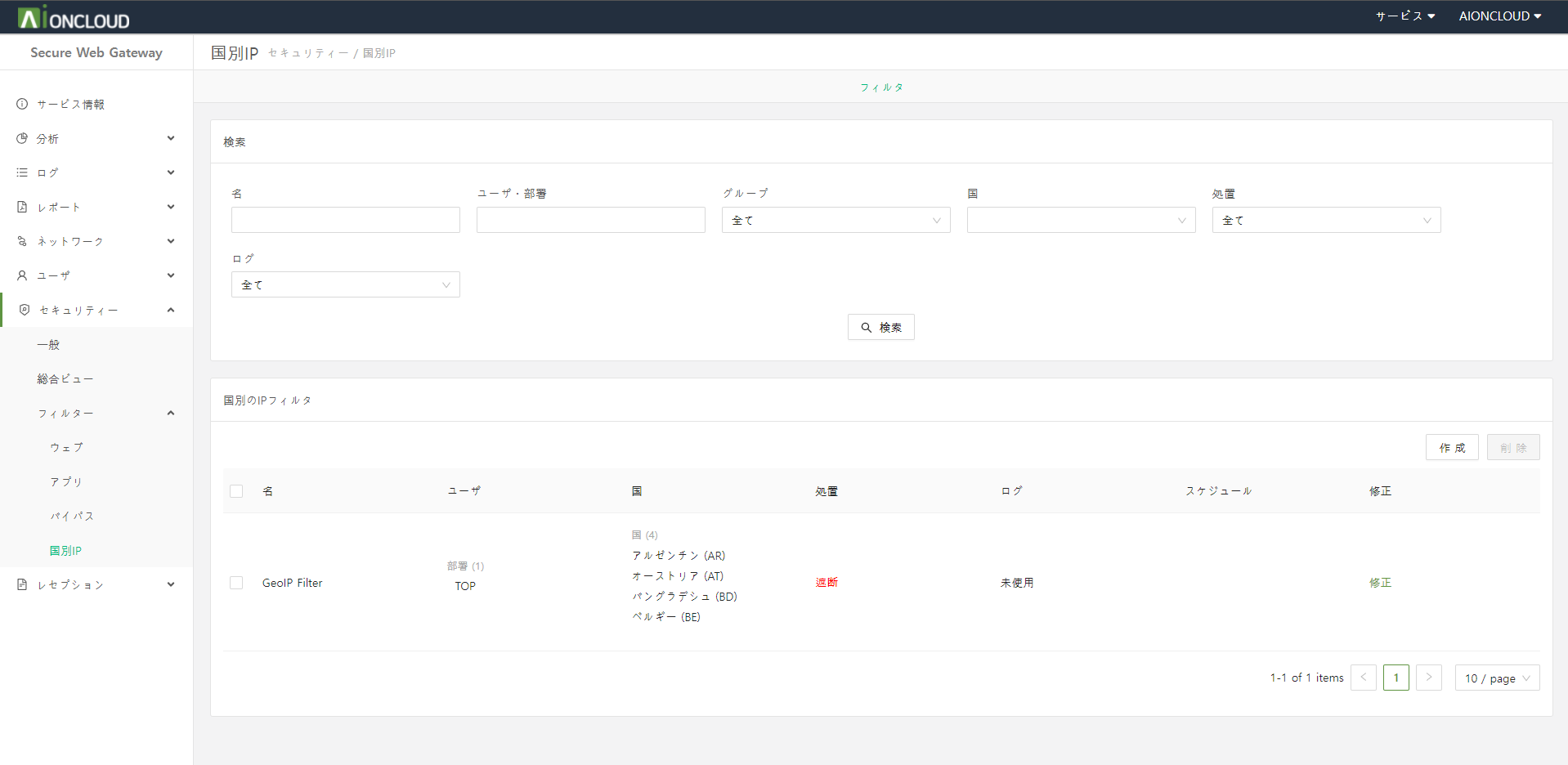

国別IPフィルターを追加するためには、セキュリティー > フィルター > 国別IP > フィルターで「作成」ボタンをクリックし、下記の手順に従ってください。

Step 1. 国別IPフィルターの情報を入力します。

- 名 : 国別IPフィルターの名を入力します。

- ユーザ : 国別IPフィルターに適用させるユーザを指定します。

- ユーザグループ : 国別IPフィルターに適用させるユーザグループを指定します。

- 国 : 国別IPフィルターに適用させる国を指定します。

- スケジュール : 国別IPフィルターを有効にするスケジュールを指定します。

- 処置 : フィルタリングされた場合の処置を設定します。

- ログ : セキュリティーログを記録するかどうかを設定します。

Step 2. 「適用」ボタンをクリックします。

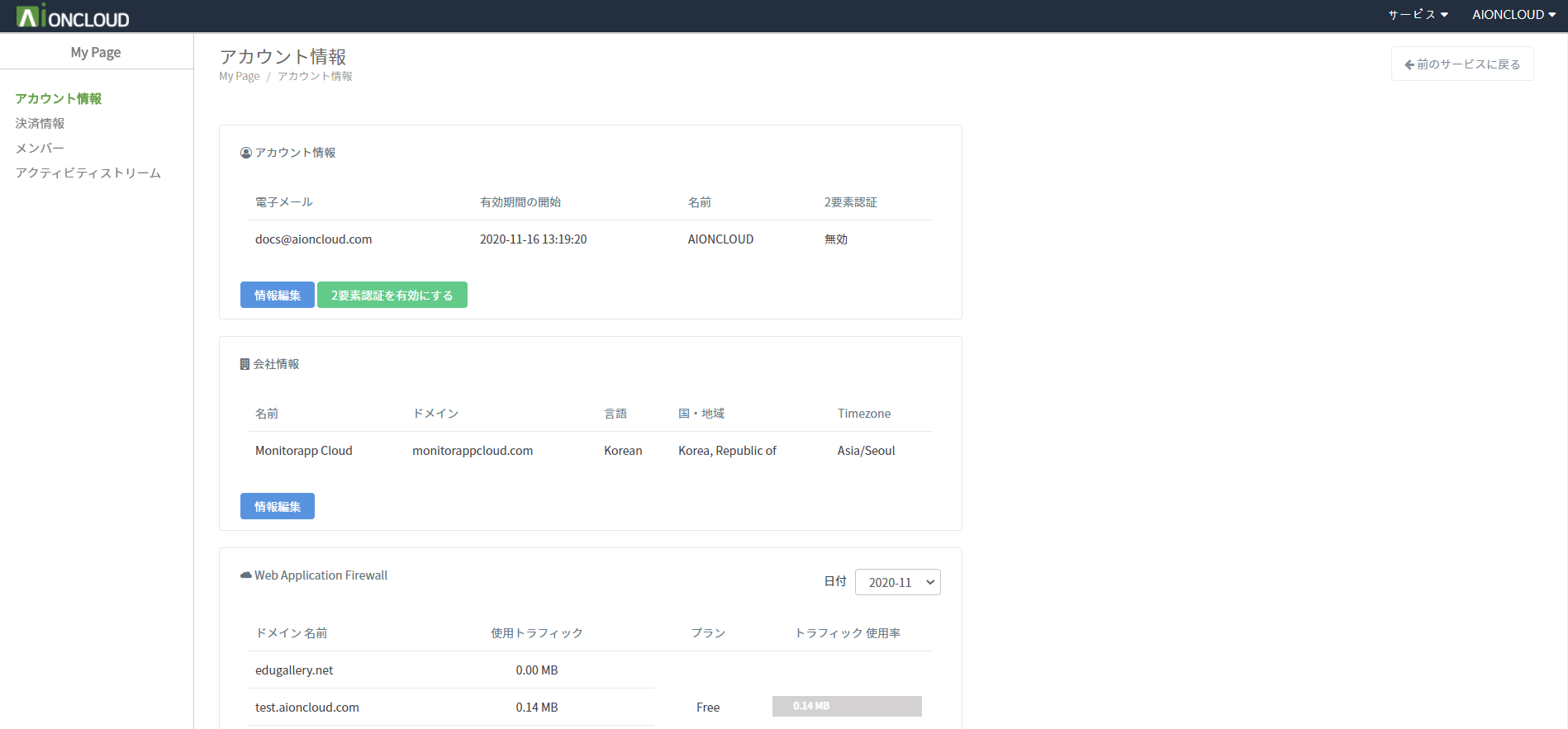

アカウント情報は、「My Page - アカウント情報」メニューで確認することができます。

アカウント情報は、「アカウント情報」、「Web Application Firewall」、「Website Malware Scanner」で構成されています。

「アカウント情報」では、本人のアカウントのアカウント情報を確認でき、「情報修正」ボタンをクリックして、アカウント情報を変更することができます。

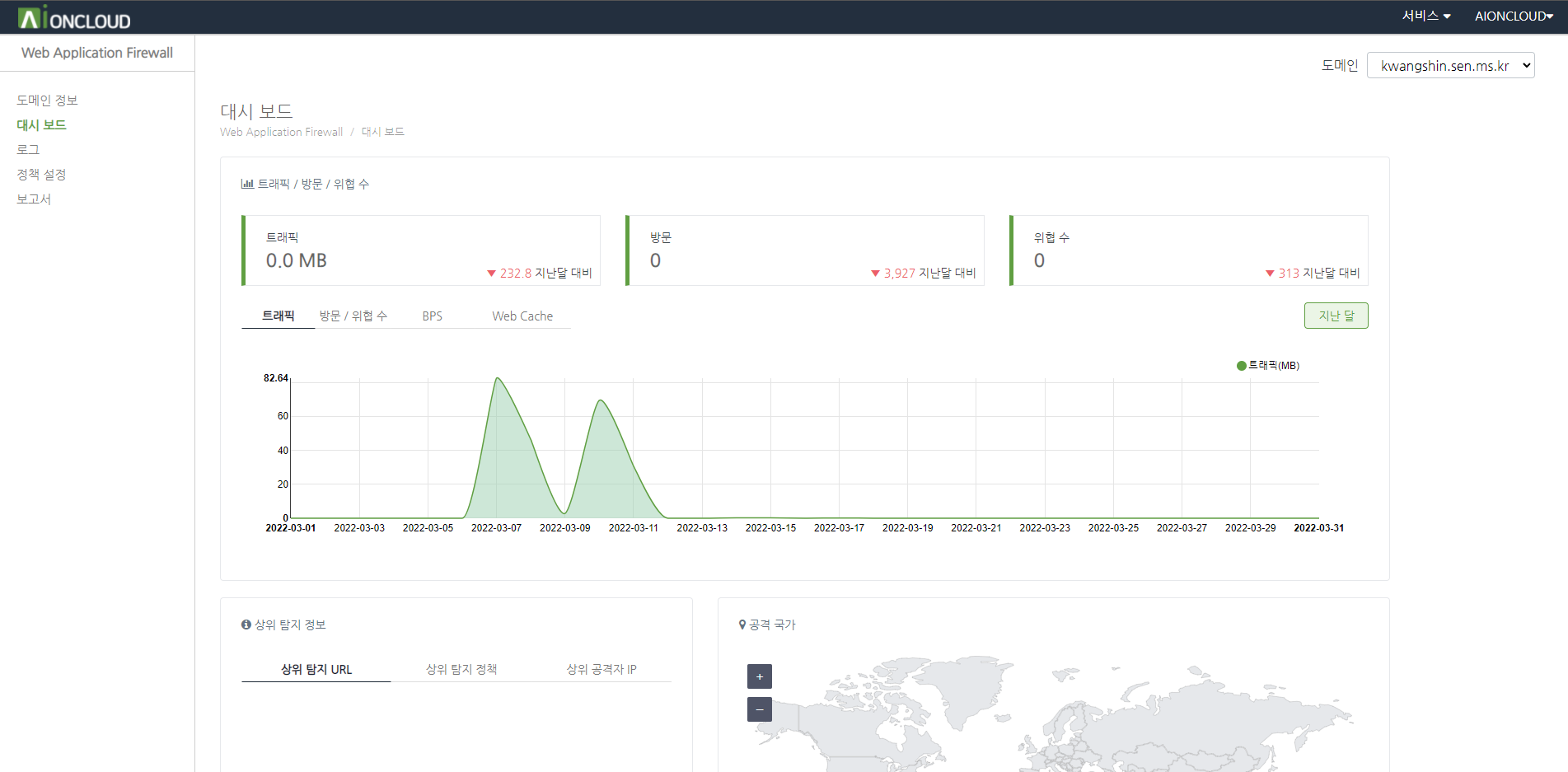

「Web Application Firewall」ではCLOUD WAFサービスに登録されたドメインの状態とトラフィック使用量などを月別に表示することができます。

「Website Malware Scanner」ではWeb Malware Detectionサービスに登録されたサイトの設定情報を月別に表示することができます。

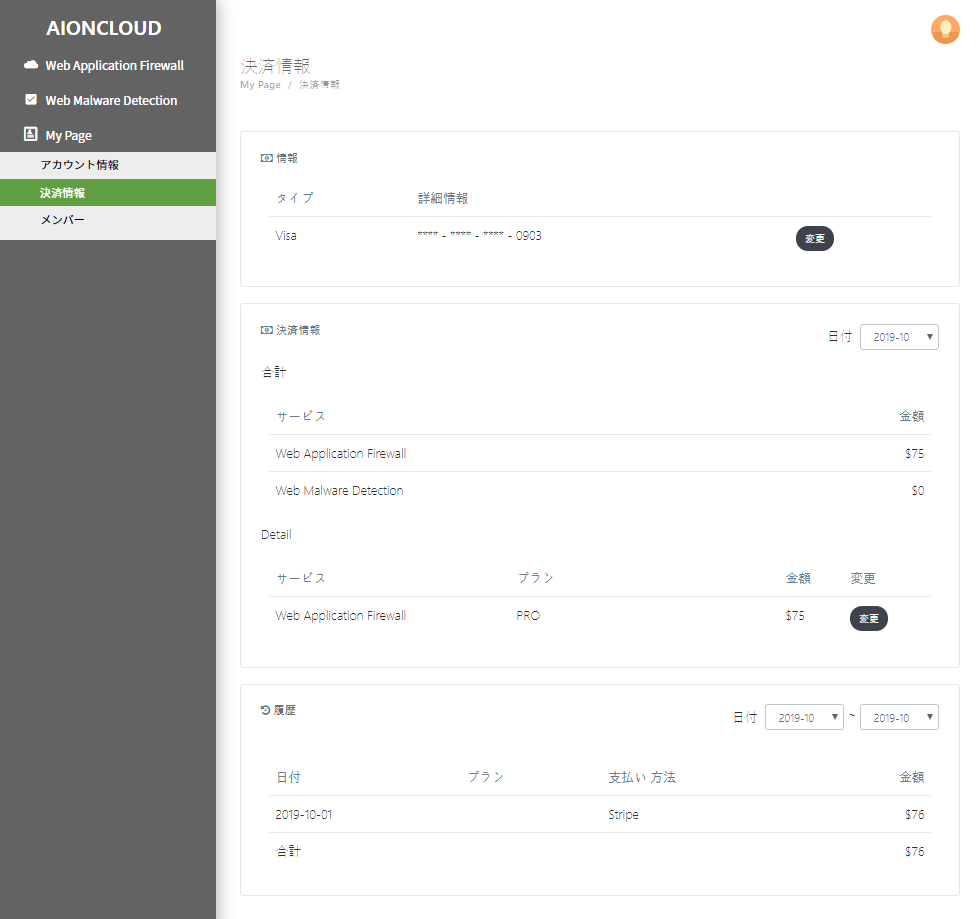

決済情報は、「My Page - 決済情報」メニューで確認することができます。

決済情報は、今月のサービス利用に伴う課金情報と期間別決済履歴を確認することができます。

「決済情報」では今月のサービス利用についた決済情報と期間別決済ヒストリーを確認することができますし、「変更」をクリックして利用商品の変更ができます。

「決済情報変更」ではクレジットカードの番号を修正することができます。

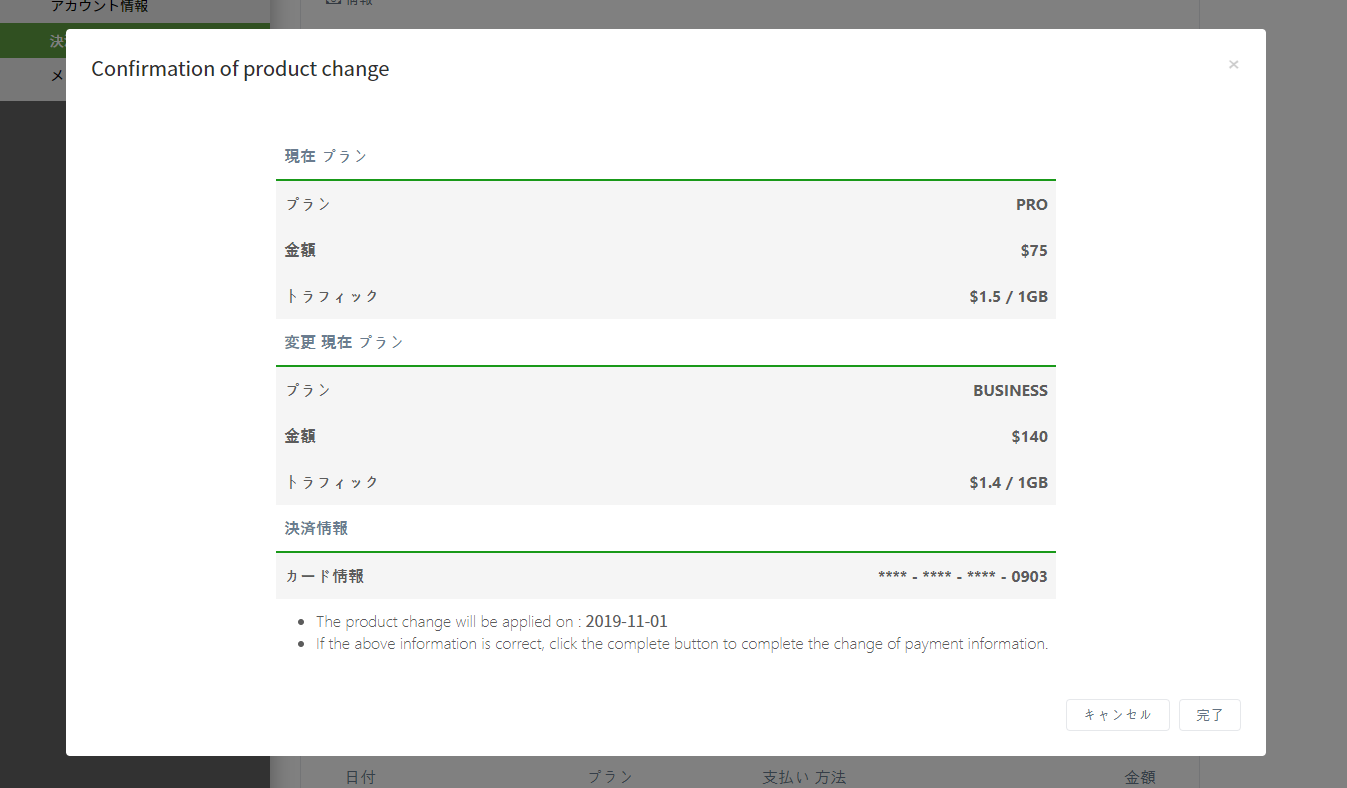

「商品変更選択」では変更した商品は来月1日に変更予定商品として適用されます。

現在の商品が「Free」である場合は決済に利用するクレジットカードの情報を入力して商品を変更することができます。

「商品変更確認」では現在利用する商品と変更商品を確認することができます。「完了」ボタンをクリックすると変更の予約を完了します。