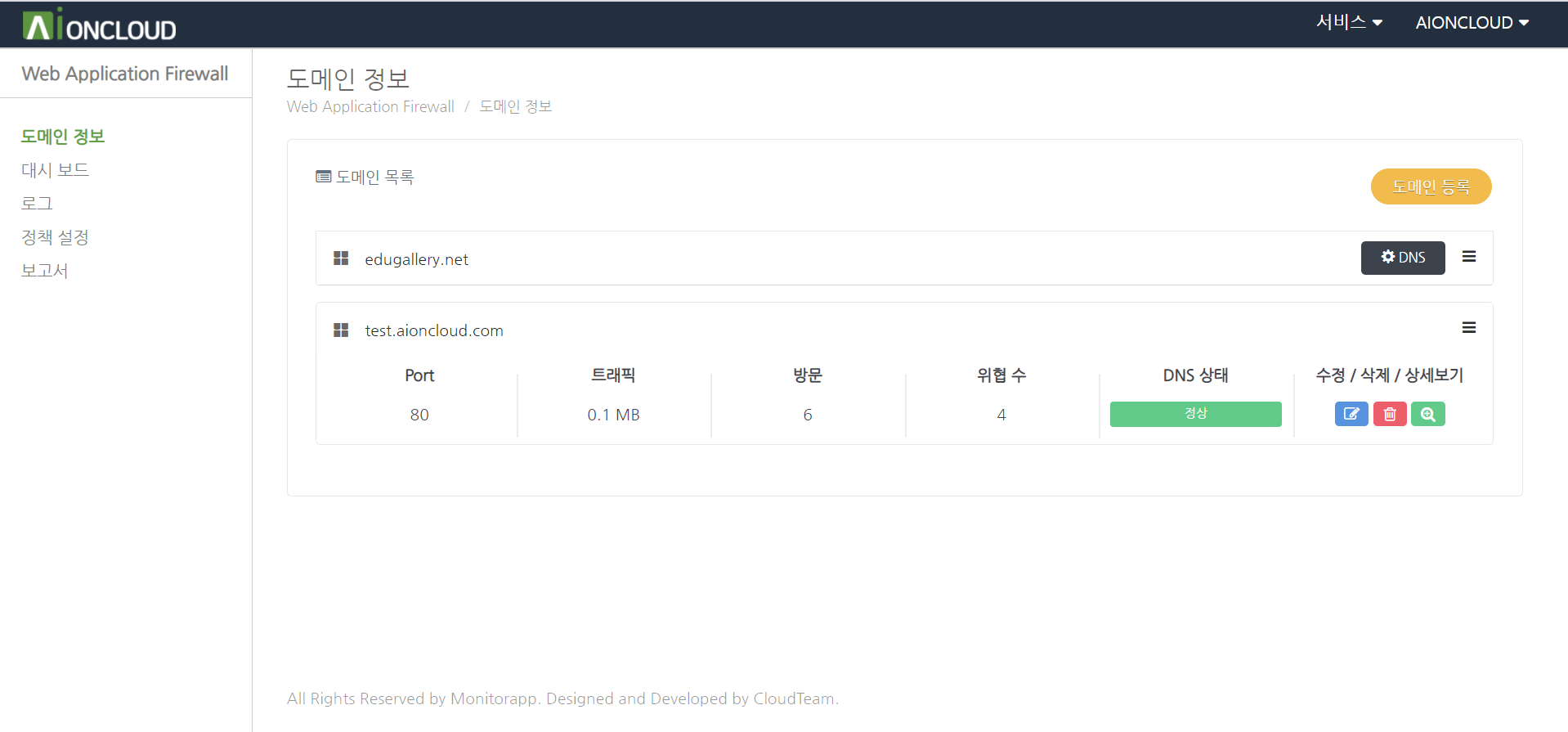

내 도메인 등록을 위해 도메인 정보 메뉴의 "도메인 등록" 버튼을 클릭합니다.

도메인 정보를 입력 후 적용 버튼을 클릭합니다. - 도메인 타입 : 보호대상 도메인이 루트 도메인인지 서브 도메인인지 선택합니다. - 도메인 : 보호대상 도메인을 입력 후 '도메인 체크' 버튼을 눌러 도메인 체크를 수행합니다. - 프로토콜 & Port : 보호대상 서버에서 사용 중인 프로토콜과 포트 정보를 추가합니다. - SLB 사용 : SLB(Server side Load Balancing) 기능 사용 여부를 선택합니다. - 주소 타입 : 보호대상 서버의 오리진 주소 정보가 IP 타입 인지 CNAME 타입 인지 선택합니다. - 주소 : 주소 타입에 맞는 오리진 서버 주소를 추가합니다. - 인증서 : HTTPS를 사용할 경우, 사용 중인 인증서 파일을 업로드합니다. AIONCLOUD 인증서를 선택 시, Let's Encrypt에서 발급하는 인증서를 사용하게 됩니다.

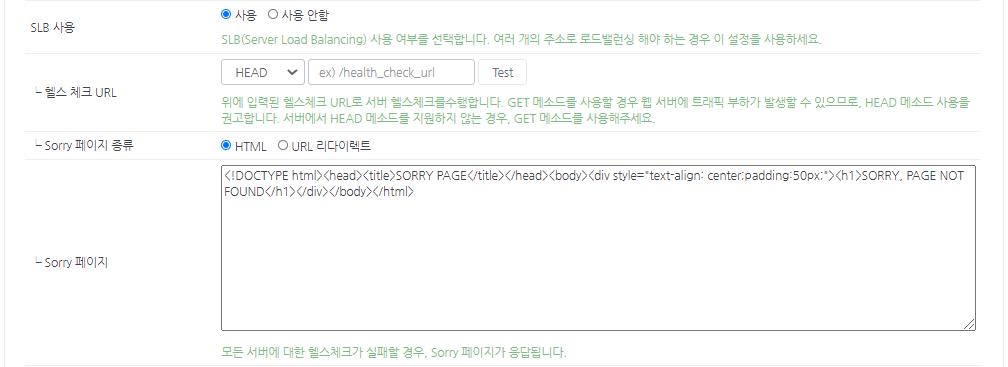

SLB 기능을 사용하는 경우 - 헬스 체크 URL : 서버 헬스체크 시 사용할 URL 정보를 입력합니다. 반드시 Test 버튼을 클릭하여 정상적으로 체크가 되는지 확인해야 합니다. - Sorry 페이지 종류 : 모든 서버 헬스체크 실패 시, 클라이언트에게 응답할 Sorry 페이지의 종류를 선택합니다. HTML로 직접 페이지를 입력하거나, 다른 URL로 리다이렉트 시킬 수 있습니다. - Sorry 페이지 : HTML 선택 시 HTML을 입력하고, URL 리다이렉트 선택 시 리다이렉트할 URL을 입력합니다.

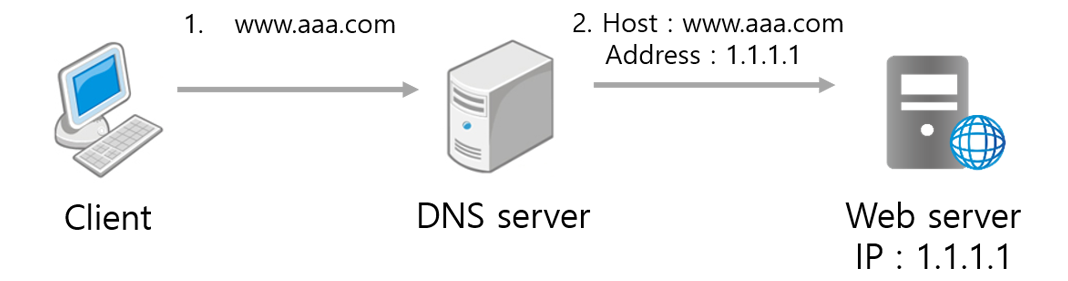

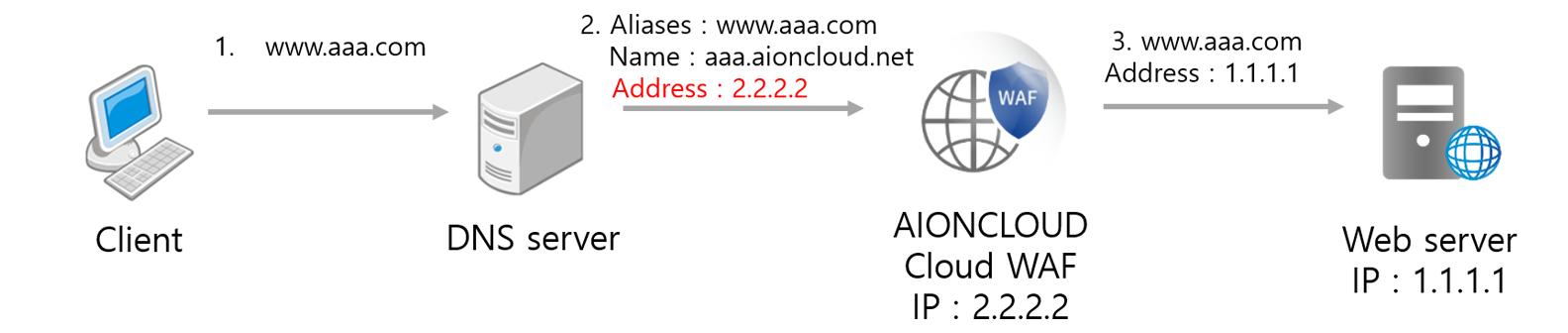

클라이언트가 브라우저를 통해 www.aaa.com 도메인에 접속시 DNS 서버에 해당 도메인의 접속경로를 질의하게 됩니다.

호스트 DNS 설정이 A record 로 되어있는 경우, DNS 서버는 해당 도메인에 매칭되는 웹서버의 공인 IP를 확인하여 해당 경로로 접속되도록 합니다.

AIONCLOUD 서비스의 호스트 DNS 설정은 Cname 방식을 사용합니다. 해당 호스트의 Cname은 아이온클라우드에서 관리하게 되며, 그 Cname에 매칭되는 IP는 웹방화벽 IP입니다.

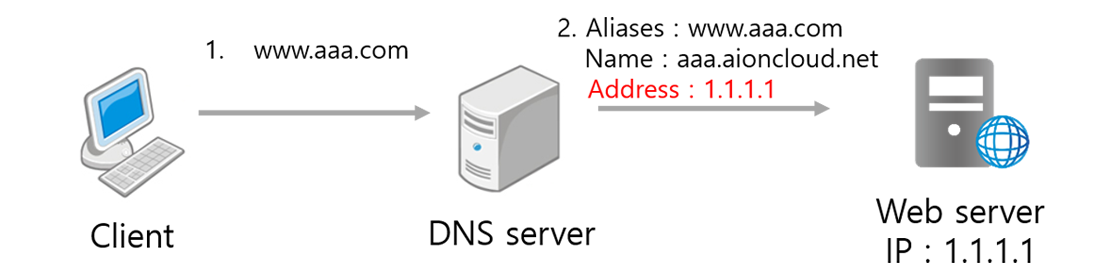

웹방화벽에 이상이 있으면 자동으로 DNS Fail-over 가 이뤄집니다. Cname에 매칭되는 IP가 해당 도메인의 웹서버 공인IP로 변경되어 클라이언트는 웹서비스를 장애없이 사용하게 됩니다.

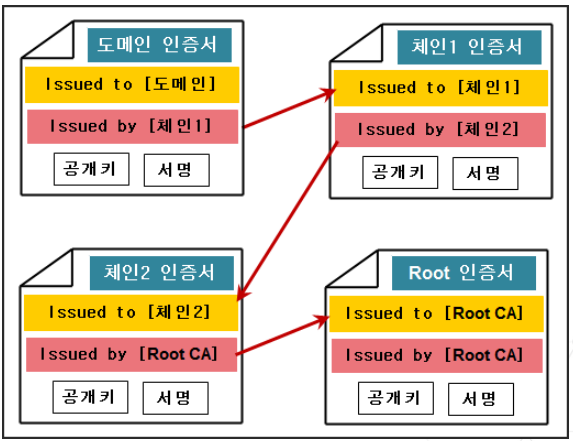

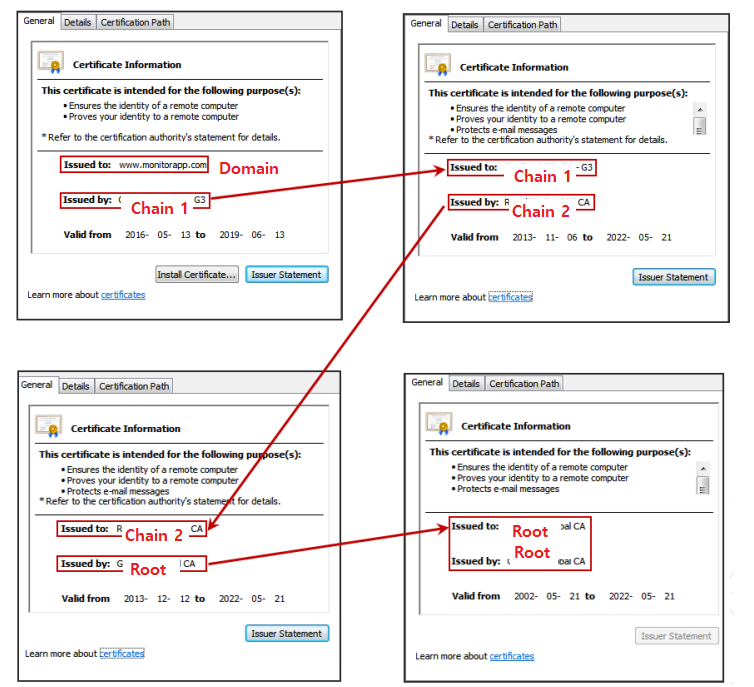

인증서 형태

- 도메인 인증서는 상위 체인 인증 기관으로 부터 서명 확인을 받고, 그 체인 인증서는 Root 기관에서

서명 확인을 받게 되며, 최상위 Root 인증서는 자체적으로 서명 확인을 하게 됩니다. 체인 인증서는

도메인마다 없을 수도 있고, 복수개가 될 수도 있습니다.

- 체인 인증기관이 없는 경우는 Root 에서 직접 도메인 인증서에 서명 확인을 해주거나,

사설인증기관일 경우 도메인 인증서 자체를 확인할 수 있습니다.

실제 인증서 서명 예시

openssl 명령어를 사용하여 PEM 형식으로 변환

※변환 시, 웹 서버의 인증서를 웹 방화벽에 등록하기 위해서는, 인증서 형태를 변환해야 함.

개인키가 암호화 되어 있는 경우, 비밀번호가 확인되어야 하며 복호화에 대한 추가 과정이 발생.

| 기존 인증서 확장자 | 명령어 (UNIX/LINUX 기준) |

|---|---|

| pfx | openssl pkcs12 -in 파일명.pfx -out 파일명.pem –nodes |

| p7b | openssl pkcs7 –inform der –in 파일명.p7b –print_certs –text –out 파일명.pem |

| p7b(Verisign 인증서) | openssl pkcs7 -print_certs -in 파일명.p7b -out 파일명.pem |

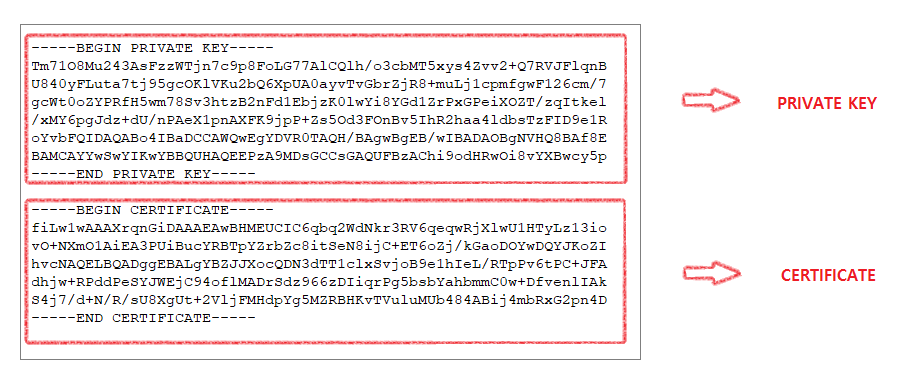

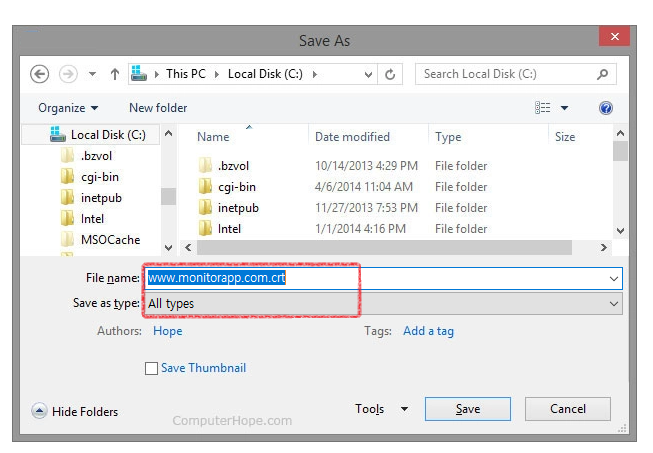

PEM파일을 열어 인증서(CERIFICATE)부분 추출

루트 인증서 정렬

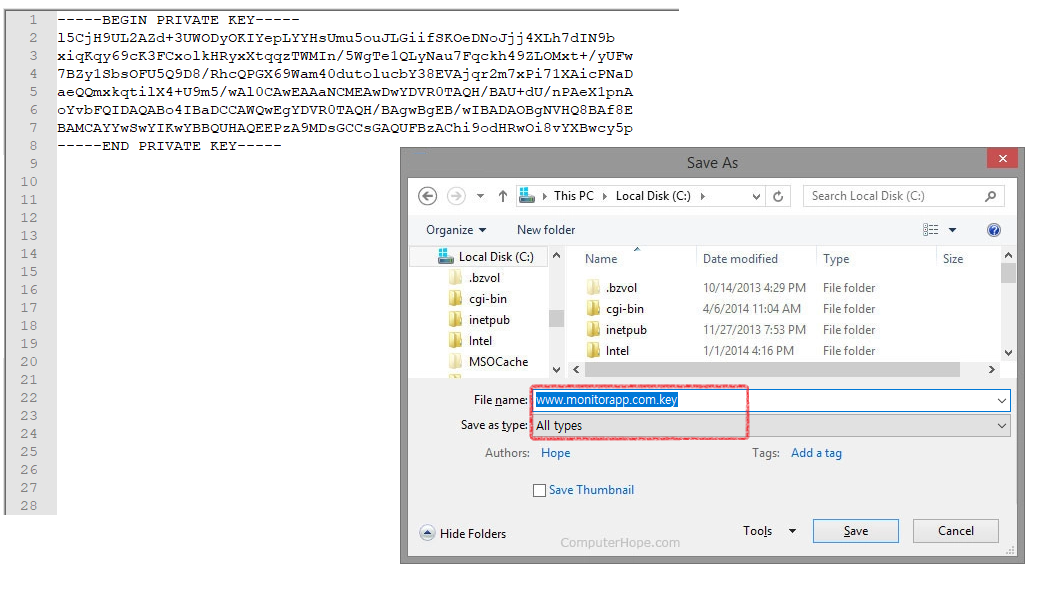

개인키파일 생성

※PEM파일에 개인키가 없을 경우, 서버에서 개인키 확보.

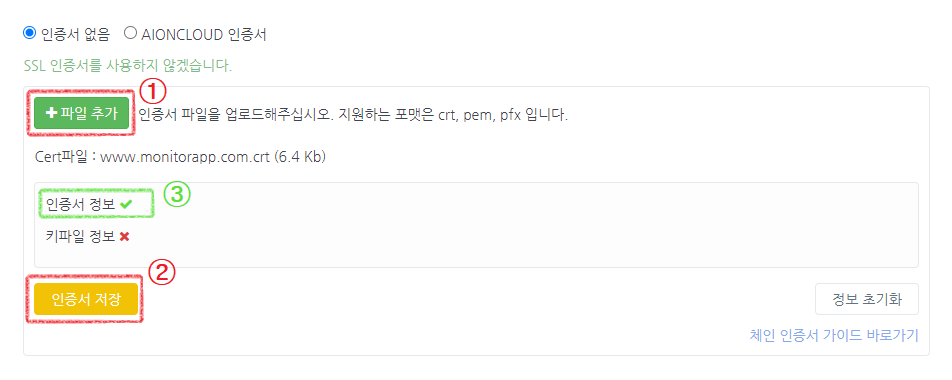

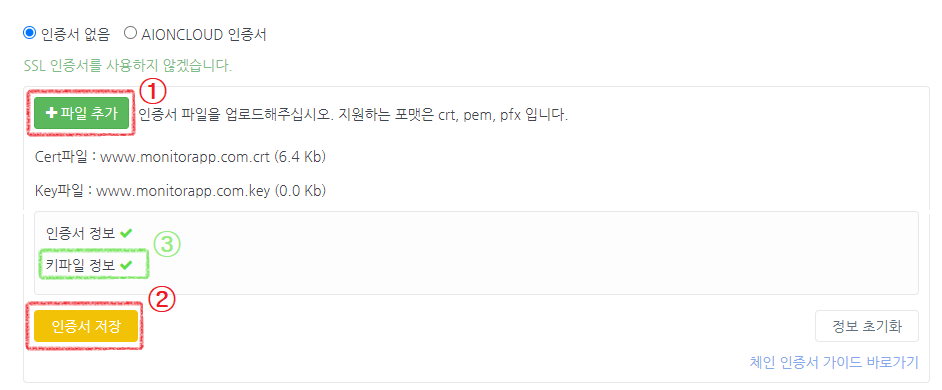

인증서 등록

도메인 정보의 DNS 메뉴에 표기된 네임서버 레코드를 확인합니다.

호스팅 서비스에 따라 네임 서버 설정 방법이 다르므로 사용하는 호스팅 서비스의 네임 서버 설정 가이드 확인이 필요합니다. - Amazon Route 53 NameServer setting https://docs.aws.amazon.com/en_pv/Route53/latest/DeveloperGuide/domain-name-servers-glue-records.html#domain-name-servers-glue-records-procedure - Gabia NameServer setting https://customer.gabia.com/manuals/detail_pop.php?seq_no=2163 - Whois NameServer setting http://cs.whois.co.kr/manual/?p=view&page=1&number=431 - Cafe24 NameServer setting https://help.cafe24.com/cs/cs_faq_view.php?idx=141&page=1

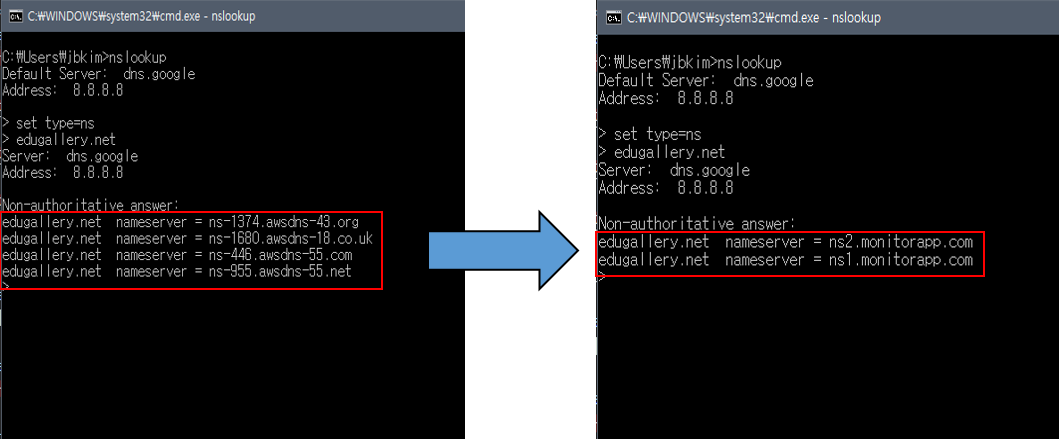

설정 방법을 확인하고, 기존 네임서버를 AIONCLOUD에서 제공한 네임서버로 변경 합니다.

Lookup 조회하여 정상적으로 네임서버가 변경되었는지 확인이 가능합니다.

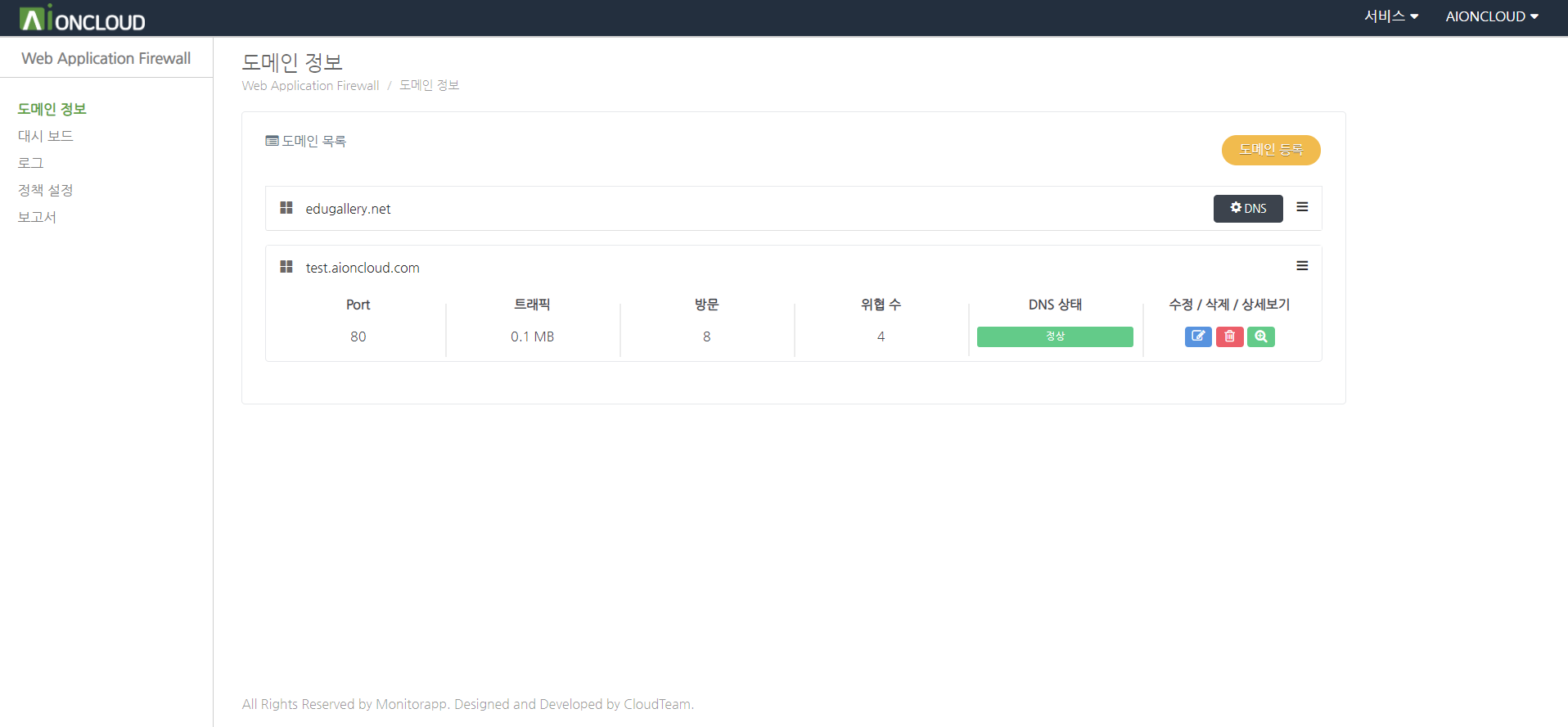

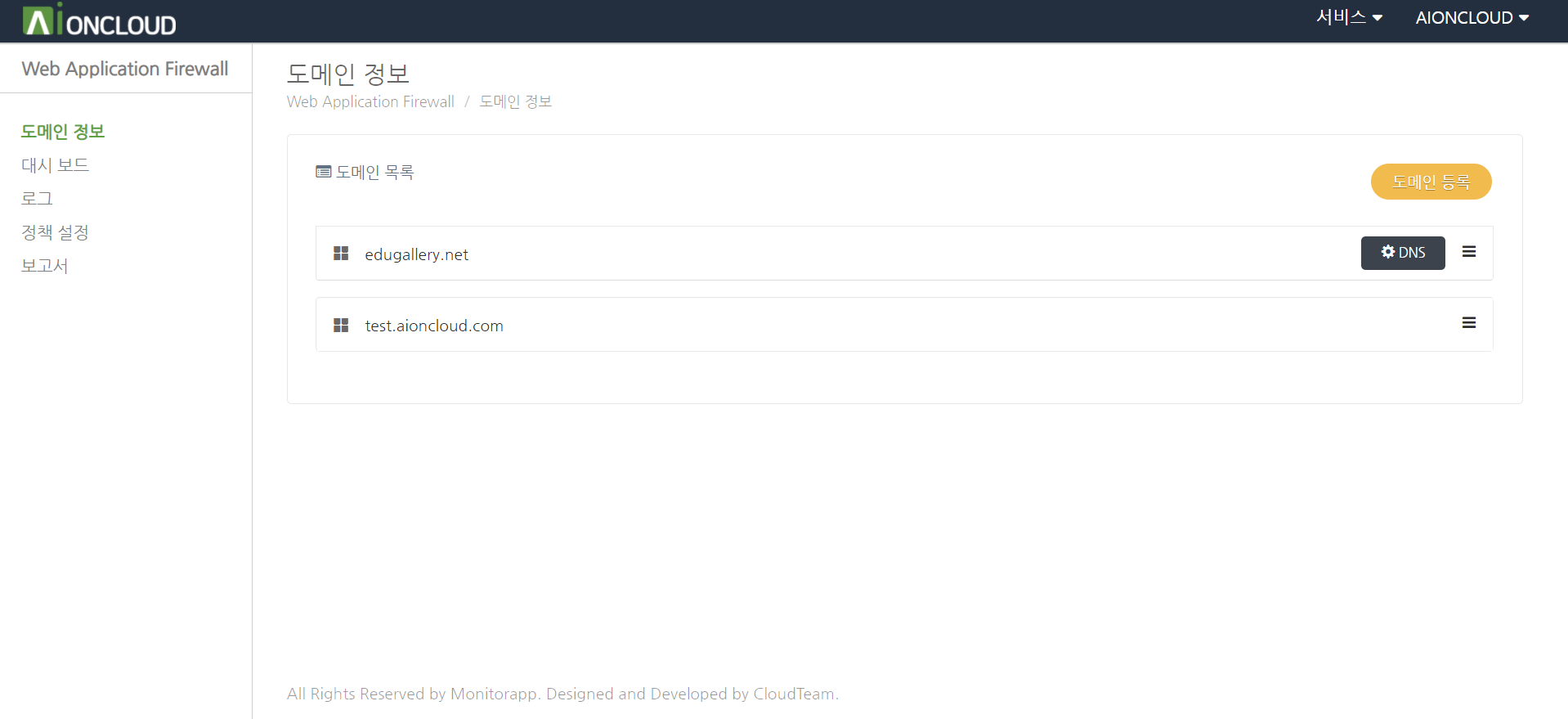

변경 확인 후 도메인 목록을 확인합니다.

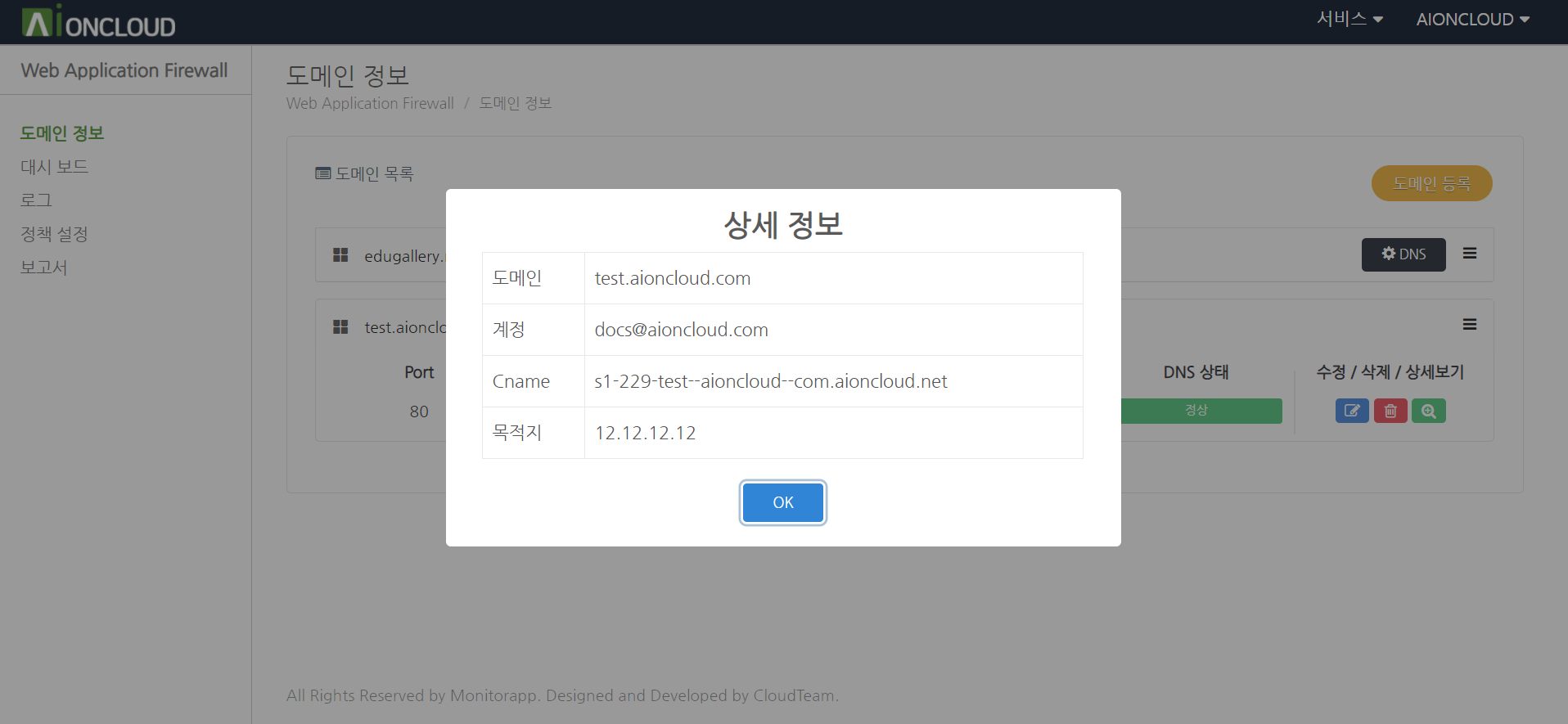

도메인 정보의 "상세보기"에 표기된 DNS(Cname) 레코드를 확인합니다.

호스팅 서비스에 따라 DNS레코드 설정 방법이 다르기 때문에 사용하는 호스팅 서비스의 DNS레코드 설정 가이드 확인이 필요합니다. - Gabia DNS Record setting https://customer.gabia.com/manuals/detail_pop.php?seq_no=2711 - Whois DNS Record setting http://cs.whois.co.kr/manual/?p=view&page=1&number=434 - Cafe24 DNS Record setting https://help.cafe24.com/cs/cs_faq_view.php?idx=438&page=1

설정 방법을 확인하고, 기존 DNS레코드를 새롭게 제공된 Cname 형식으로 변경 합니다.

Lookup 조회하여 정상적으로 DNS가 변경되었는지 확인이 가능합니다. DNS 변경은 TTL 설정에 따라 시간이 걸립니다.

변경 확인 후 도메인 목록을 확인합니다.

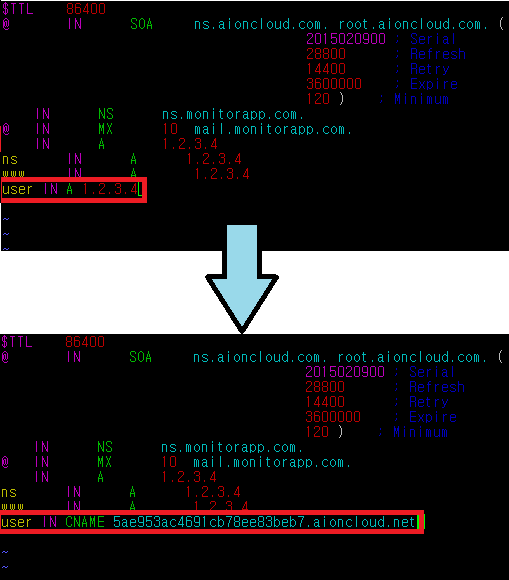

도메인 정보의 "상세보기" 에 표기된 DNS(Cname) 레코드를 확인합니다.

사용하는 Name Server 데몬의 Zone 파일을 Vi 편집기로 수정합니다.

서버에 설정되어있는 기존 DNS레코드를 제공된 Cname 형식으로 변경 후 적용합니다. - ※ 해당 예시는 BIND(Berkeley Internet Name Domain) 데몬입니다. 사용하고 있는 네임서버 데몬 별 DNS 레코드 설정 방법은 차이가 있을 수 있습니다.

Lookup 조회하여 정상적으로 DNS가 변경되었는지 확인이 가능합니다. DNS 변경은 TTL 설정에 따라 시간이 걸립니다.

변경 확인 후 도메인 목록을 확인합니다.

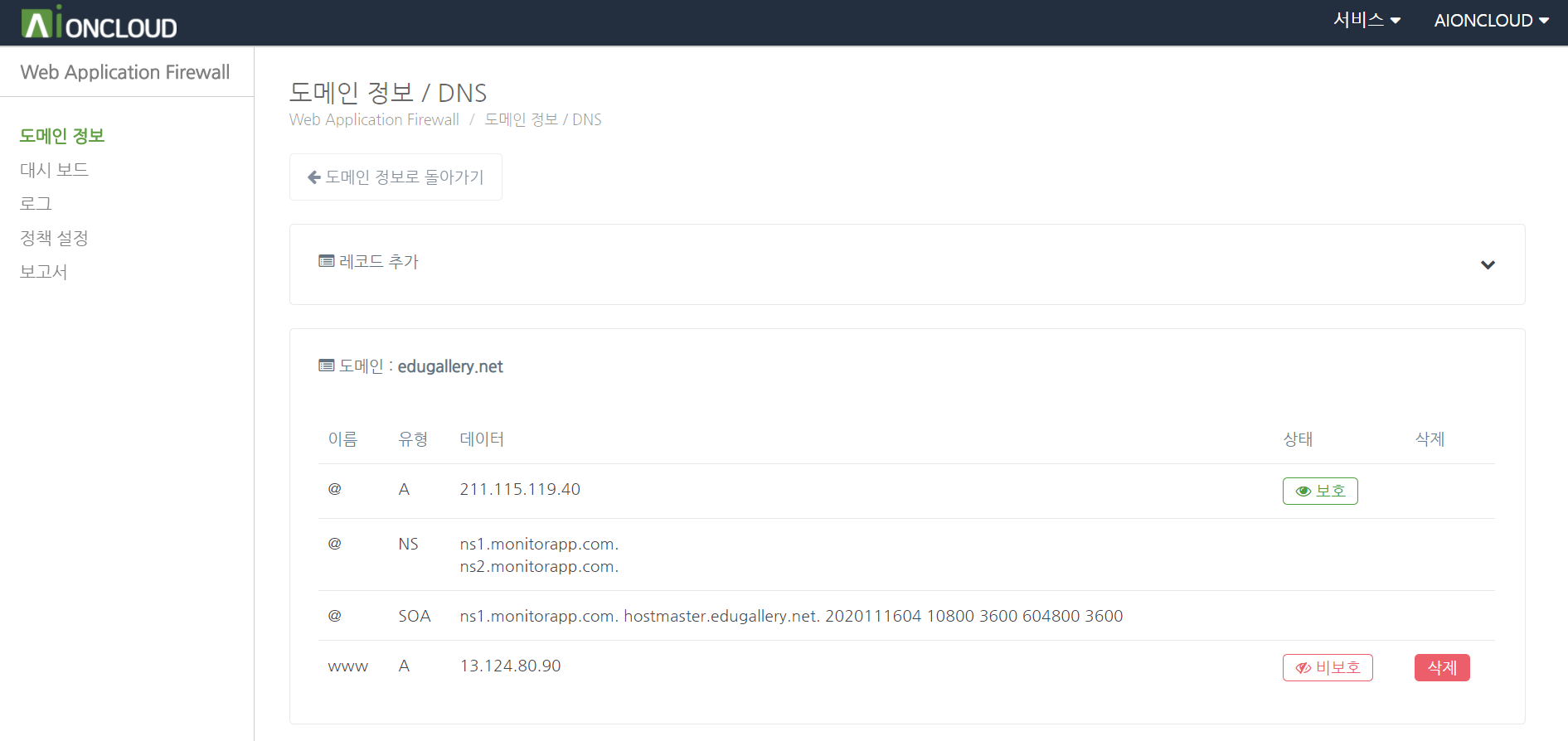

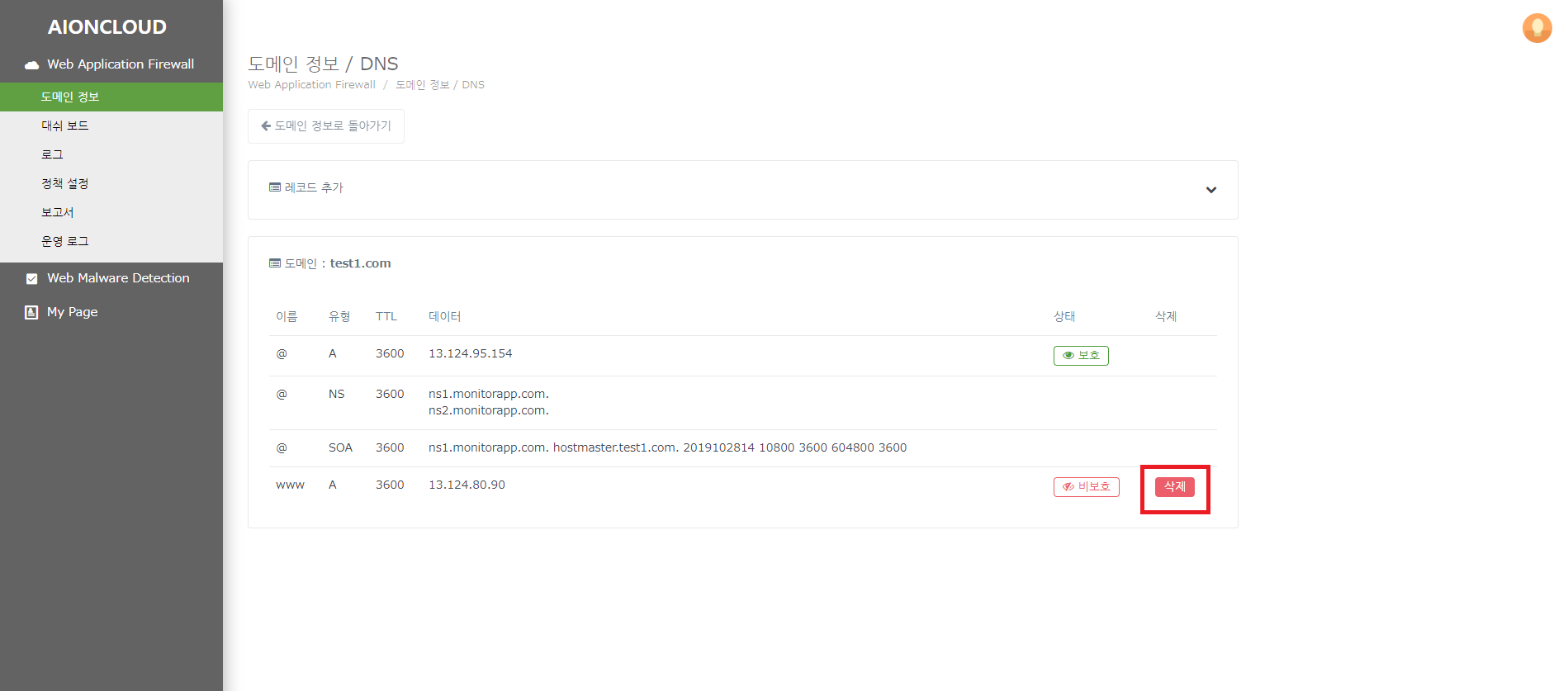

도메인 정보의 DNS버튼을 클릭하여 DNS 메뉴를 확인할 수 있습니다.

"레코드 추가" 버튼을 클릭하여 레코드를 추가할 수 있습니다. - 추가 가능한 레코드 : A, AAAA, CNAME, CAA, LOC, MX, PTR, SPF, SRV, TXT

"비보호" 버튼을 클릭하여 AIONCLOUD WAF에 등록할 수 있습니다. 등록 후 보호 상태로 전환 됩니다.

"삭제" 버튼을 클릭하여 레코드를 삭제할 수 있습니다.

보호 상태인 경우에는 레코드를 삭제할 수 없습니다.

"도메인 정보" 에서 도메인을 삭제하여 비보호 상태로 전환 후 레코드 삭제가 가능합니다.

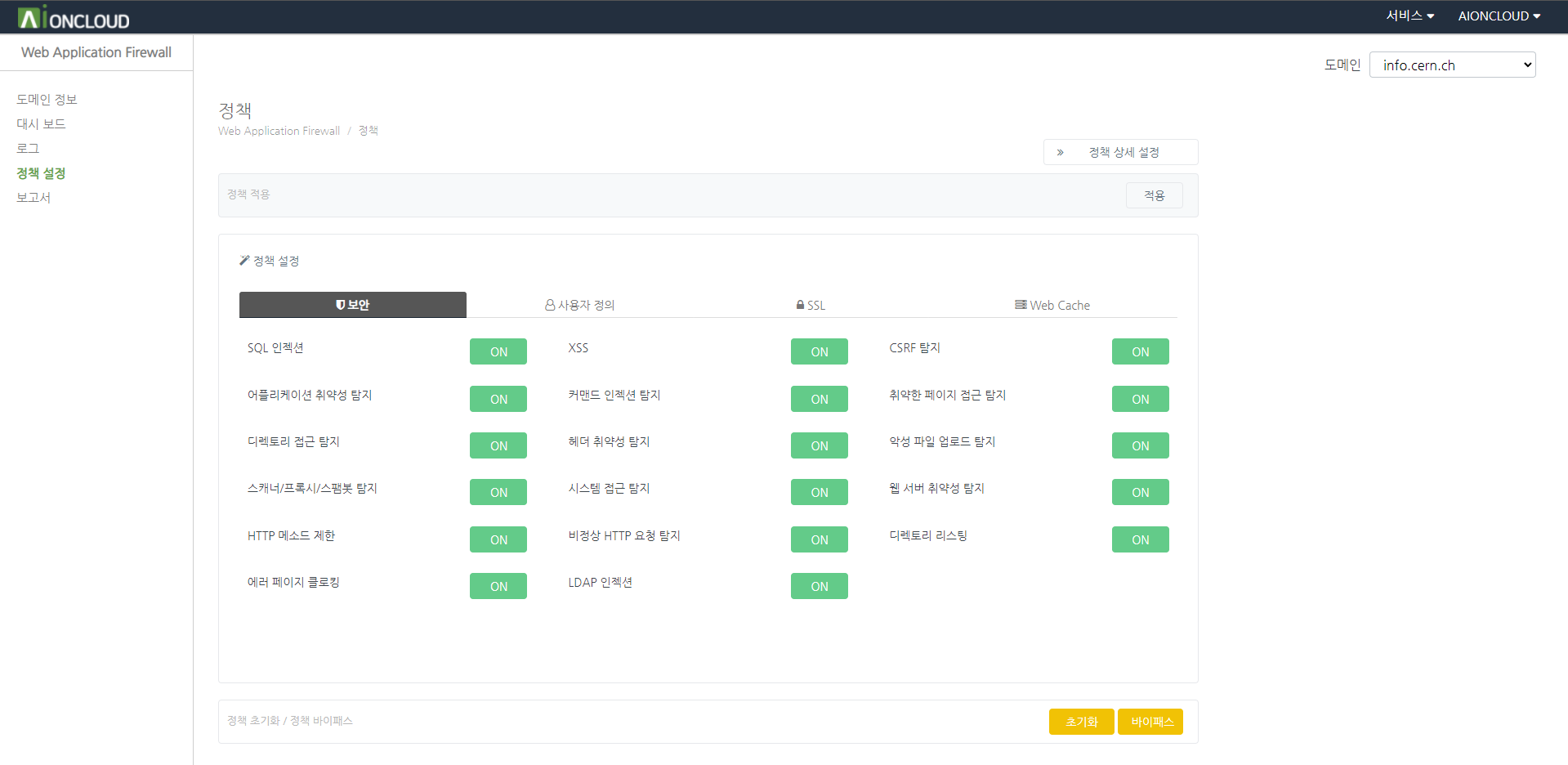

ON / OFF 버튼을 클릭하여 정책 설정합니다. - 정책 설정이 ‘ON’ 이면, 해당 정책에 대해 '탐지', '차단' 을 수행합니다. - 정책 설정이 ‘OFF’ 이면, 해당 정책에 대해 '탐지', '차단' 을 수행하지 않습니다.

설정 가능한 공격 정책

| 정책 | 설명 |

|---|---|

| SQL 인젝션 | 데이터베이스(DB)와 연동된 웹 어플리케이션에서 공격자가 입력 폼 및 URL입력란에 SQL문을 삽입하여 DB로부터 정보를 열람(또는 조작)할 수 있는 취약점. |

| XSS | 페이지에 악의적인 스크립트를 포함시켜 웹페이지를 열람하는 접속자의 권한으로 부적절한 스크립트가 수행되어 정보유출 등의 공격을 유발할 수 있는 취약점. |

| 스캐너/프록시/스팸봇 탐지 | 크롤링, 스크래핑, 스캐너, 웹 공격 툴킷 등 다양한 도구를 활용, 종합적인 공격 트래픽을 발생시켜 직접적인 취약점을 찾아내거나 취약점을 파악하기 위한 간접 정보를 수집 하는 행위. |

| 웹 서버 취약성 탐지 | 응용프로그램(Apache 등) 설치 중에 생성되는 설치 파일 및 임시 파일이 존재하거나 웹상에서 윈도우 로그인 창이 노출되는 등 시스템상 설정 미비로 인해 발생하는 취약점. |

| 어플리케이션 취약성 탐지 | 웹서버 구축 시 금전적, 시간적인 부담으로 인해 공개 어플리케이션을 많이 이용하고 있으며, 인터넷에 공개된 공개 어플리케이션의 각종 취약점 정보로 인해 홈페이지 변조 및 해킹 경유지로 사용될 수 있는 취약점. |

| CSRF | 외부 입력이 동적 웹페이지 생성에 사용될 경우, 전송된 동적 웹페이지를 열람하는 접속자의 권한으로 부적절한 스크립트가 수행 되는 취약점. |

| 악성 파일 업로드 탐지 | 서버 측에서 실행될 수 있는 스크립트 파일(asp, jsp, php 파일 등)이 업로드 가능하고, 이 파일을 공격자가 웹을 통해 직접 실행시킬 수 있는 경우 시스템 내부명령어를 실행하거나 외부와 연결하여 시스템을 제어할 수 있는 취약점. |

| 비정상 HTTP 요청 탐지 | 보안시스템 우회 목적으로, 다중 공백, 다중 사선, 개행 문자, 널 문자 삽입, 특정 헤더 삭제 또는 변조 등 표준 규칙에 위배되는 형상의 트래픽으로 조작하여 웹 서버에 접근 하는 포괄적 공격 기법. |

| 에러 페이지 클로킹 | 웹 서버에 별도의 에러페이지를 설정하지 않은 경우, 에러 메시지를 통해 서버 데이터 정보 등 공격에 필요한 정보가 노출되는 취약점. |

| 디렉토리 리스팅 | 서버 내의 모든 디렉터리 혹은 중요한 정보가 포함된 디렉터리에 대해 인덱싱이 가능하게 설정되어 중요파일 정보가 노출될 수 있는 취약점. |

| 커맨드 인젝션 탐지 | 적절한 검증절차를 거치지 않은 사용자 입력 값이 운영체제 명령어의 일부 또는 전부로 구성되어 실행되는 경우, 의도하지 않은 시스템 명령어가 실행되는 취약점. |

| 시스템 접근 탐지 | 알려진 위치의 윈도우즈, 유닉스 웹 서버의 시스템 파일과 상용 DBMS 서버의 중요 테이블이나 객체에 직접 접근하여 노출된 시스템 중요 정보나 민감정보를 주요 공격에 필요한 기반 정보로 활용하는 취약점. |

| 디렉토리 접근 탐지 | 외부 입력 값에 대해 경로 조작에 사용될 수 있는 문자를 필터링하지 않으면, 예상 밖의 접근 제한 영역에 대한 경로 문자열 구성이 가능해져 시스템 정보누출, 서비스 장애 등을 유발 시킬 수 있는 취약점. |

| HTTP 메소드 제한 | 웹 서비스 제공 시 불필요한 Method(PUT, DELETE, OPTIONS 등) 허용으로 공격자에 의해 악성파일을 업로드 하거나 중요파일 삭제가 가능해지는 취약점. |

| 취약한 페이지 접근 탐지 | 웹 루트 하위에 내부 문서나 백업파일, 로그파일, 압축파일과 같은 파일이 존재할 경우 파일명을 유추하여 파일명을 알아내고, 직접 요청하여 해킹에 필요한 서비스 정보를 획득하게 되거나, 관리자페이지가 인터넷을 통해 접근 가능할 경우, 공격자의 주 타켓이 되어, 공격자의 SQL 인젝션, Brute-Force 공격 등 다양한 형태의 공격의 빌미를 제공하게 되는 취약점. |

| 헤더 취약성 탐지 | User-Agent, Range 헤더 등 헤더정보 조작을 통해 웹 어플리케이션 서버나 OS 시스템 내 존재하는 알려진 취약점에 접근하여 원격 명령 실행이나 버퍼오버플로우를 유발하는 취약점. |

| LDAP 인젝션 | LDAP(디렉토리 서비스를 조회하고 수정하는 응용 프로토콜) 쿼리를 조작하거나 강제 주입 함으로서 패스워드, 개인정보 등이 유출되는 취약점. 웹사이트에서 사용자 입력 부분으로 LDAP 쿼리가 수행되는 경우 LDAP 구문을 변경하여 시스템 내 중요정보를 취득할 수 있습니다. |

해당 도메인의 사용자 정의 정책이 가능한 메뉴입니다.

설정 가능한 사용자 정의 정책

| 정책 | 설명 |

|---|---|

| IP 허용목록 | Web Application Firewall 에 설정된 정책과 관계없이, 적용된 화이트리스트 IP는 모든 정책에 대해 바이패스 됩니다. |

| IP 차단목록 | Web Application Firewall 에 설정된 정책과 관계없이, 적용된 블랙리스트 IP는 모든 접근이 차단됩니다. |

| DoS 탐지 | 해당 도메인에 다수의 트래픽을 발생시키는 클라이언트 IP를 차단하고, 블랙리스트에 추가합니다. |

| 부정 로그인 탐지 | 부정 로그인 시도하는 클라이언트 IP를 차단하고, 설정된 시간동안 블랙리스트에 추가합니다. |

| URL 허용목록 | Web Application Firewall 에 설정된 정책과 관계없이, 적용된 예외 URL은 모든 정책에 대해 바이패스 됩니다. |

| 국가별 IP 차단 | 국가별 IP탐지는 신뢰할 수 없는 국가 목록으로 등록된 HTTP 요청에 대해서는 탐지 정책을 수행하기도 전에 무조건 차단을 수행하게 됩니다. |

| 자바스크립트 챌린지 | 웹페이지 요청에 대한 응답으로 웹 브라우져에서만 해석 가능한 Javascript를 전달, 이를 해석하는 경우에만 실제 웹사이트로 redirection 되도록 하여 이를 해석하지 못하는 봇(bot)등의 자동화된 공격을 방어하는 기법. |

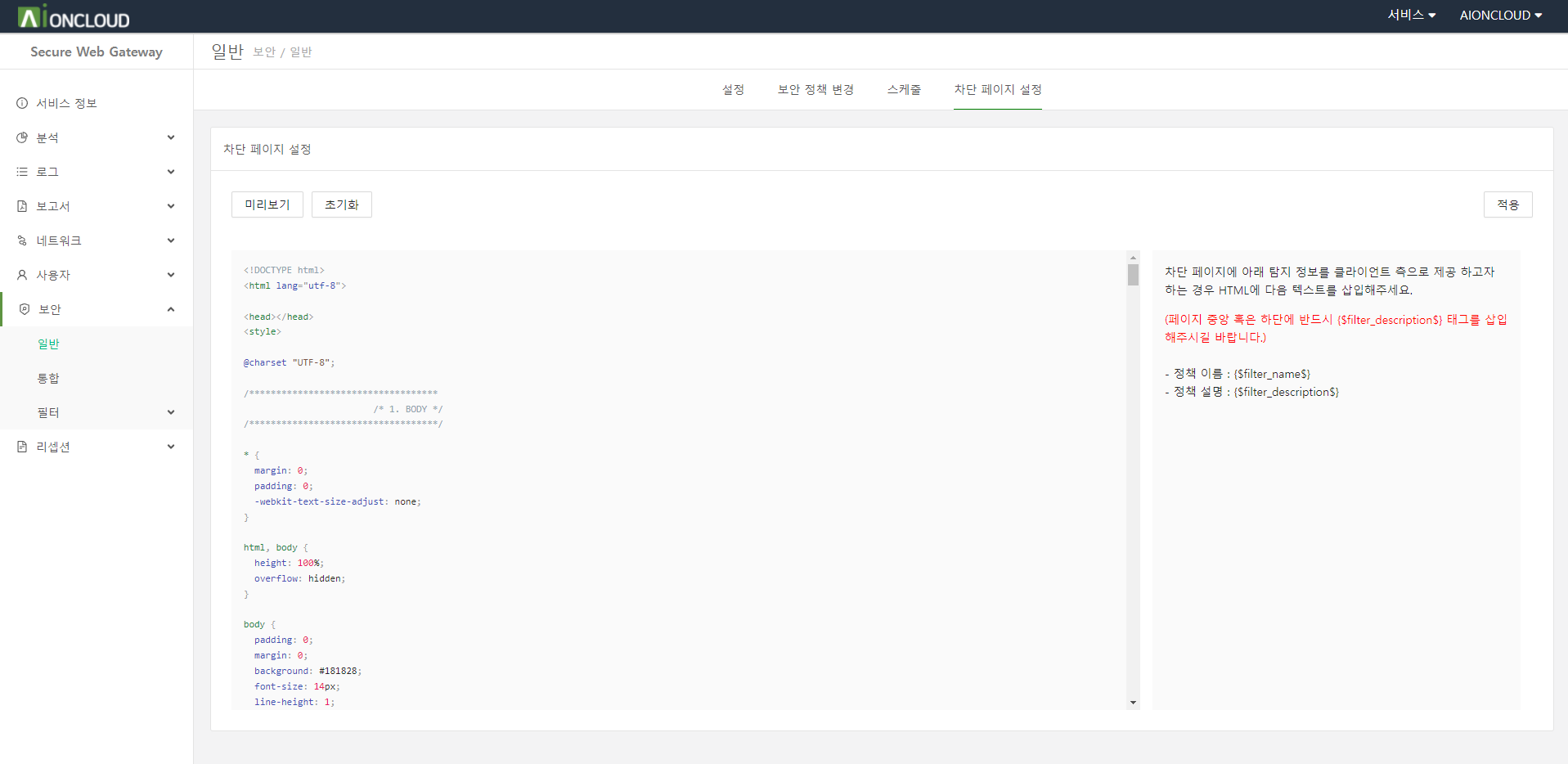

| 차단 페이지 | 정책에 의해 차단된 경우 클라이언트에게 보여지는 차단페이지를 커스터마이징할 수 있습니다. |

해당 도메인의 SSL 세부 설정이 가능한 메뉴입니다.

설정 가능한 SSL 정책

| 정책 | 설명 |

|---|---|

| SSL 인증서 | 해당 도메인의 SSL 인증서를 업로드하여 변경 적용이 가능합니다. - 지원 타입 : CRT, DER, PEM, PFX, ... |

| 80 → 443 리다이렉트 | 80 포트(HTTP) 로 유입되는 웹 트래픽을 443 포트(HTTPS)로 리다이렉트 시킵니다. |

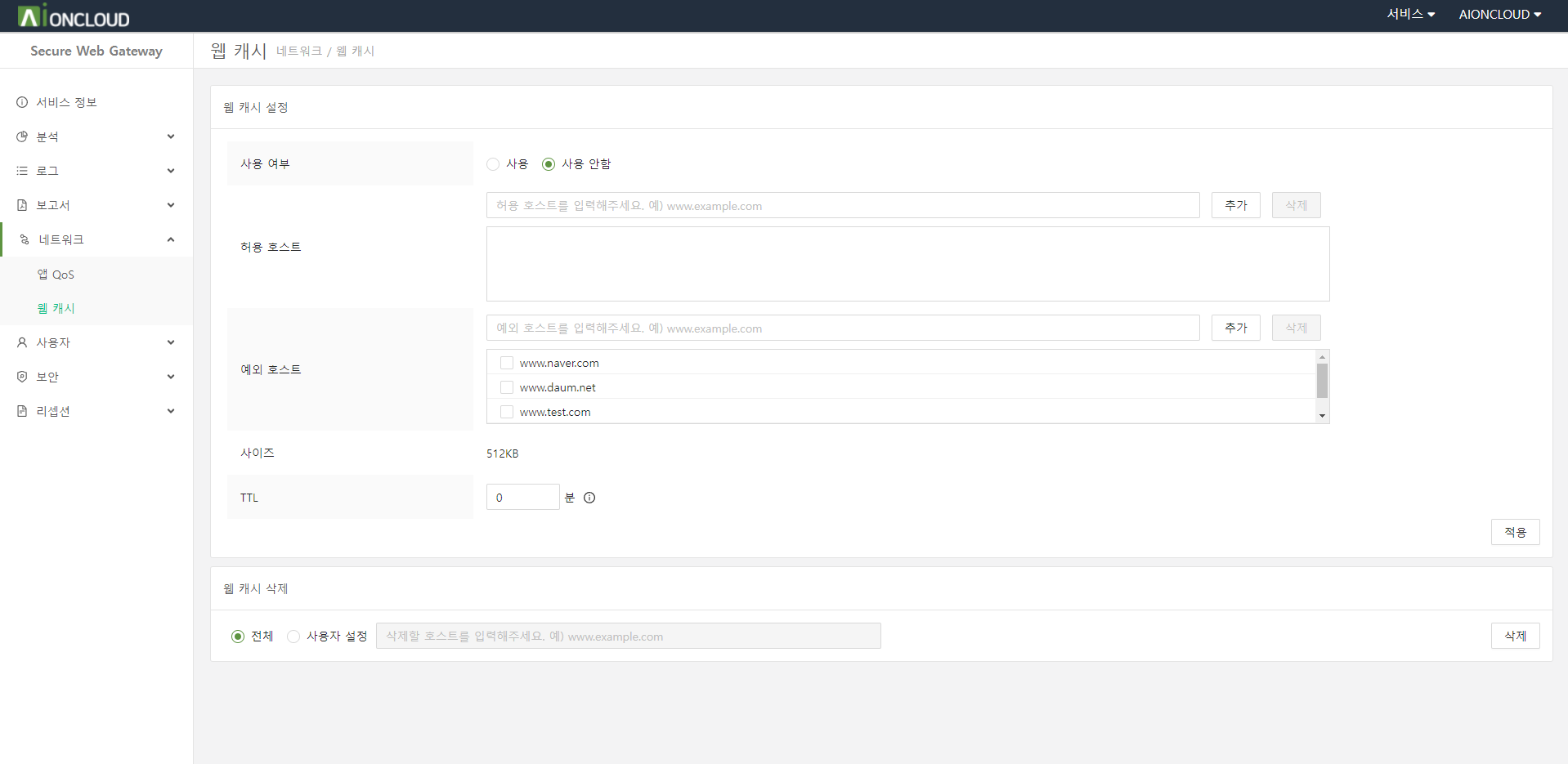

웹 서버에 있는 Javascript, CSS, 이미지 파일 등 정적 파일을 WAF에 캐시하고, 웹 서버로의 트래픽을 줄이고 통신 속도를 높이는 기능입니다.

설정 가능한 웹 캐시 정책

| 정책 | 설명 |

|---|---|

| Web Cache 사용 | 해당 도메인의 웹 캐시 사용 여부를 설정합니다. |

| TTL | 웹 캐시의 유효 기간 설정이 가능합니다. 0으로 설정하면 서버 설정을 따릅니다. |

| 예외 URL | 웹 캐시를 저장하지 않는 URL을 추가합니다. |

| 웹 캐시 삭제 | WAF에 캐시된 파일을 일괄 삭제 또는 지정하여 삭제합니다. |

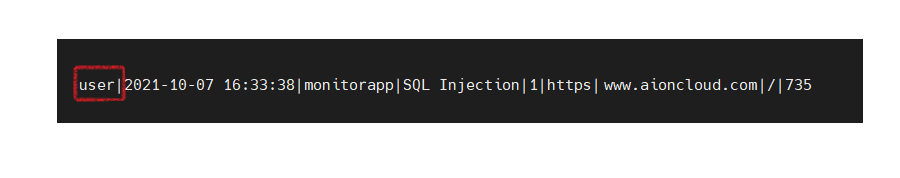

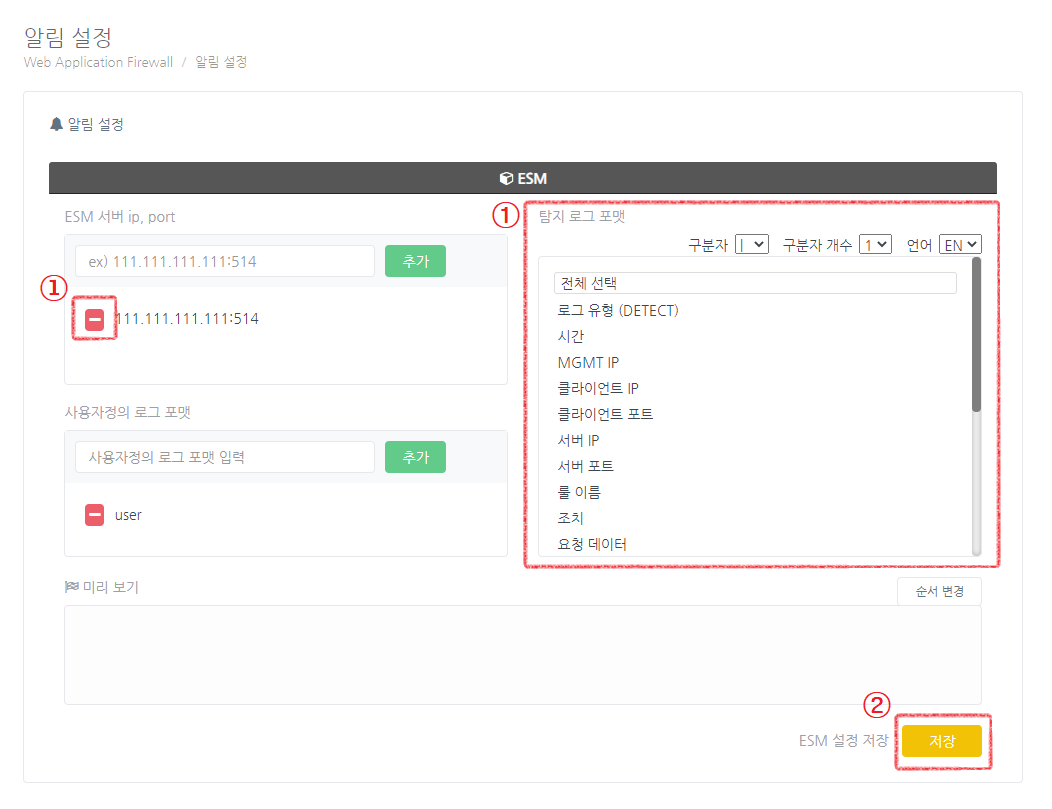

'Web Application Firewall - 알람 설정' 메뉴에서 도메인을 선택한 뒤, 해당 도메인의 알람을 설정합니다.

해당 알림을 받을 ESM 서버의 ip와 port, 사용자정의 로그 포맷을 입력하고 탐지로그를 선택하여 저장버튼을 누릅니다.

사용자 정의 포맷 : ESM 서버에 탐지 로그 전달 시 맨 앞에 설정된 정의 로그 포맷

도메인이 선택된 탐지로그 관련 공격을 받았을 때 등록된 ESM 서버로 탐지로그 알림이 갑니다.

※ex) 사용자 정의 포맷 : “user”

설정된 탐지 로그 포맷 : 시간 | 탐지 근거 | 탐지 유형 | 탐지 코드 번호 | 프로토콜 | 호스트 | 경로 | 요청 길이

해당 설정 적용의 경우 : user | 시간 | 탐지 근거 | 탐지 유형 | 탐지 코드 번호 | 프로토콜 | 호스트 | 경로 | 요청 길이

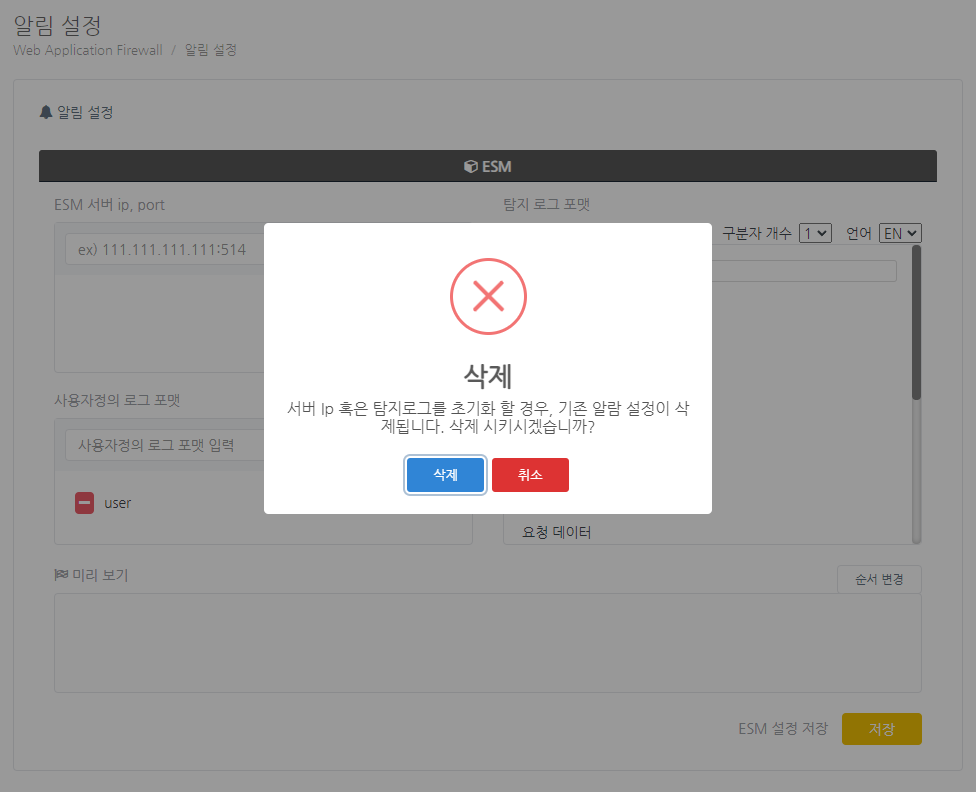

알림설정을 해지하고 싶다면 등록한 ESM서버주소나 선택한 탐지 로그를 취소하고 [저장]을 누릅니다.

경고 메세지에서 [삭제]를 누르면 기존 알람이 삭제된다.

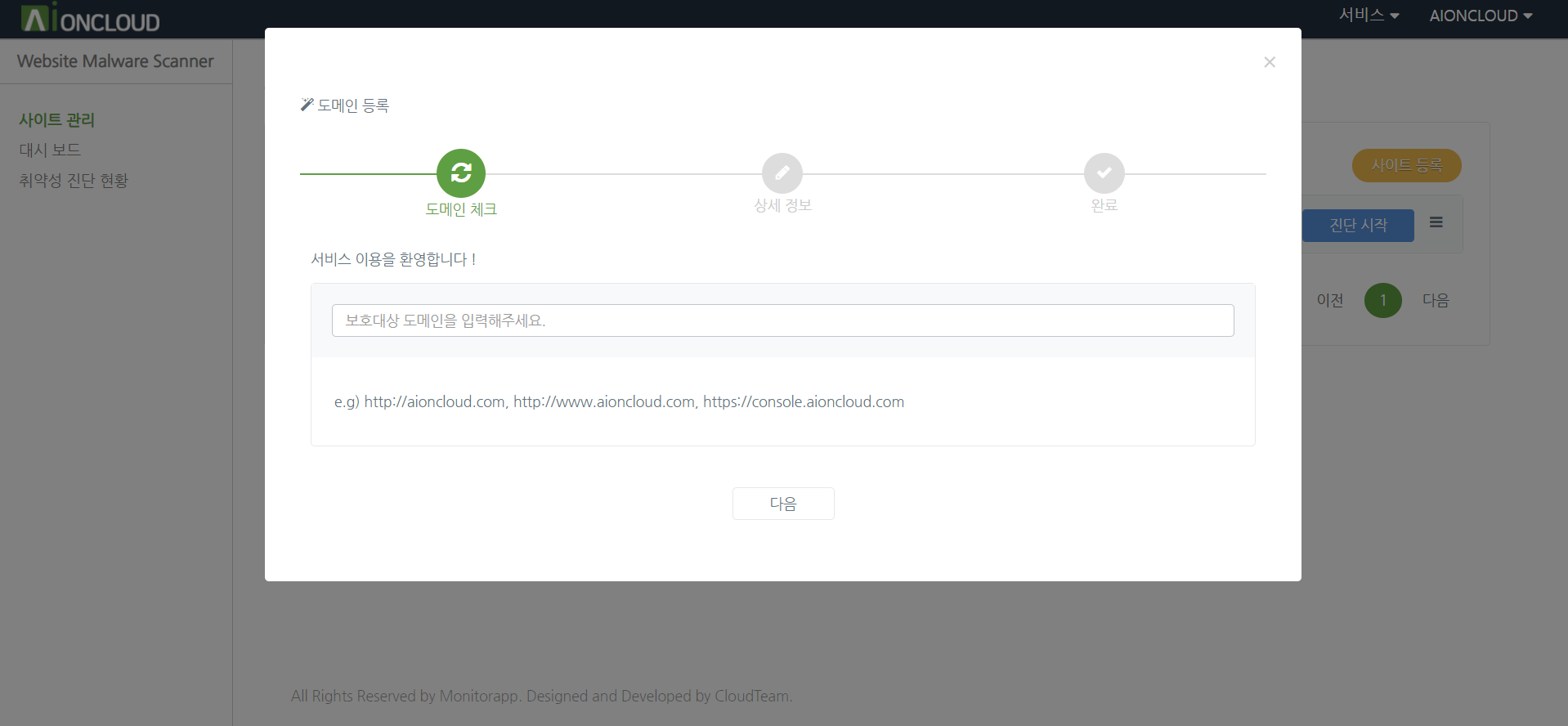

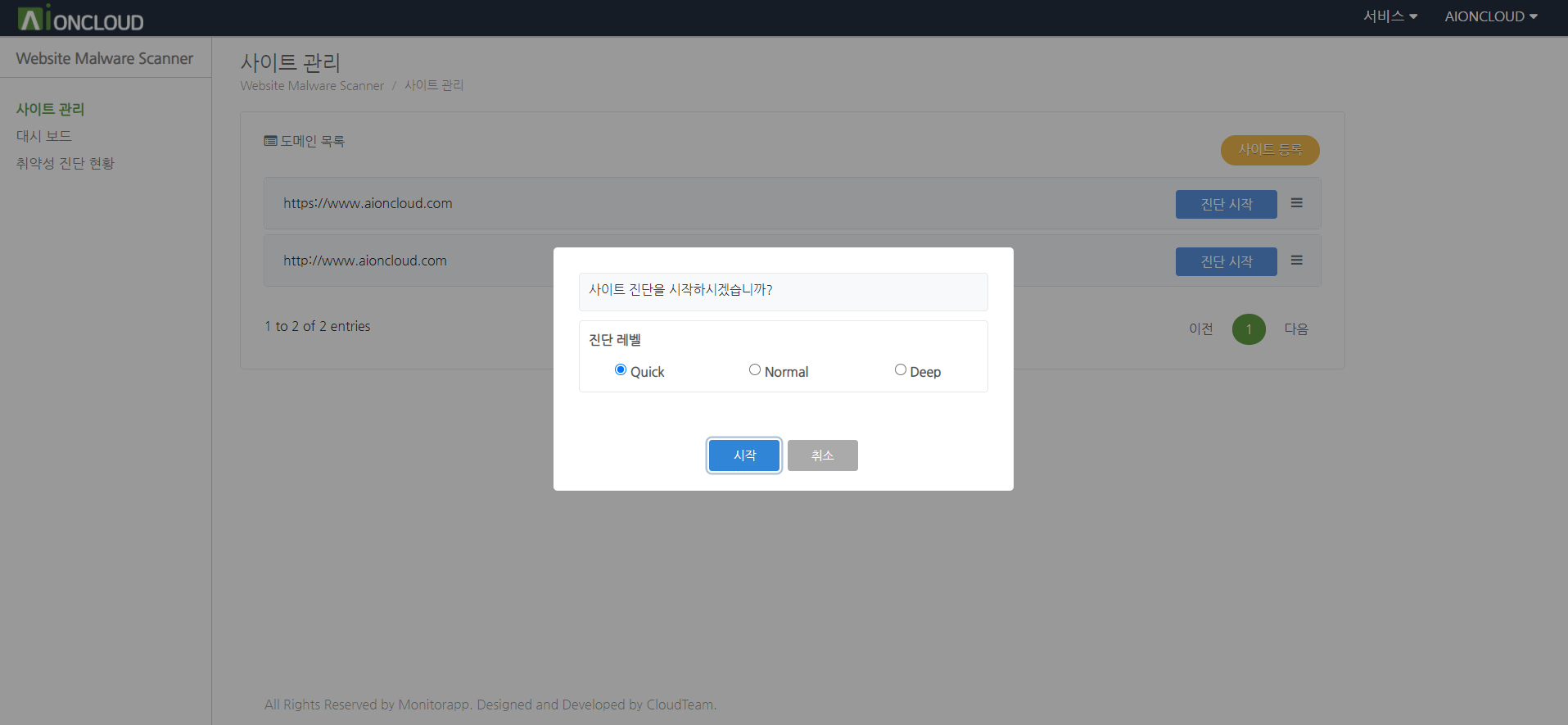

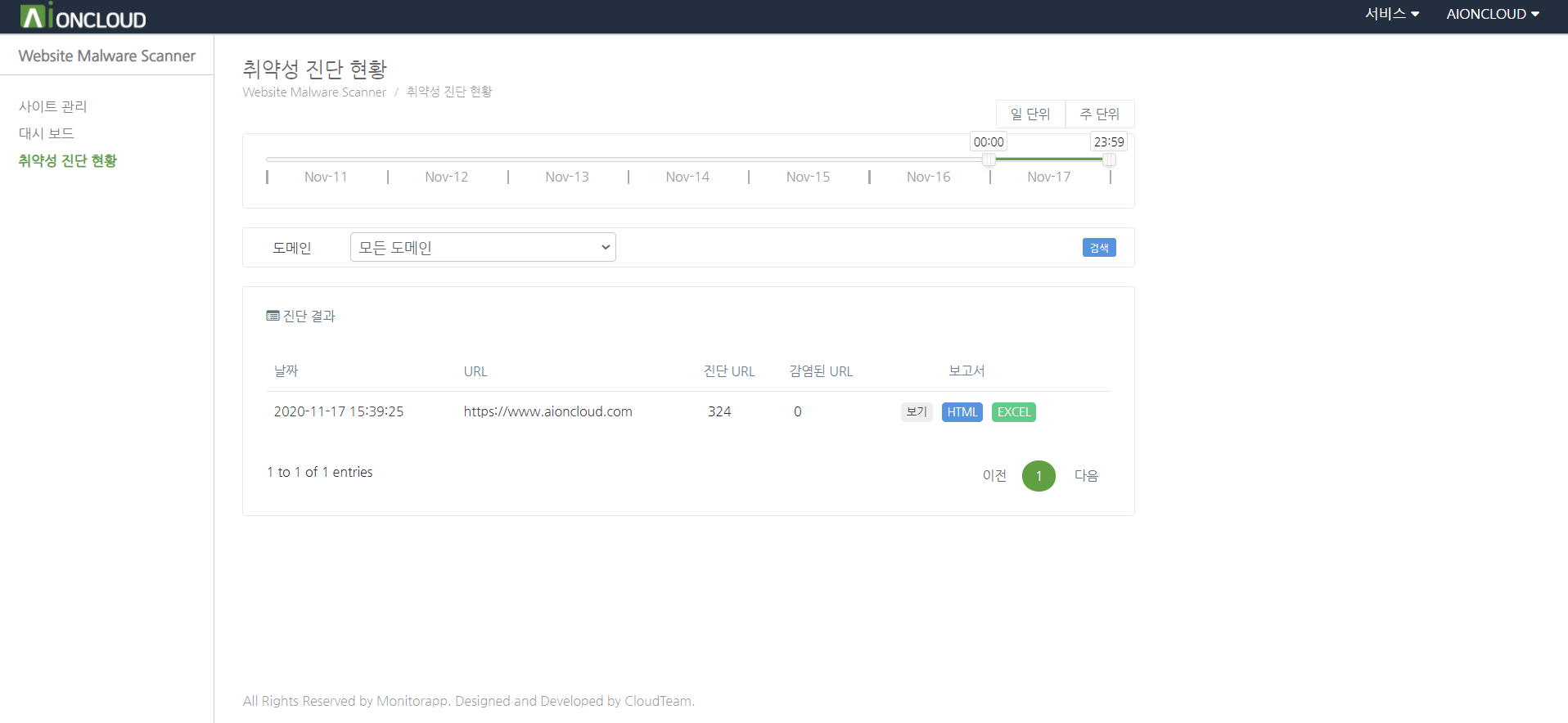

'Website Malware Scanner - 사이트관리' 메뉴에서 '사이트 등록' 버튼을 클릭하여 사이트를 등록하세요.

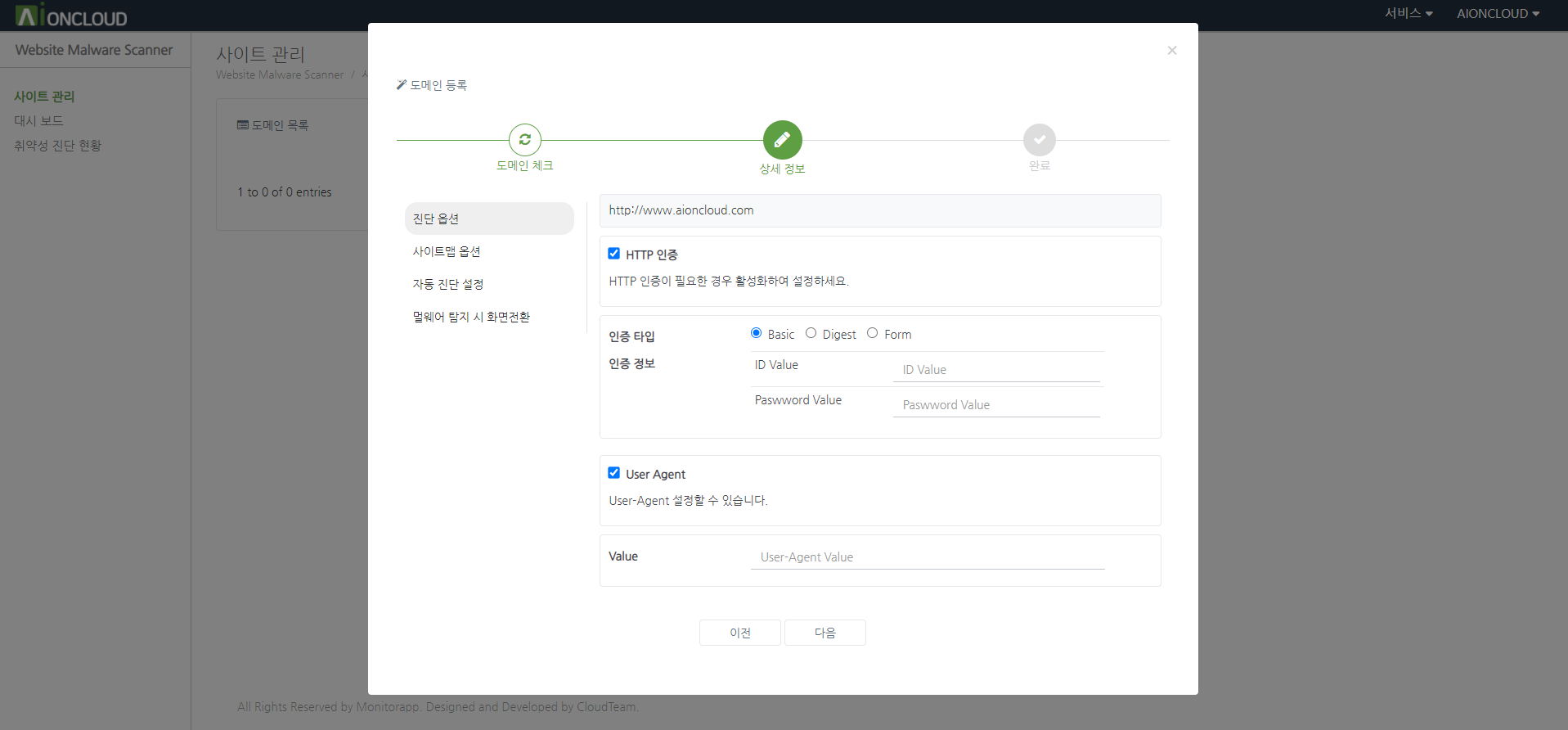

URL은 필수입력 항목이며 사이트 인증과 User-Agent를 설정할 수 있습니다.

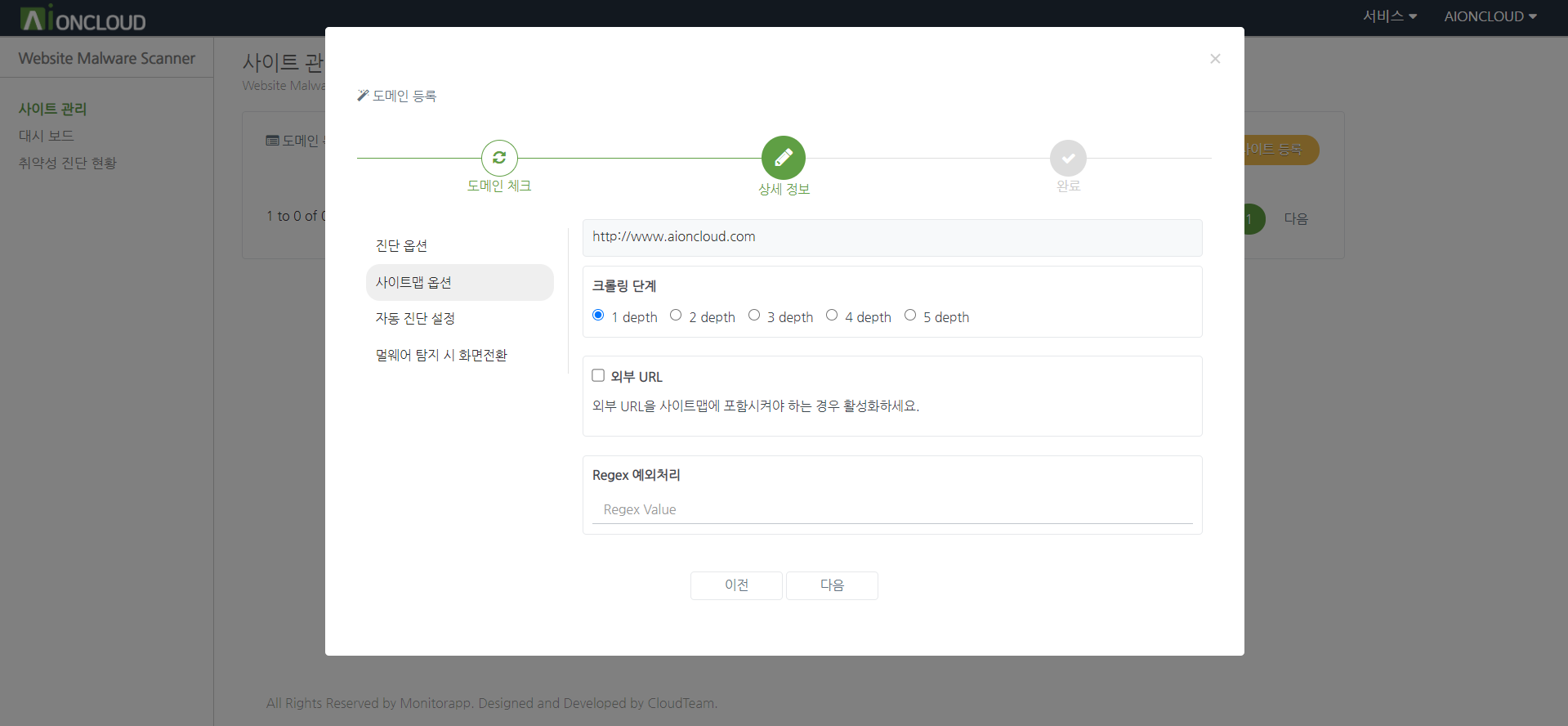

진단시의 크롤링 단계, 외부 연결, Regex 예외처리를 설정합니다.

크롤링 단계는 WMS가 사이트의 콘텐츠를 색인하는 정도를 나타냅니다. 단계의 값이 클수록 사이트맵 생성 시간이 길어집니다.

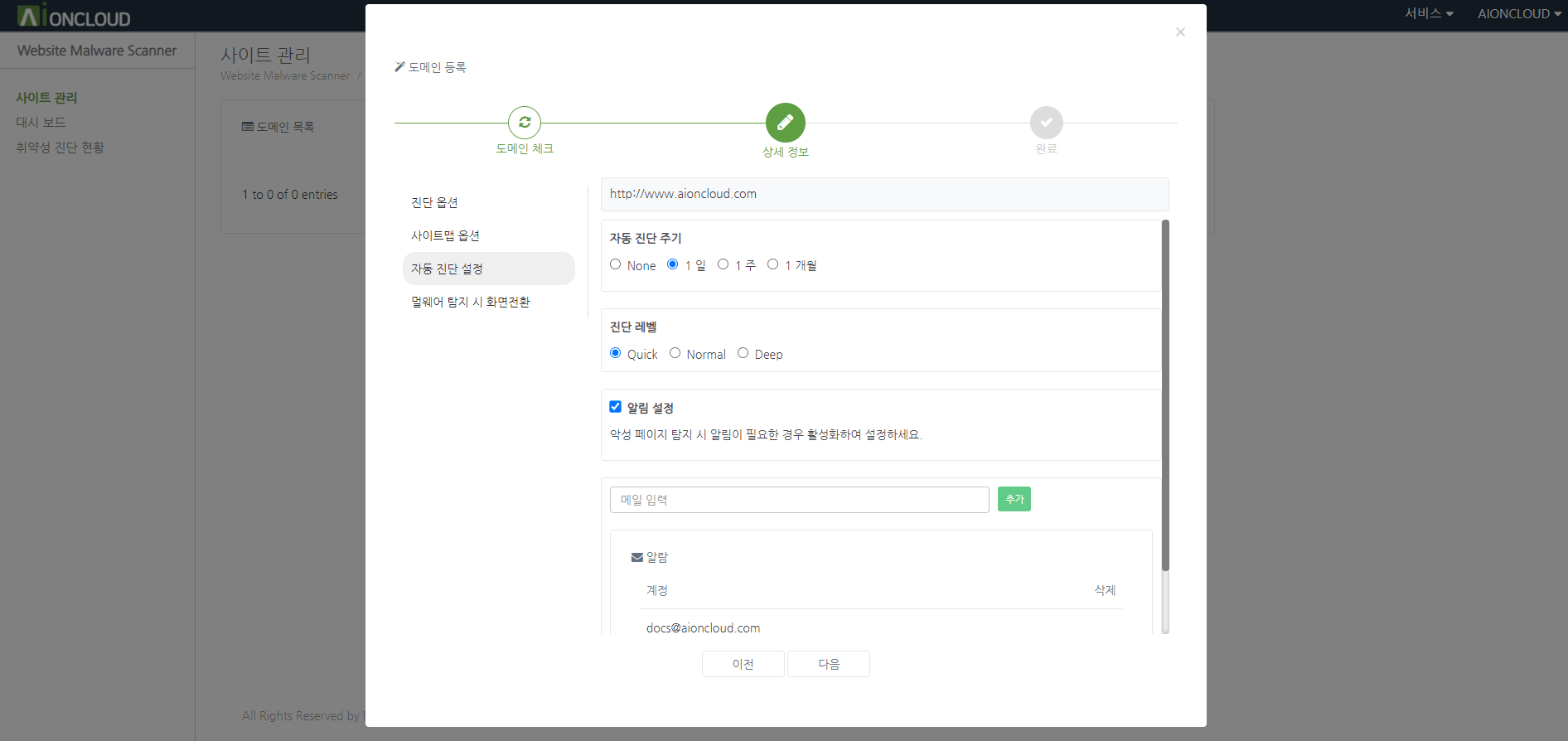

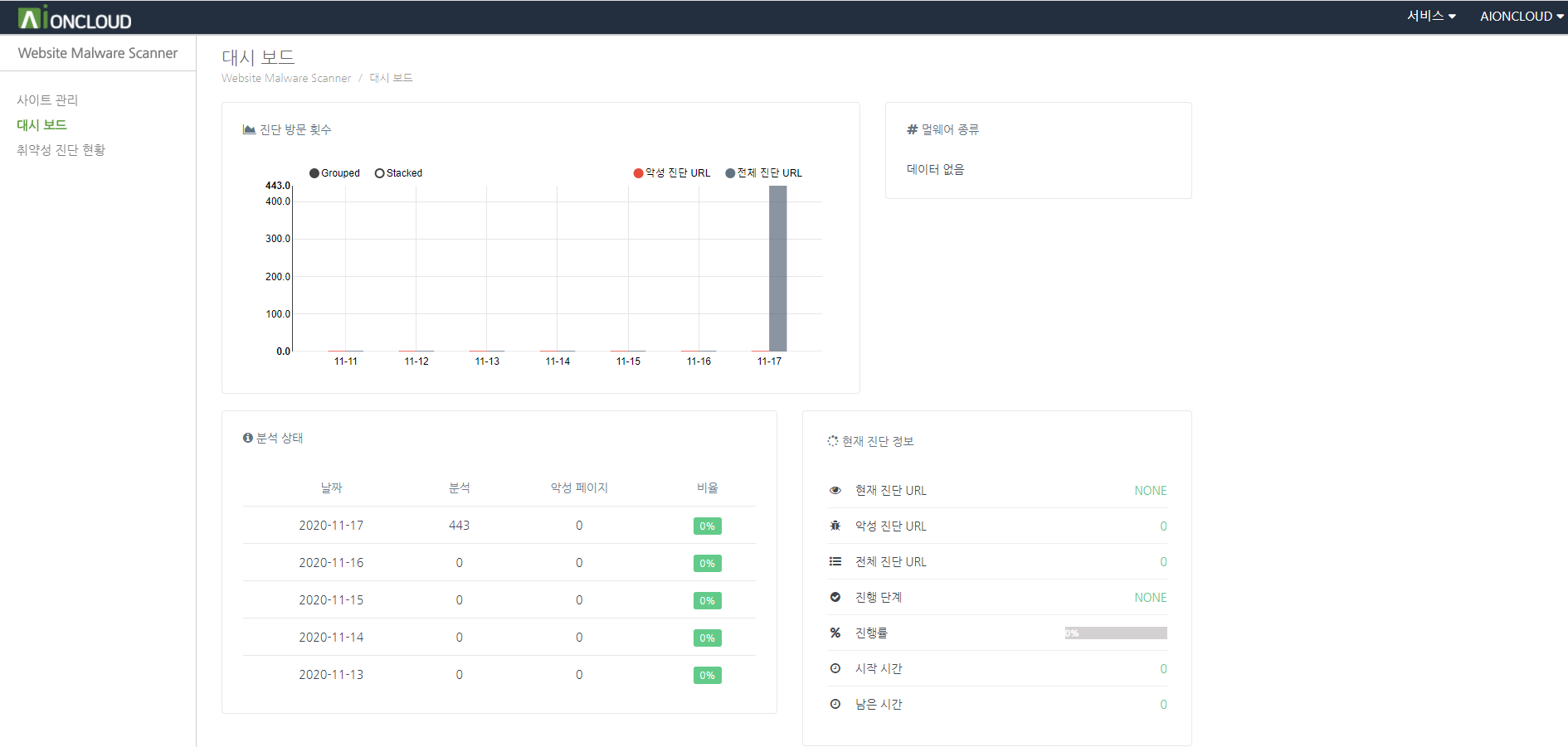

자동 진단과 알람 설정을 할 수 있습니다.

자동 진단을 사용하는 경우 즉시 사이트맵 생성이 요청되며 1분 이내 첫 번째 진단이 시작됩니다.

진단 주기, 진단 레벨, 알람을 설정합니다.

알림 설정에서 "계정"을 선택하는 경우, 알림을 받을 이메일 주소를 설정할 수 있습니다.

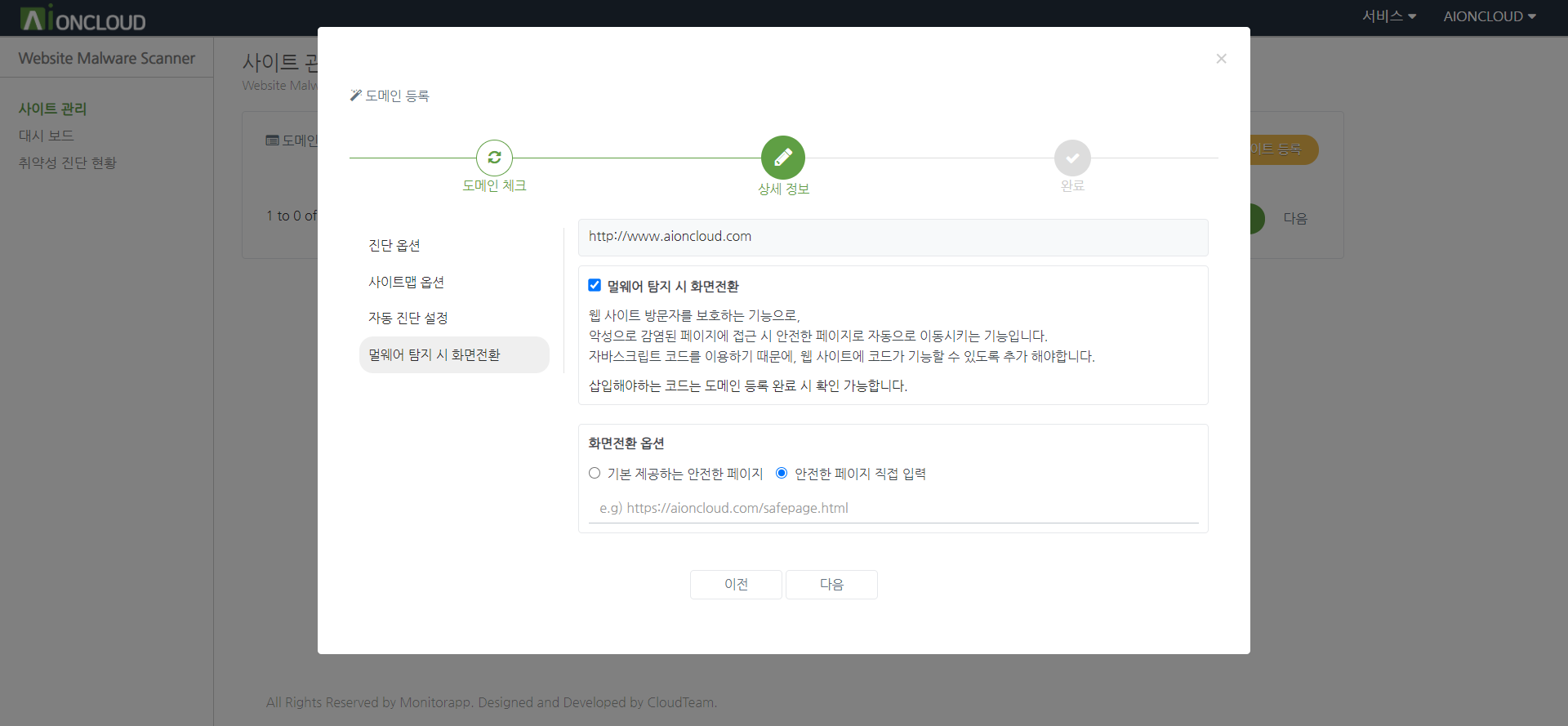

멀웨어 탐지 시 화면전환 기능을 설정할 수 있습니다.

웹 사이트 방문자를 보호하는 기능으로 악성으로 감염된 페이지에 접근 시 안전한 페이지로 자동으로 이동시키는 기능입니다.

그리고 "다음" 버튼을 눌러 등록합니다.

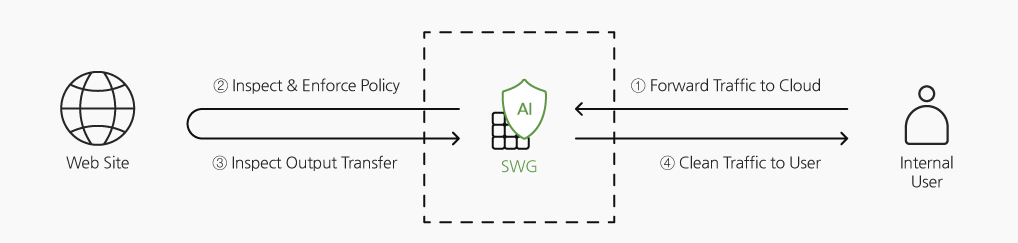

유해한 웹 접속으로부터 귀사의 자산을 보호해주기 위한 합리적인 비용과 손쉬운 구성의 클라우드 기반의 서비스입니다.

SWG 서비스는 멀티테넌시 기반 SECaaS 플랫폼 위에서 구동됩니다. 이 플랫폼은 Service Gateway, SEcurity Manager, Security Edge, Log Collector의 상호 연계를 통해 서비스 인프라를 구성하고 있습니다.

SWG 서비스는 고성능 프록시 엔진을 기반으로 하는 고성능 보안 웹 게이트웨이 서비스입니다. 본사 또는 지사에서 PAC(프록시 자동 구성) 및 라우팅 설정만으로도 트래픽을 클라우드로 전달할 수 있습니다.

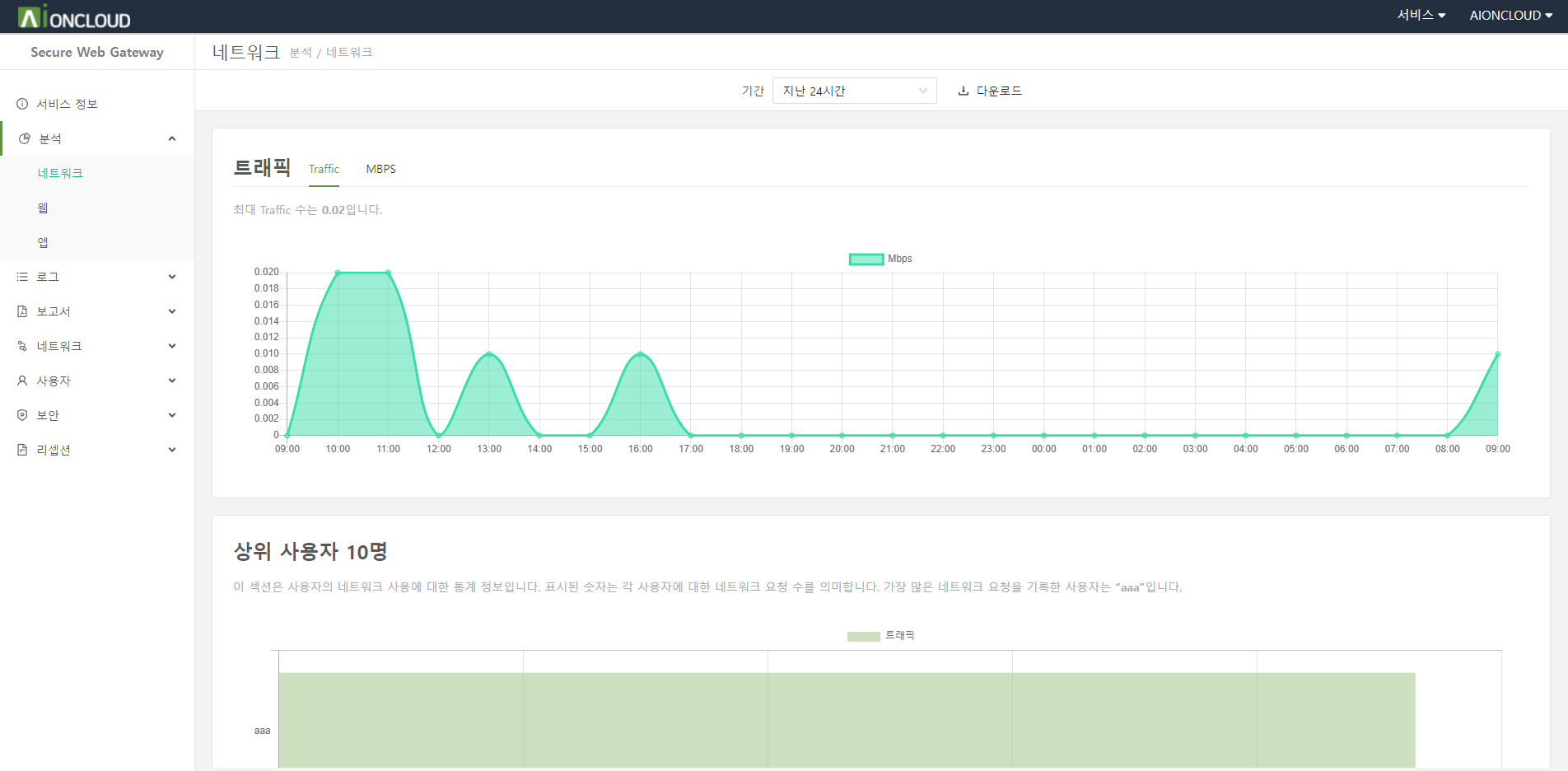

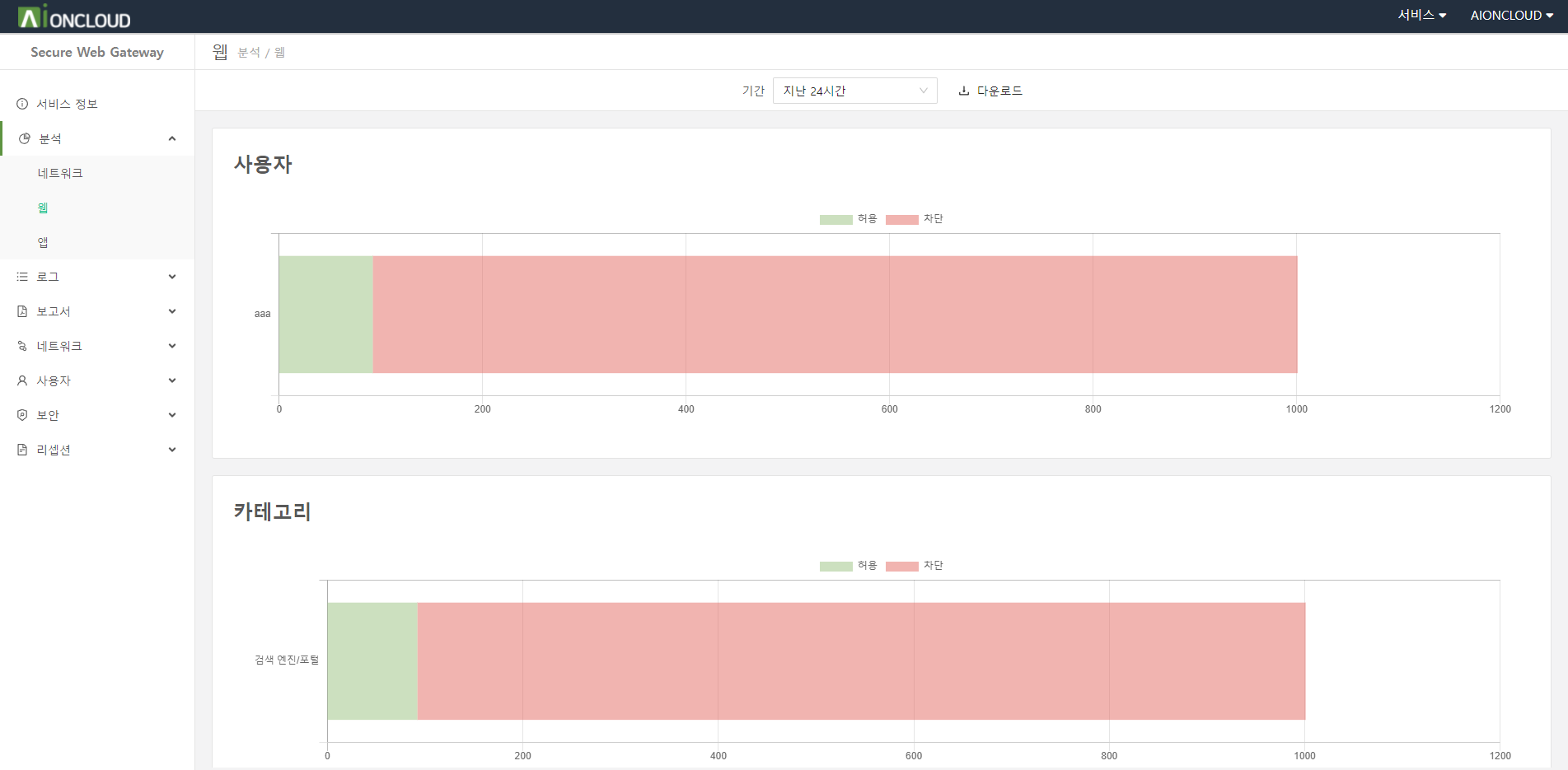

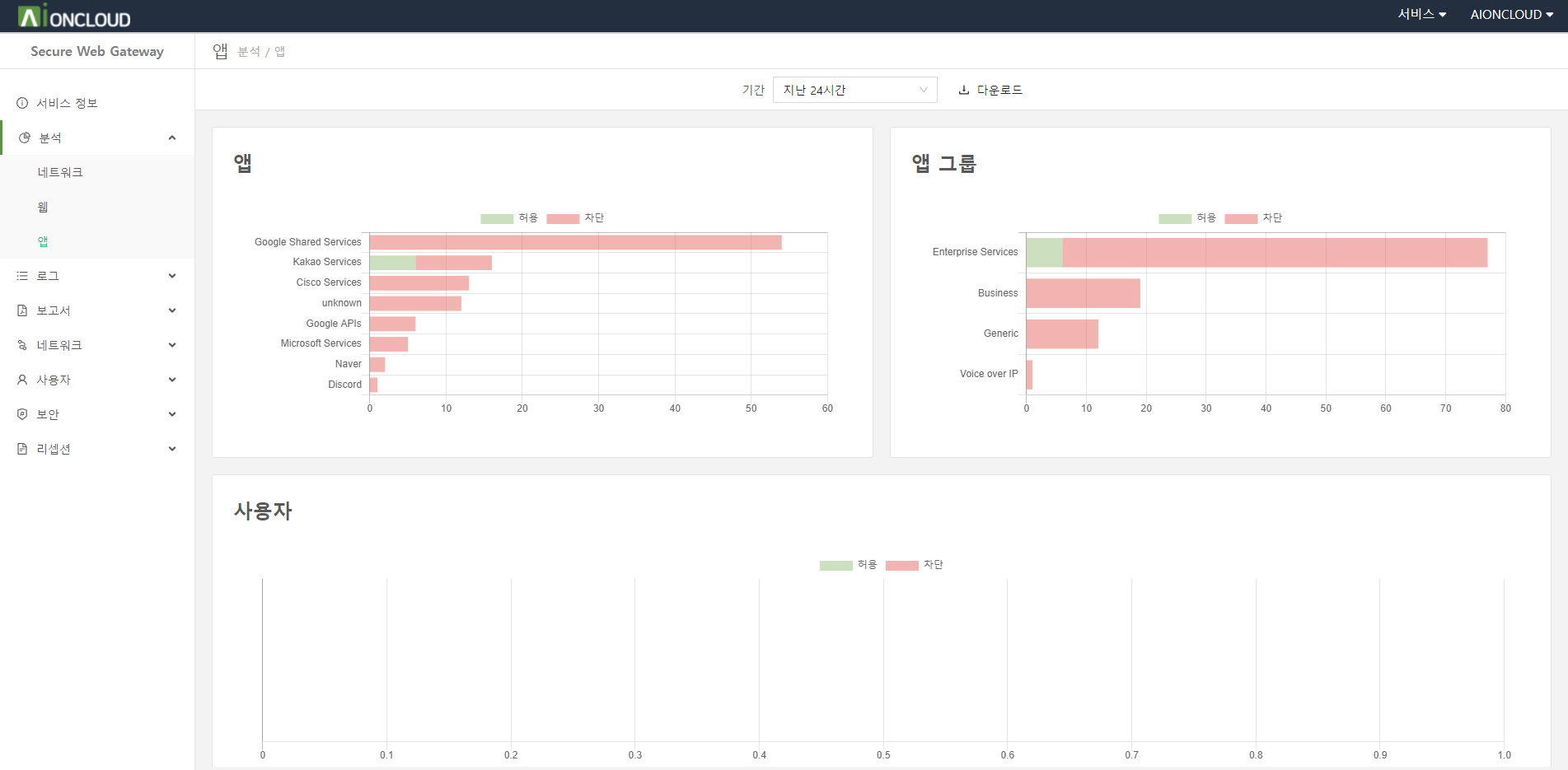

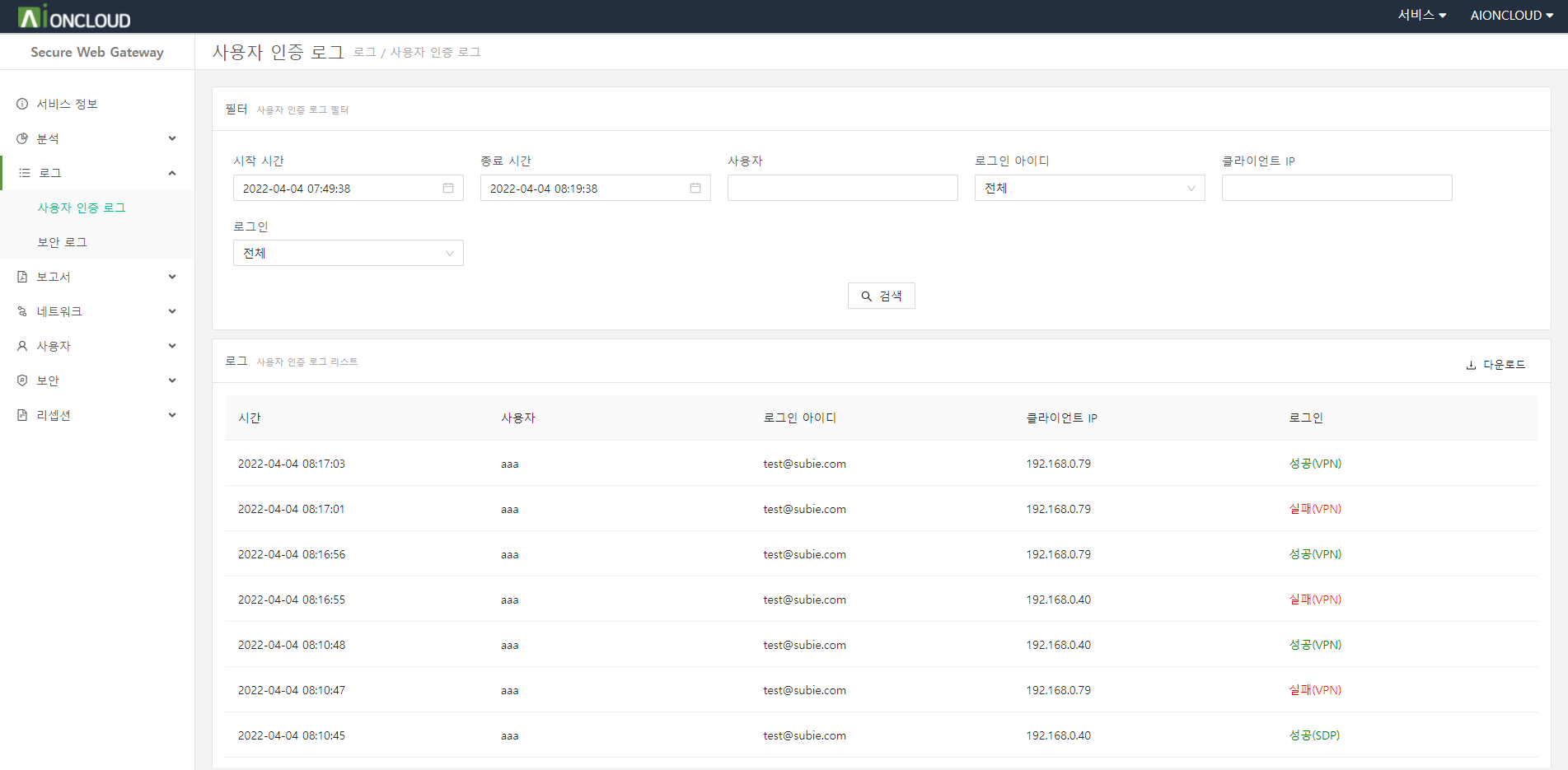

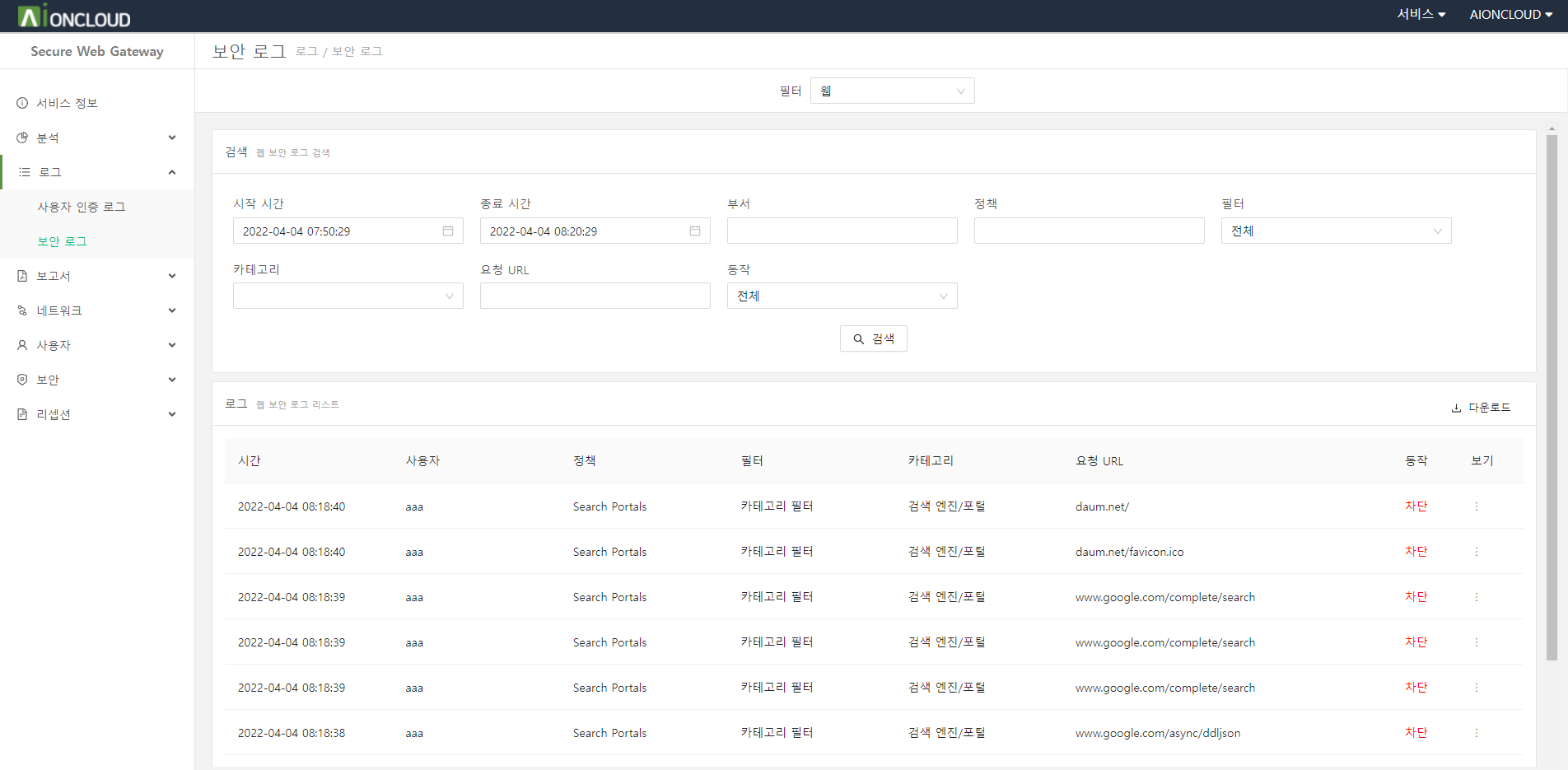

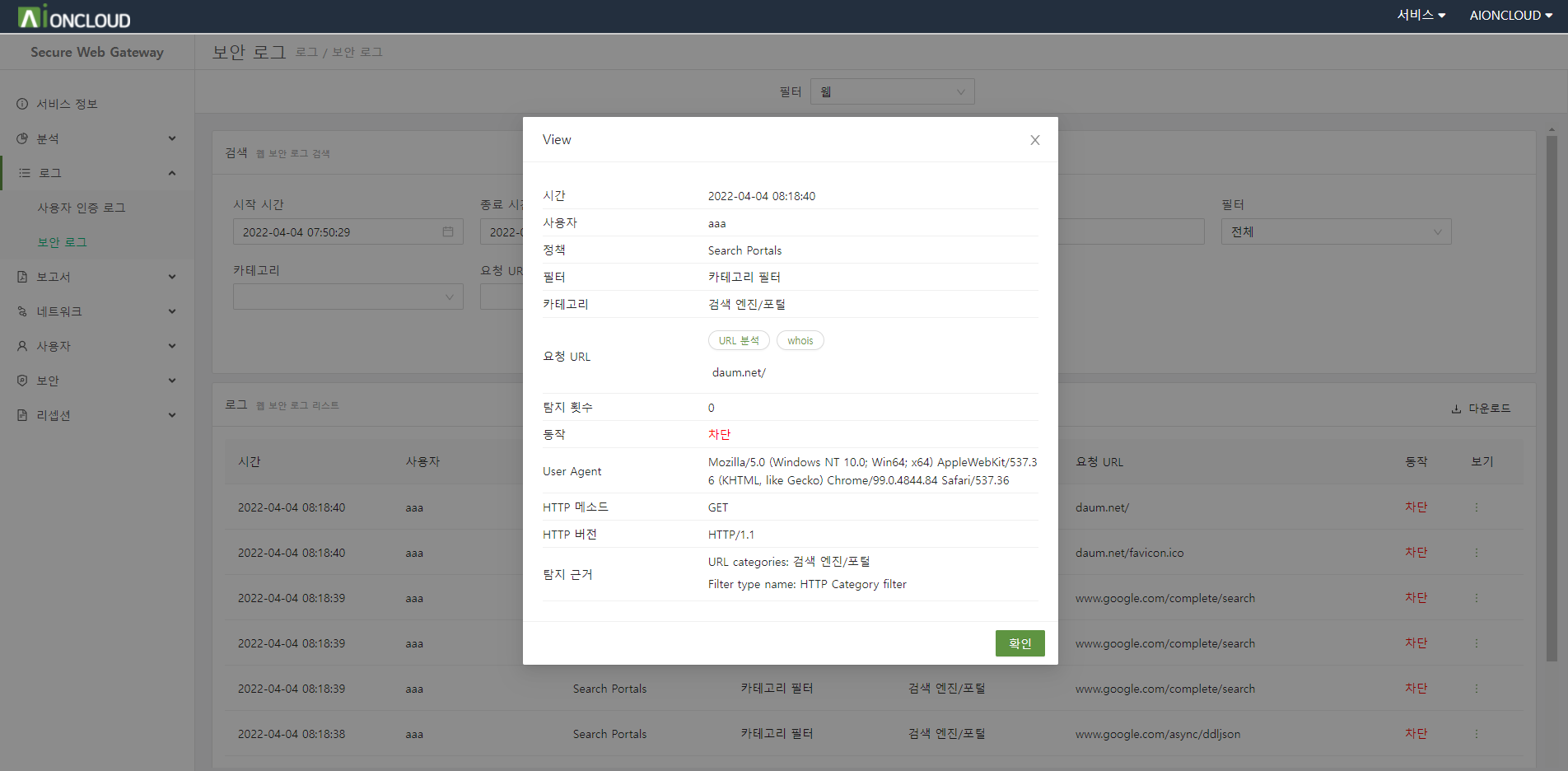

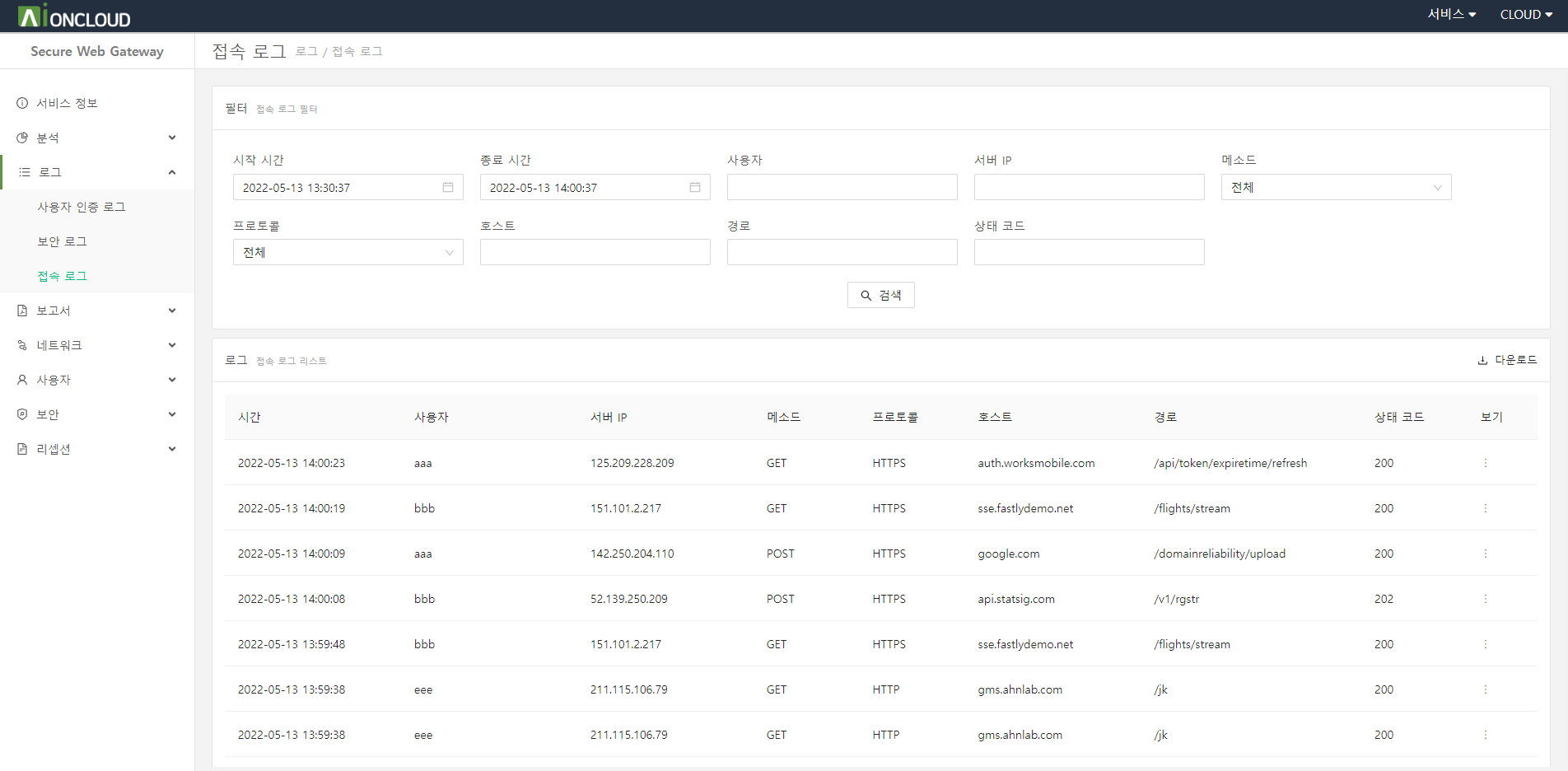

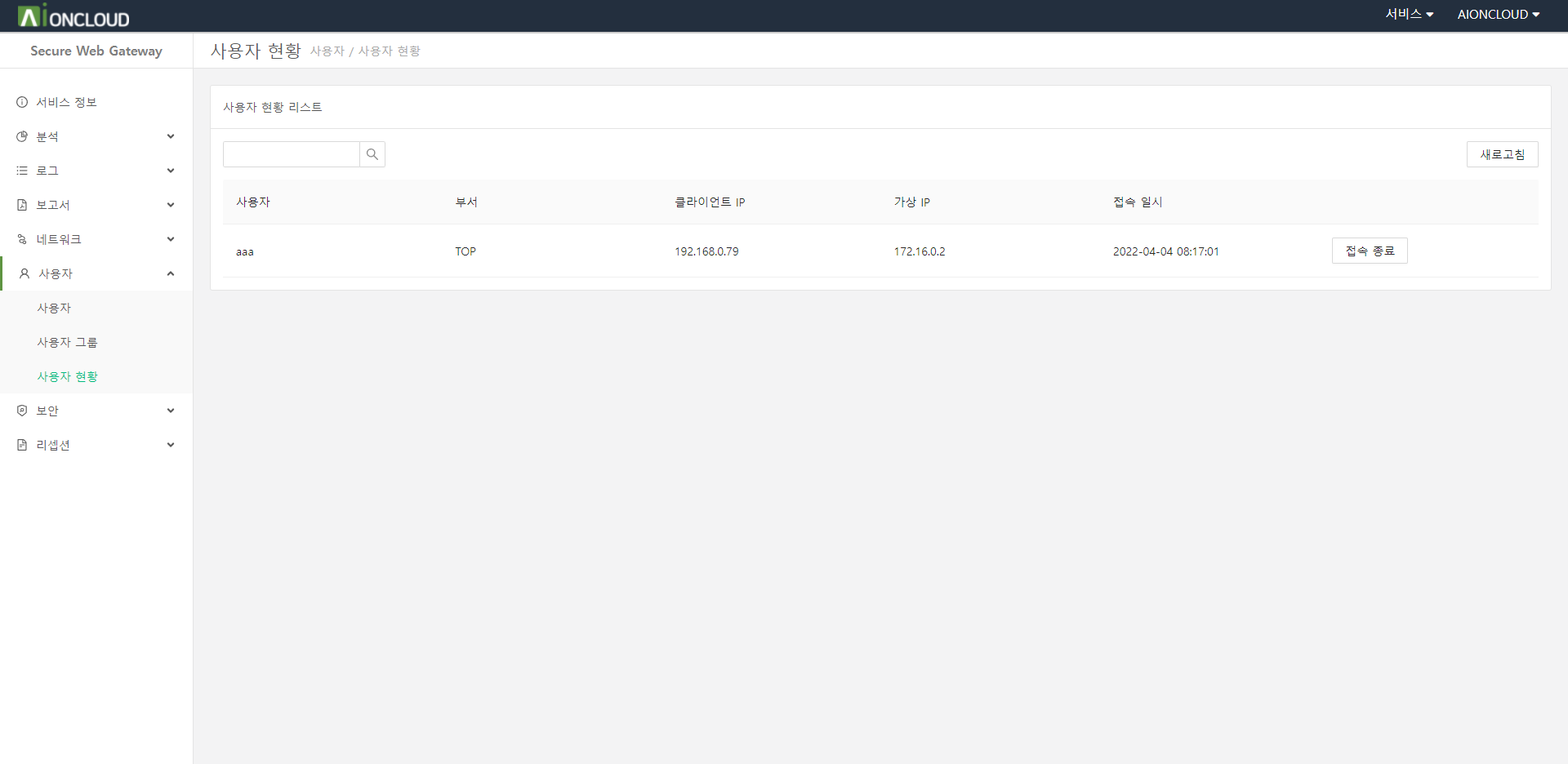

보안 로그 메뉴에서는 웹, 앱, 바이패스, 국가별 IP 로그의 조회가 가능합니다.

| 메뉴 | 설명 |

|---|---|

| 웹 보안 로그 |

웹 보안 로그 조회에서는 내부 사용자의 WEB 요청 중 정책에 위반되어 ‘탐지/차단’된 웹 보안 로그의 조회가 가능합니다. 요청 시간, 사용자, 정책, 필터, 카테고리, 요청 URL, 동작을 확인할 수 있습니다. |

| 앱 보안 로그 |

앱 보안 로그 조회에서는 내부 사용자의 APP 요청 중 정책에 위반되어 ‘탐지/차단’된 앱 보안 로그의 조회가 가능합니다. 요청 시간, 사용자, 정책, 앱 그룹, 앱, 동작을 확인할 수 있습니다. |

| 바이패스 보안 로그 |

바이패스 보안 로그 조회에서는 내부 사용자의 WEB 요청 중 바이패스된 로그의 조회가 가능합니다. 요청 시간, 사용자, 정책, 바이패스 타입, 호스트, IP를 확인할 수 있습니다. |

| 국가별 IP 보안 로그 |

국가별 IP 보안 로그 조회에서는 국가별로 요청한 WEB 보안 로그의 조회가 가능합니다. 요청 시간, 사용자, 정책, 국가, 동작, 탐지 횟수를 확인할 수 있습니다. |

로그 상단의 다운로드 버튼을 클릭하여 필터링된 로그를 CSV 파일로 다운로드할 수 있습니다.

각 로그 우측의 보기 버튼을 클릭하여 자세한 로그 정보를 확인할 수 있습니다.

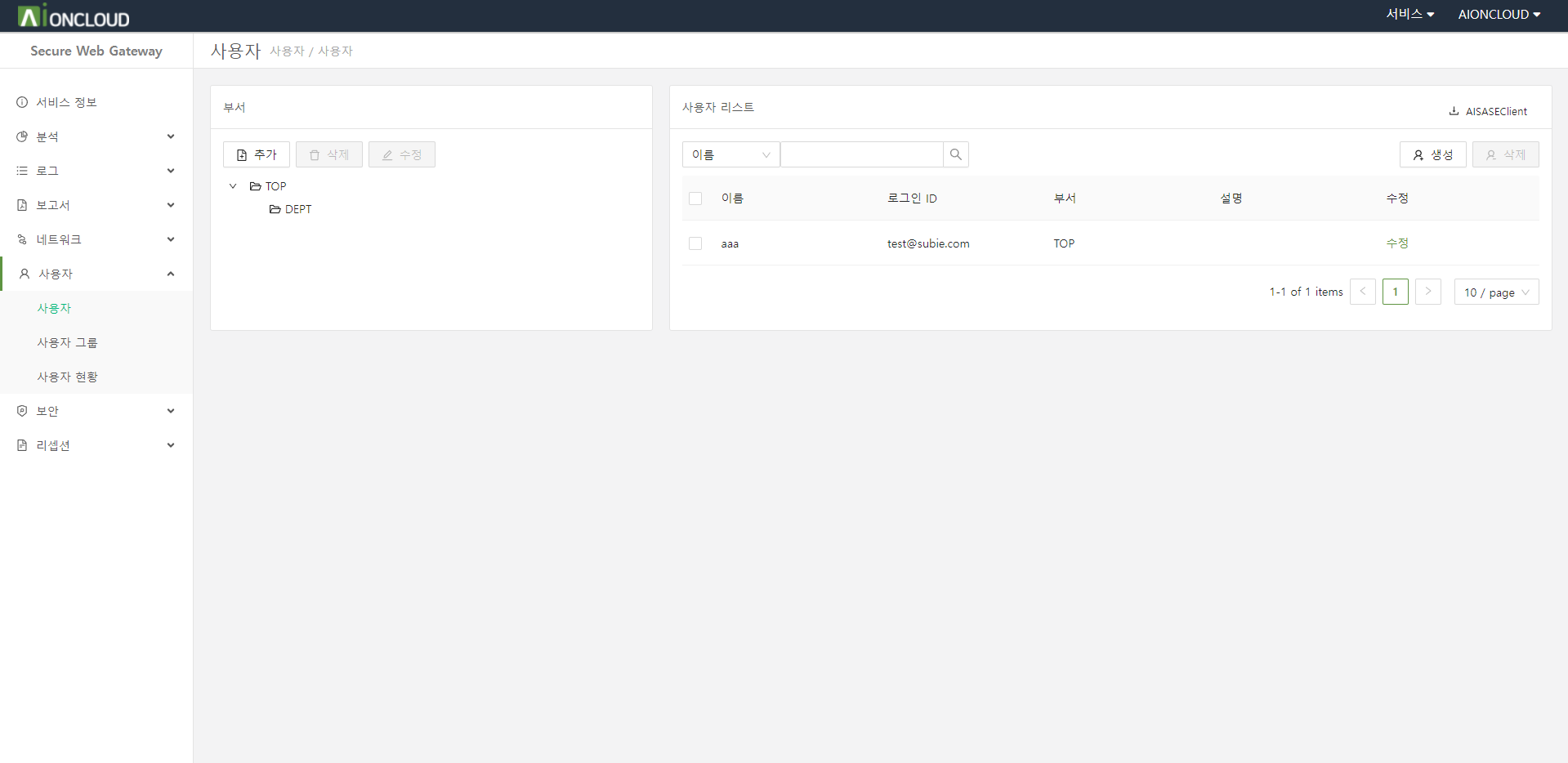

사용자 추가를 위해 사용자 > 사용자 메뉴의 "생성" 버튼을 클릭합니다.

Step 1. 사용자 정보를 입력합니다.

- 사용자 ID : 로그인하는데 사용하는 로그인 ID

- 이름 : 사용자의 이름

- 비밀번호 : 사용자의 비밀번호. 하나 이상의 숫자, 하나의 특수 문자, 하나의 영문이 포함되어야 합니다.

- 서브넷 : SDP 클라이언트의 IP를 할당할 서브넷을 지정합니다.

- 부서 : 사용자가 소속될 부서

- 설명 : (선택사항) 메모 및 추가 정보

Step 2. "완료" 버튼을 클릭합니다.

부서 추가를 위해 사용자 > 사용자 메뉴의 "추가" 버튼을 클릭합니다.

Step 1. 부서 정보를 입력합니다.

- 이름 : 부서의 이름

- 부서 : 상위 부서

Step 2. "완료" 버튼을 클릭합니다.

그룹 추가를 위해 사용자 > 사용자 그룹 메뉴의 "생성" 버튼을 클릭합니다.

Step 1. 그룹 정보를 입력합니다.

- 이름 : 그룹의 이름

- 설명 : (선택사항) 메모 및 추가 정보

- 사용자 : 사용자 그룹에 추가할 사용자

Step 2. "완료" 버튼을 클릭합니다.

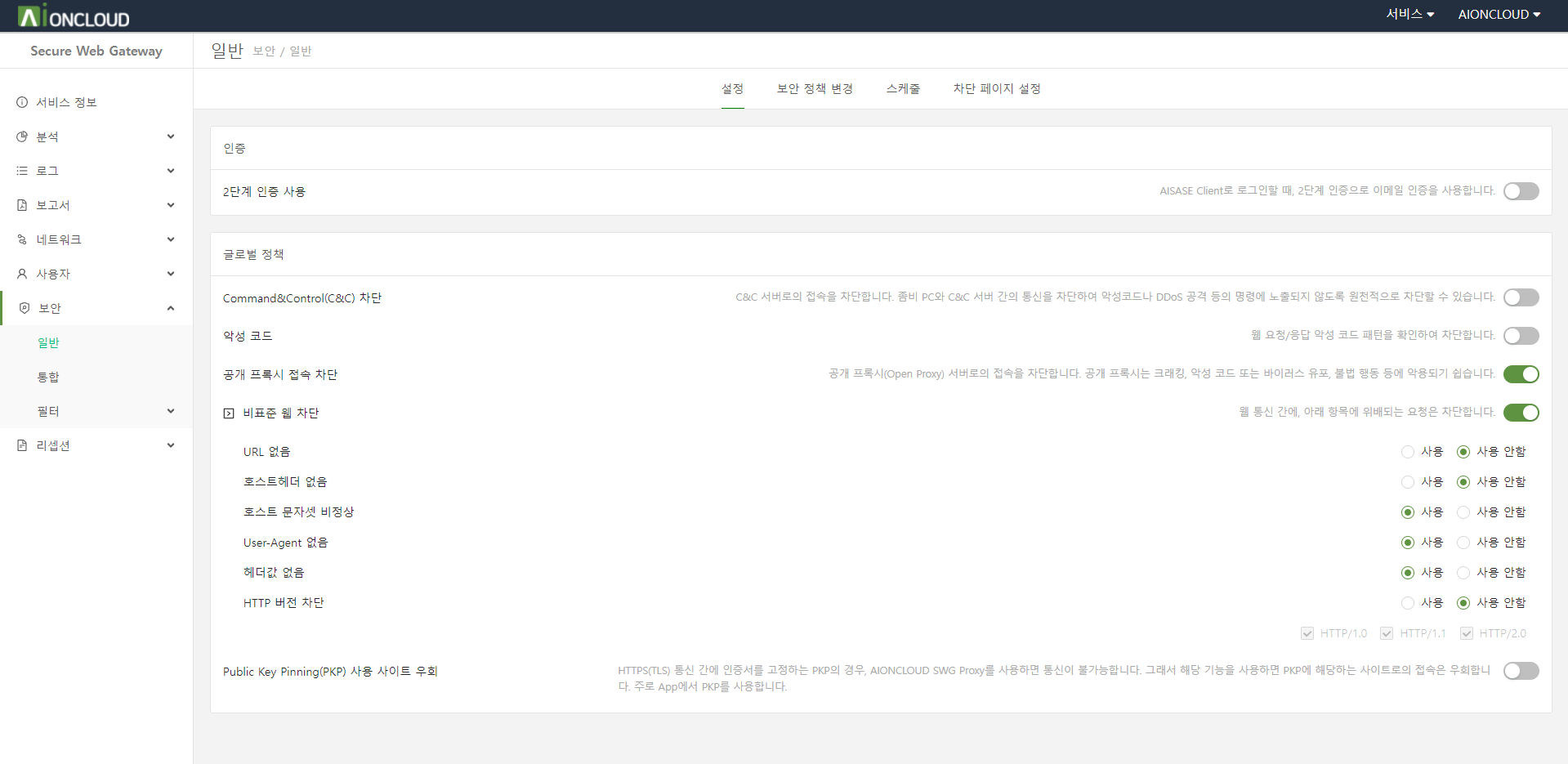

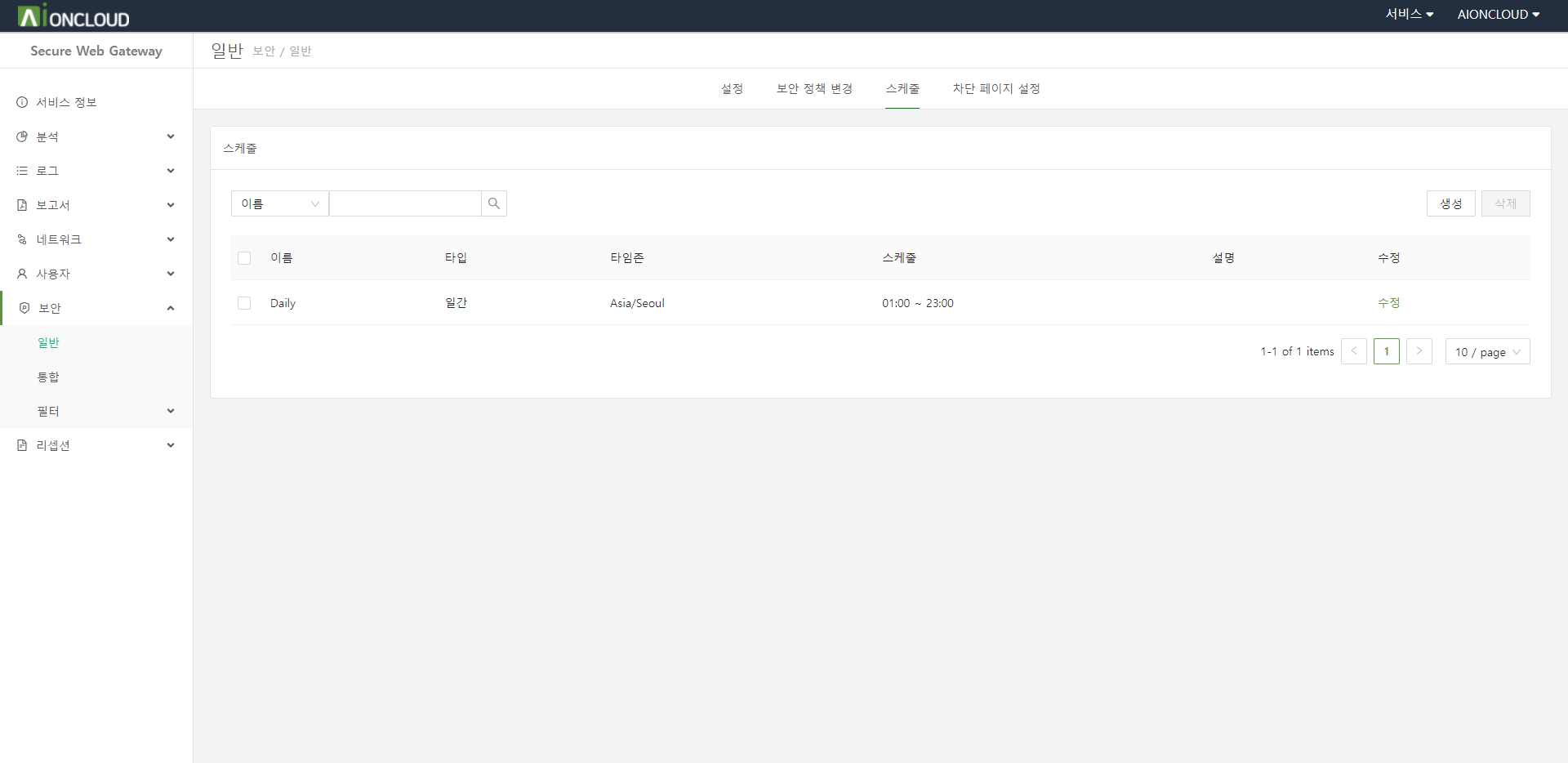

스케줄을 사용하면 해당 스케줄 동안에만 차단 또는 우회시킵니다.

스케줄 추가를 위해 보안 > 일반 메뉴의 "생성" 버튼을 클릭합니다.

Step 1. 스케줄 정보를 입력합니다.

- 이름 : 스케줄의 이름

- 타입 : 스케줄 반복 간격

- 타임존 : 스케줄 시간 기준

- 스케줄 : 스케줄 기간

- 설명 : (선택사항) 메모 및 추가 정보

Step 2. "완료" 버튼을 클릭합니다.

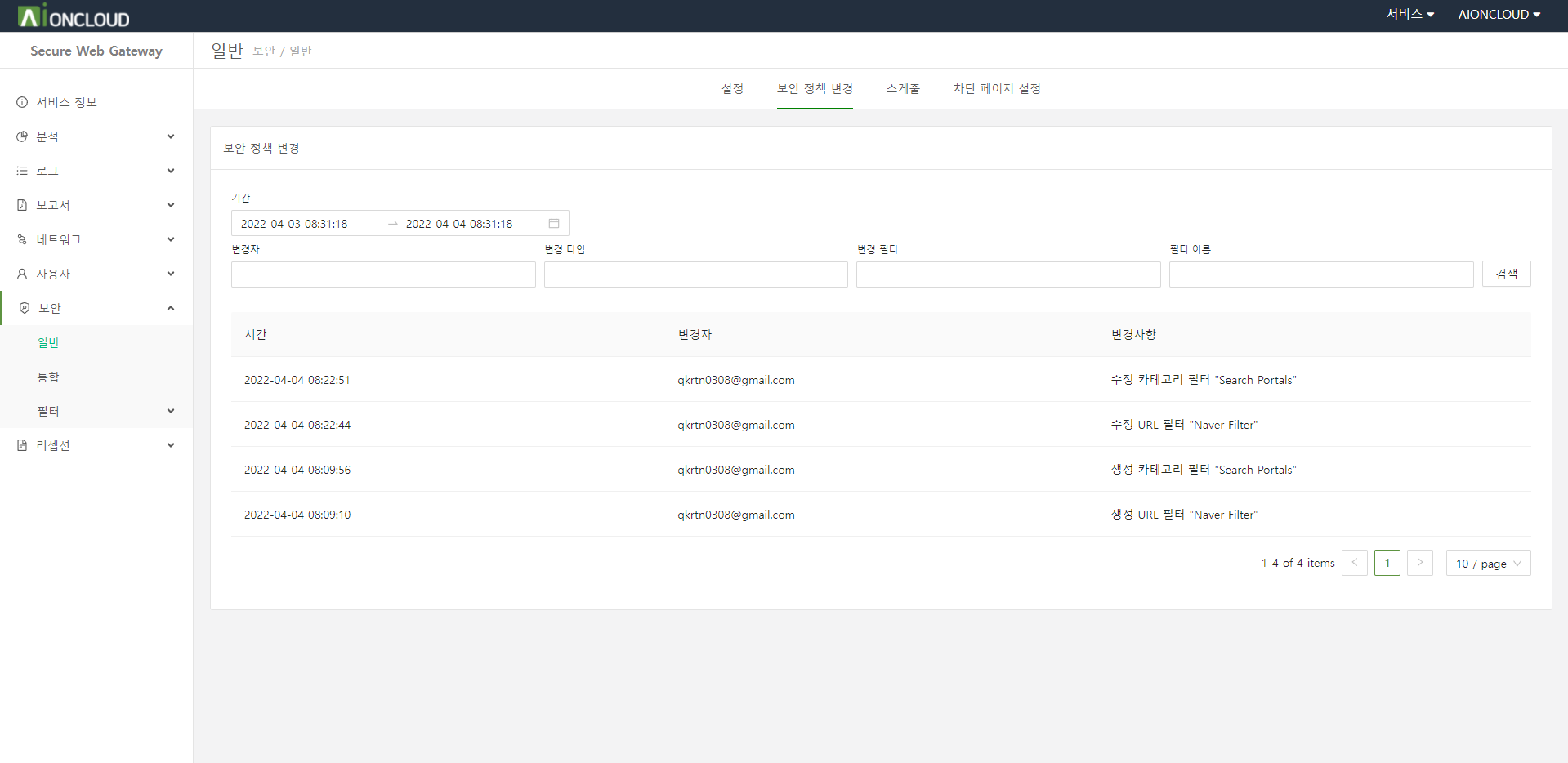

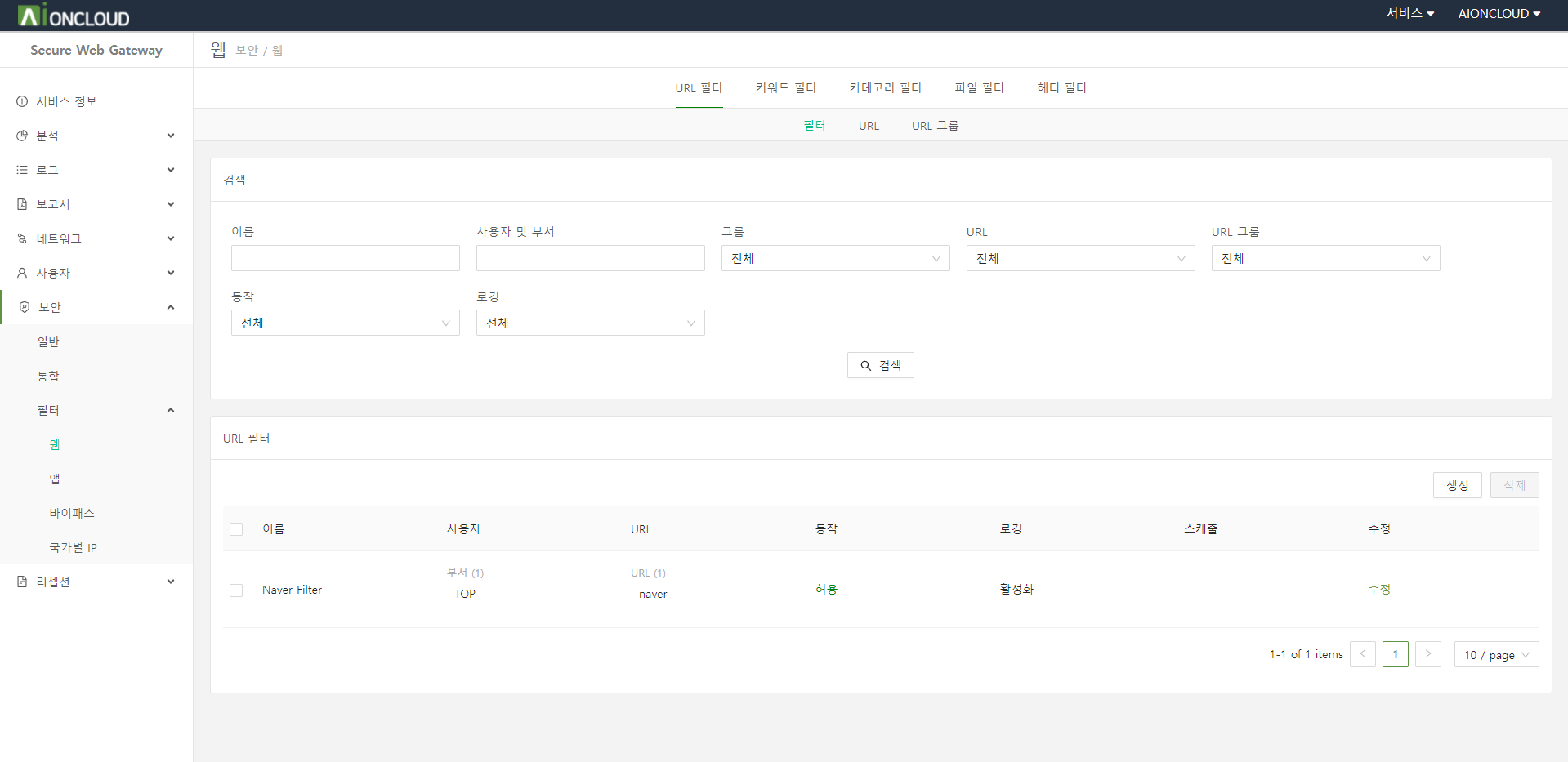

설정한 URL은 URL 필터에서 사용 가능합니다.

URL 추가를 위해 보안 > 필터 > 웹 메뉴의 URL 필터 > URL 탭에서 "생성" 버튼을 클릭합니다.

Step 1. URL 정보를 입력합니다.

- 이름 : URL의 이름

- URL : URL 주소

Step 2. "완료" 버튼을 클릭합니다.

URL 필터 추가를 위해 보안 > 필터 > 웹 메뉴의 URL 필터 > 필터 탭에서 "생성" 버튼을 클릭합니다.

Step 1. URL 필터 정보를 입력합니다.

- 이름 : URL 필터의 이름

- 사용자 : URL 필터를 적용할 사용자

- 사용자 그룹 : URL 필터를 적용할 사용자 그룹

- URL : URL 필터로 적용할 URL

- URL 그룹 : URL 필터로 적용할 URL 그룹

- 스케줄 : URL 필터를 적용할 기간

- 동작 : URL 차단 / 허용 여부

- 로깅 : 로그 작성 여부

Step 2. "완료" 버튼을 클릭합니다.

설정한 키워드는 키워드 필터에서 사용 가능합니다.

키워드 추가를 위해 보안 > 필터 > 웹 메뉴의 키워드 필터 > 키워드 탭에서 "생성" 버튼을 클릭합니다.

Step 1. 키워드 정보를 입력합니다.

- 이름 : 키워드의 이름

- 키워드 : 탐지할 키워드

Step 2. "완료" 버튼을 클릭합니다.

키워드 추가를 위해 보안 > 필터 > 웹 메뉴의 키워드 필터 > 필터 탭에서 "생성" 버튼을 클릭합니다.

Step 1. 키워드 필터 정보를 입력합니다.

- 이름 : 키워드 필터의 이름

- 사용자 : 키워드 필터를 적용할 사용자

- 사용자 그룹 : 키워드 필터를 적용할 사용자 그룹

- 키워드 : 키워드 필터로 적용할 키워드

- 키워드 그룹 : 키워드 필터로 적용할 키워드 그룹

- 스케줄 : 키워드 필터를 적용할 기간

- 동작 : 키워드 차단 / 허용 여부

- 로깅 : 로그 작성 여부

Step 2. "완료" 버튼을 클릭합니다.

사용자 정의 카테고리 항목 추가를 위해 보안 > 필터 > 웹 메뉴의 카테고리 필터 > 카테고리 탭에서 "생성" 버튼을 클릭합니다.

Step 1. 사용자 정의 카테고리 정보를 입력합니다.

- 카테고리 : URL을 추가할 카테고리

- URL : 카테고리에 추가할 URL

Step 2. "완료" 버튼을 클릭합니다.

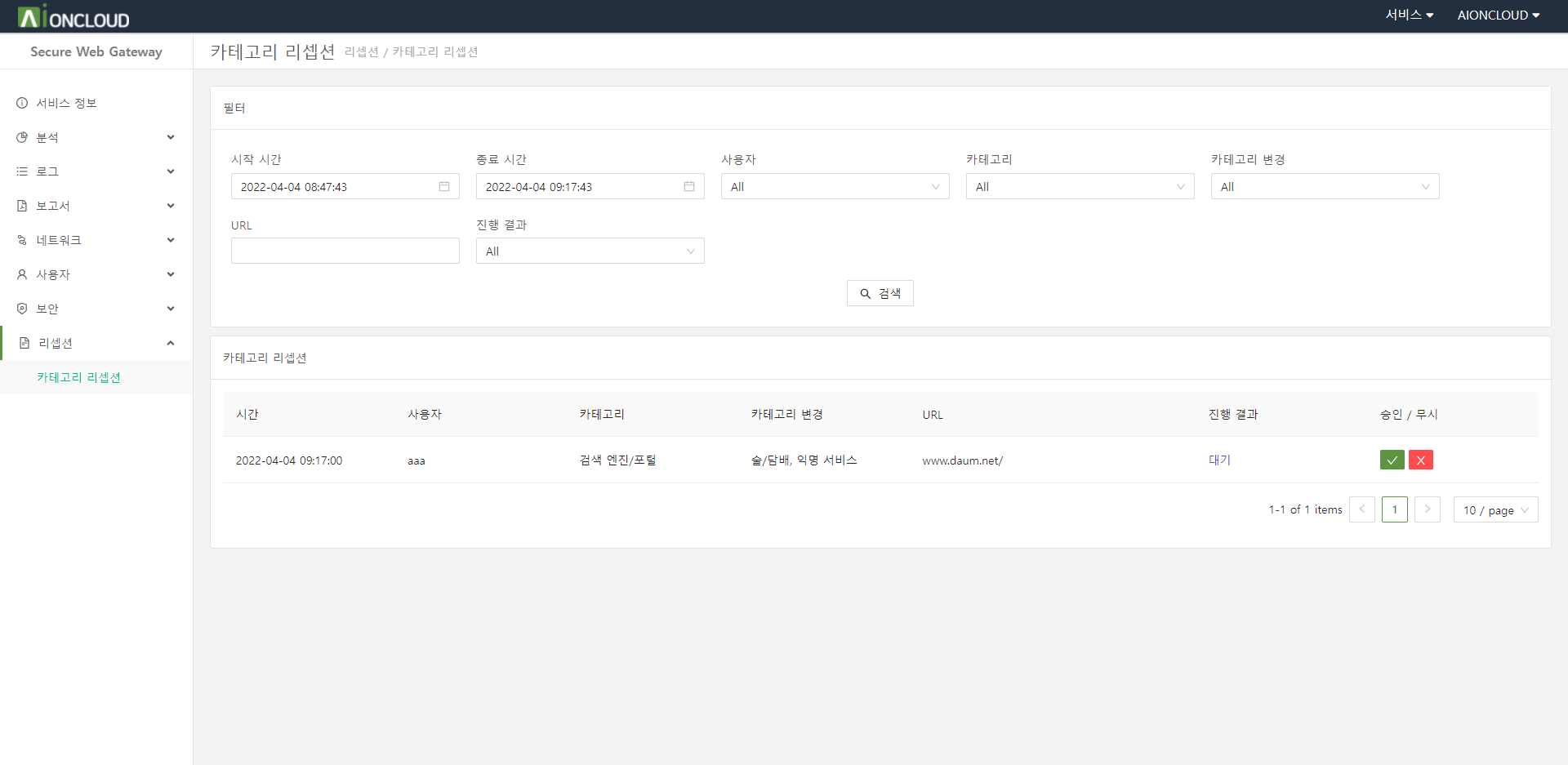

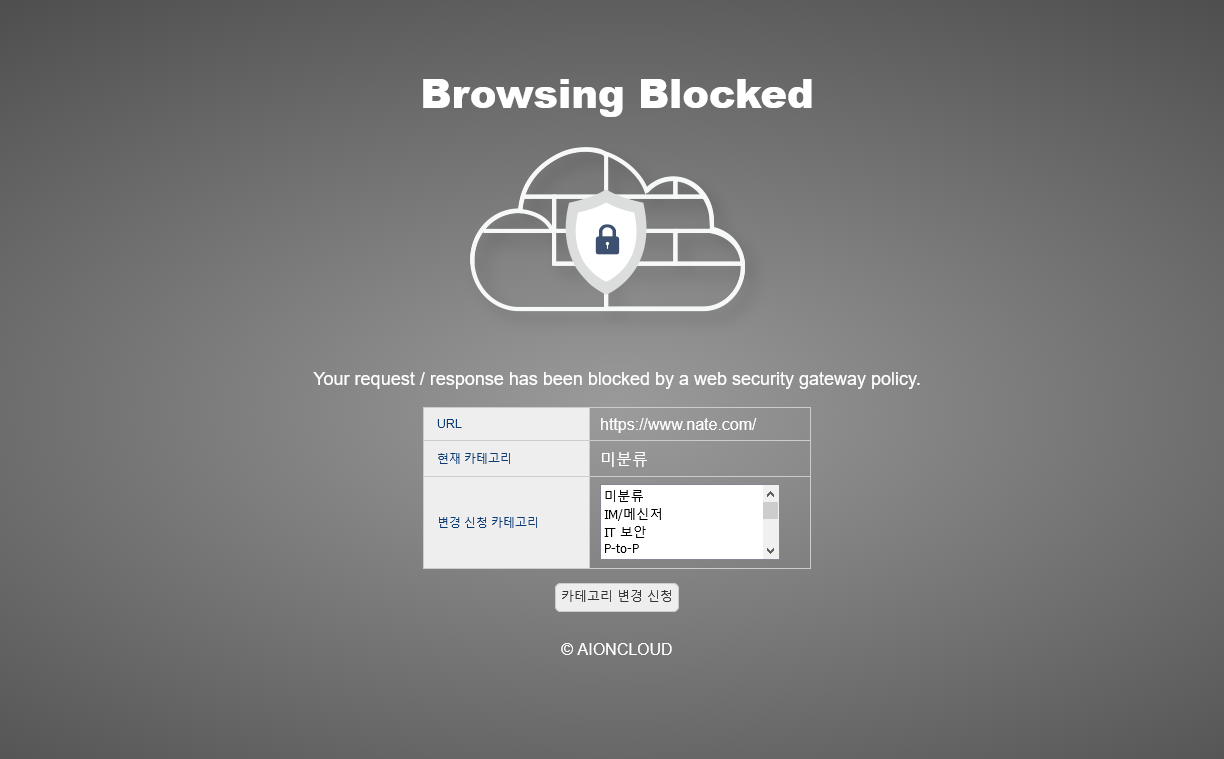

카테고리 필터는 각각 URL 특성에 따라 분류된 65개의 URL 카테고리 영역에서 특정 카테고리를 선택하여 차단 또는 허용할 것인지를 선택 적용 할 수 있는 메뉴입니다.

카테고리 필터 추가를 위해 보안 > 필터 > 웹 메뉴의 카테고리 필터 > 필터 탭에서 "생성" 버튼을 클릭합니다.

Step 1. 카테고리 필터 정보를 입력합니다.

- 이름 : 카테고리 필터의 이름

- 사용자 : 카테고리 필터를 적용할 사용자

- 사용자 그룹 : 카테고리 필터를 적용할 사용자 그룹

- 카테고리 : 카테고리 필터로 적용할 카테고리

- 카테고리 그룹 : 카테고리 필터로 적용할 카테고리 그룹

- 스케줄 : 카테고리 필터를 적용할 기간

- 동작 : 카테고리 차단 / 허용 여부

- 로깅 : 로그 작성 여부

Step 2. "완료" 버튼을 클릭합니다.

파일 추가를 위해 보안 > 필터 > 웹 메뉴의 파일 필터 > 파일 탭에서 "생성" 버튼을 클릭합니다.

Step 1. 파일 정보를 입력합니다.

- 이름 : 파일 이름

- 확장자 : 파일의 확장자를 설정하여 설정한 확장자는 탐지됩니다.

- 사이즈 : 파일 사이즈

- 위조 : 확장자를 변경하는 경우 탐지됩니다.

Step 2. "완료" 버튼을 클릭합니다.

파일 필터 추가를 위해 보안 > 필터 > 웹 메뉴의 파일 필터 > 필터 탭에서 "생성" 버튼을 클릭합니다.

Step 1. 파일 필터 정보를 입력합니다.

- 이름 : 파일 필터의 이름

- 사용자 : 파일 필터를 적용할 사용자

- 사용자 그룹 : 파일 필터를 적용할 사용자 그룹

- 파일 : 파일 필터로 적용할 파일

- 파일 그룹 : 파일 필터로 적용할 파일 그룹

- 스케줄 : 파일 필터를 적용할 기간

- 동작 : 파일 차단 / 허용 여부

- 로깅 : 로그 작성 여부

Step 2. "완료" 버튼을 클릭합니다.

헤더 추가를 위해 보안 > 필터 > 웹 메뉴의 헤더 필터 > 헤더 탭에서 "생성" 버튼을 클릭합니다.

Step 1. 헤더 정보를 입력합니다.

- 이름 : 헤더 이름

- 메소드 : 탐지할 메소드

- 헤더 : 탐지할 헤더

Step 2. "완료" 버튼을 클릭합니다.

헤더 필터 추가를 위해 보안 > 필터 > 웹 메뉴의 헤더 필터 > 필터 탭에서 "생성" 버튼을 클릭합니다.

Step 1. 헤더 필터 정보를 입력합니다.

- 이름 : 헤더 필터의 이름

- 사용자 : 헤더 필터를 적용할 사용자

- 사용자 그룹 : 헤더 필터를 적용할 사용자 그룹

- 헤더 : 헤더 필터로 적용할 헤더

- 헤더 그룹 : 파일 필터로 적용할 헤더 그룹

- 스케줄 : 헤더 필터를 적용할 기간

- 동작 : 헤더 차단 / 허용 여부

- 로깅 : 로그 작성 여부

Step 2. "완료" 버튼을 클릭합니다.

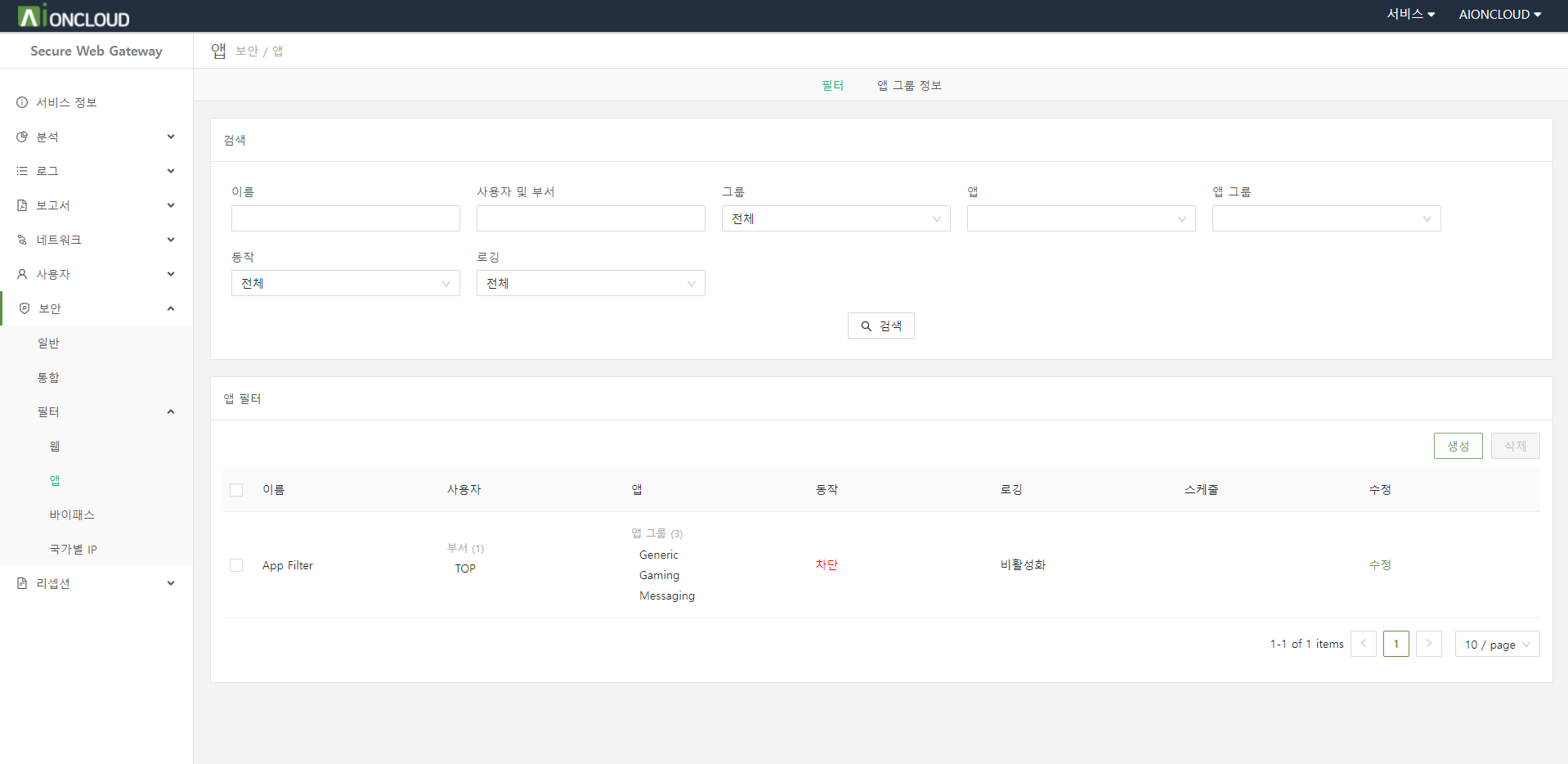

앱 필터 추가를 위해 보안 > 필터 > 앱 메뉴의 필터 탭에서 "생성" 버튼을 클릭합니다.

Step 1. 앱 필터 정보를 입력합니다.

- 이름 : 앱 필터의 이름

- 사용자 : 앱 필터를 적용할 사용자

- 사용자 그룹 : 앱 필터를 적용할 사용자 그룹

- 앱 : 앱 필터로 적용할 앱

- 앱 그룹 : 앱 필터로 적용할 앱 그룹

- 스케줄 : 앱 필터를 적용할 기간

- 동작 : 앱 차단 / 허용 여부

- 로깅 : 로그 작성 여부

Step 2. "완료" 버튼을 클릭합니다.

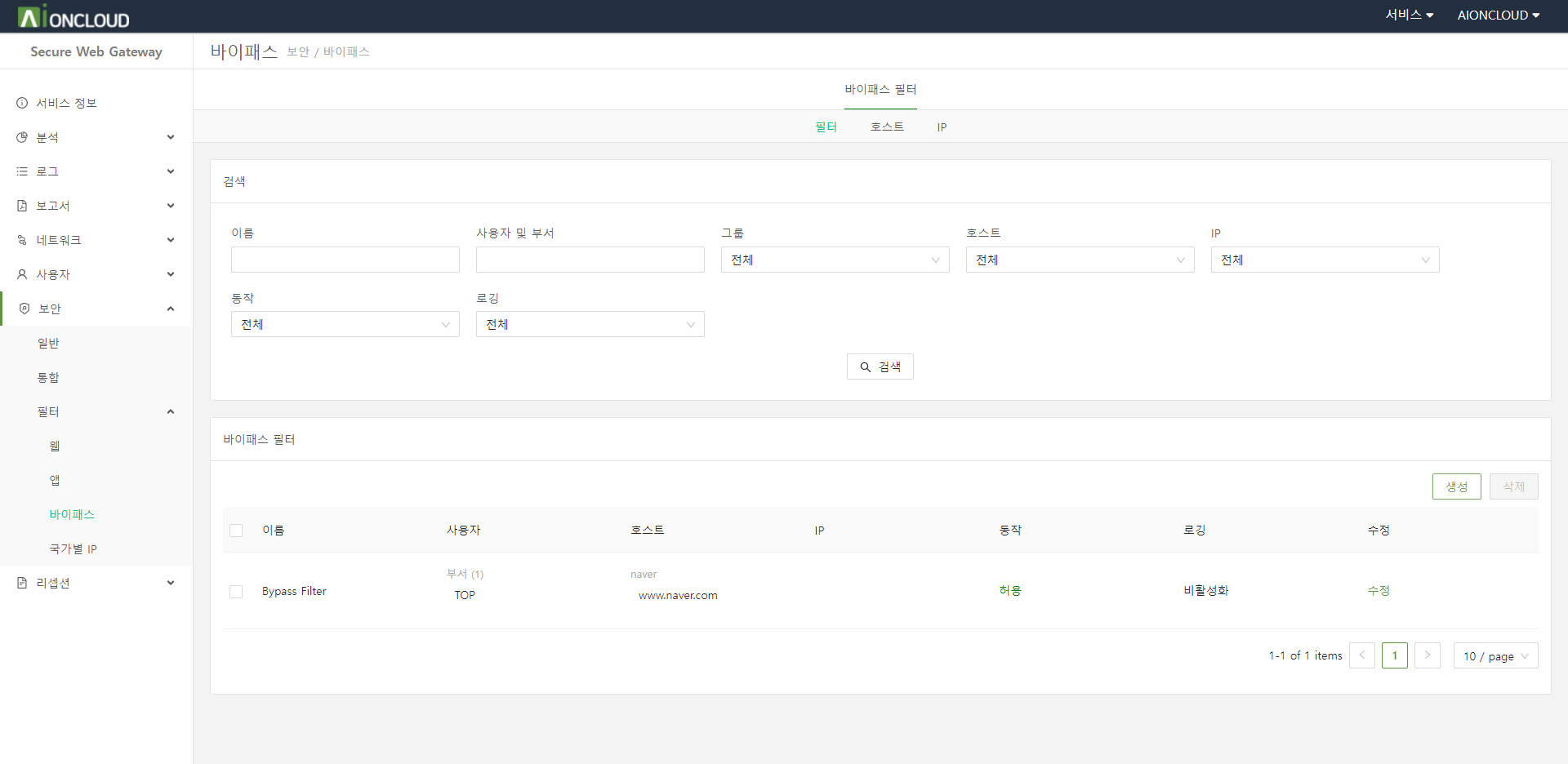

바이패스 필터 추가를 위해 보안 > 필터 > 바이패스 메뉴의 필터 탭에서 "생성" 버튼을 클릭합니다.

Step 1. 바이패스 필터 정보를 입력합니다.

- 이름 : 바이패스 필터 이름

- 사용자 : 바이패스 필터를 적용할 사용자

- 사용자 그룹 : 바이패스 필터를 적용할 사용자 그룹

- 호스트 : 바이패스 필터로 적용할 호스트

- IP : 바이패스 필터로 적용할 IP

- 로깅 : 로그 작성 여부

Step 2. "완료" 버튼을 클릭합니다.

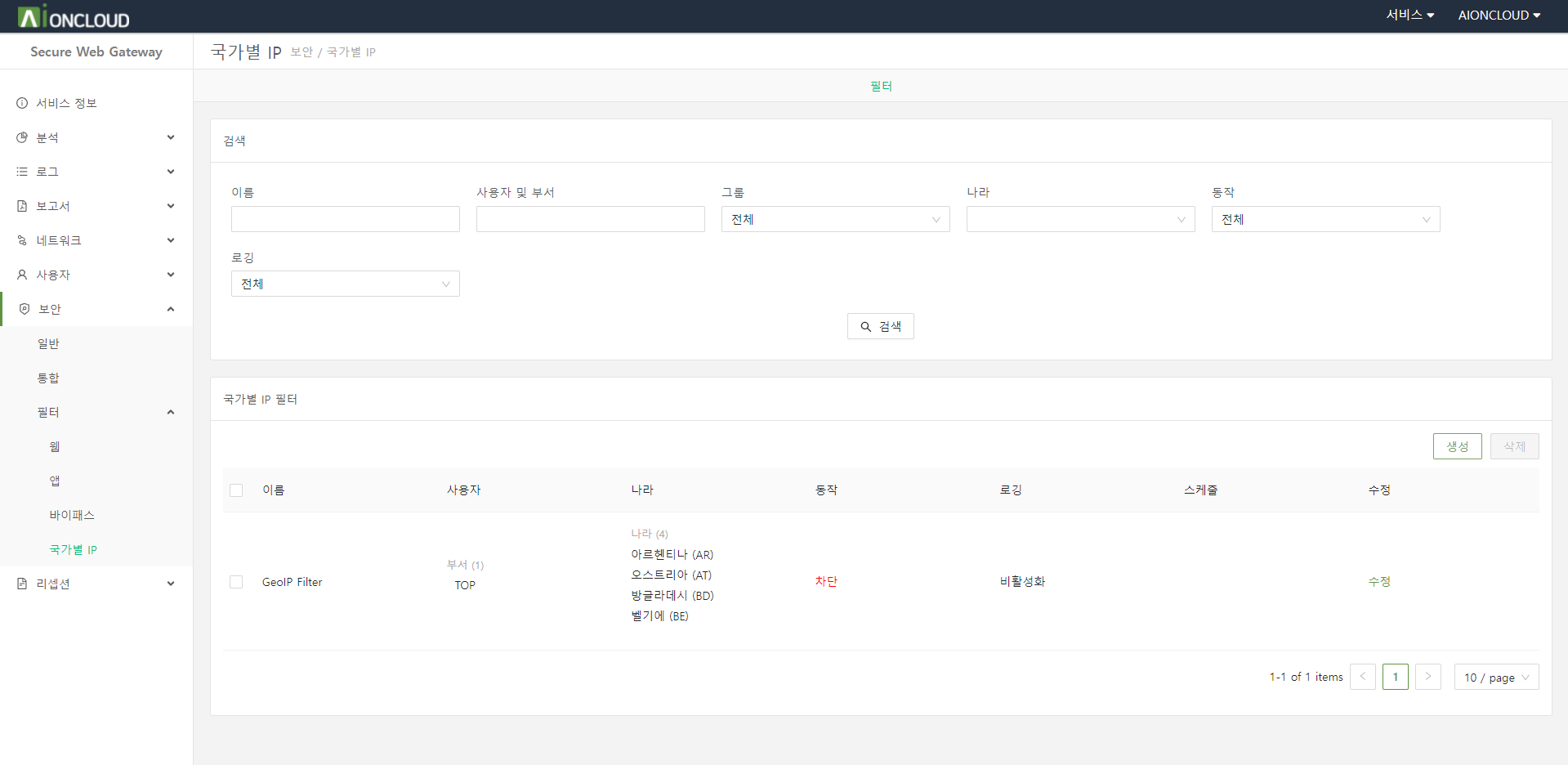

국가별 IP 필터 추가를 위해 보안 > 필터 > 국가별 IP 메뉴의 필터 탭에서 "생성" 버튼을 클릭합니다.

Step 1. 국가별 IP 필터 정보를 입력합니다.

- 이름 : 국가별 IP 필터 이름

- 사용자 : 국가별 IP 필터를 적용할 사용자

- 사용자 그룹 : 국가별 IP 필터를 적용할 사용자 그룹

- 나라 : 국가별 IP 필터로 적용할 호스트

- 스케줄 : 국가별 IP 필터를 적용할 기간

- 동작 : IP 차단 / 허용 여부

- 로깅 : 로그 작성 여부

Step 2. "완료" 버튼을 클릭합니다.

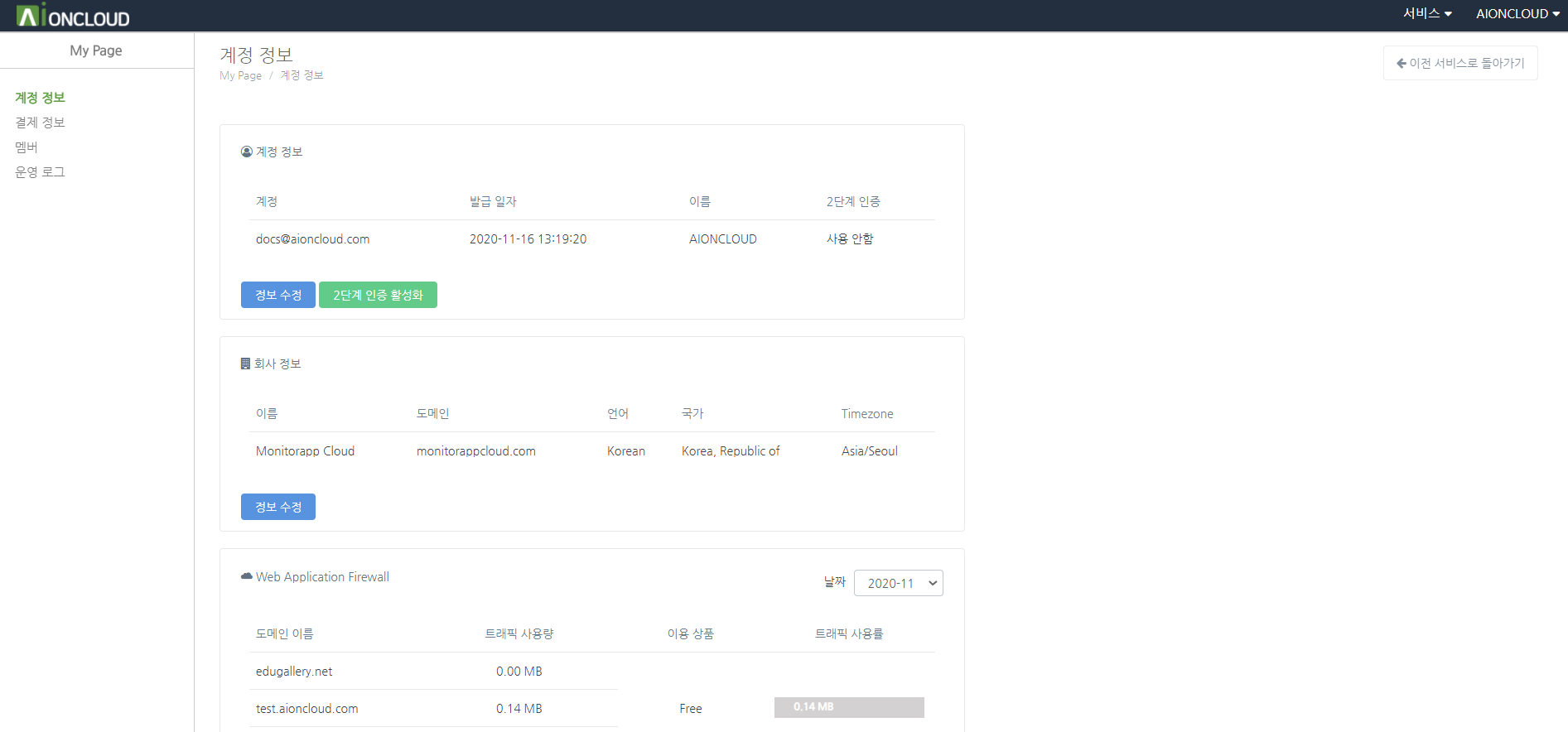

계정 정보는 'My Page - 계정 정보' 메뉴에서 확인할 수 있습니다.

계정 정보는 크게 '계정 정보', 'Web Application Firewall', 'Website Malware Scanner' 로 구성되어 있습니다.

'계정 정보'에서는 본인 계정의 계정 정보를 확인할 수 있으며, '정보 수정' 버튼을 클릭하여 계정 정보를 수정할 수 있습니다.

'Web Application Firewall' 에서는 Web Application Firewall 서비스에 등록된 도메인의 상태와 트래픽 사용량 등을 월별로 조회할 수 있습니다.

'Website Malware Scanner'에서는 Web Malware Scanner 서비스에 등록된 사이트의 설정 정보를 월별로 조회할 수 있습니다.

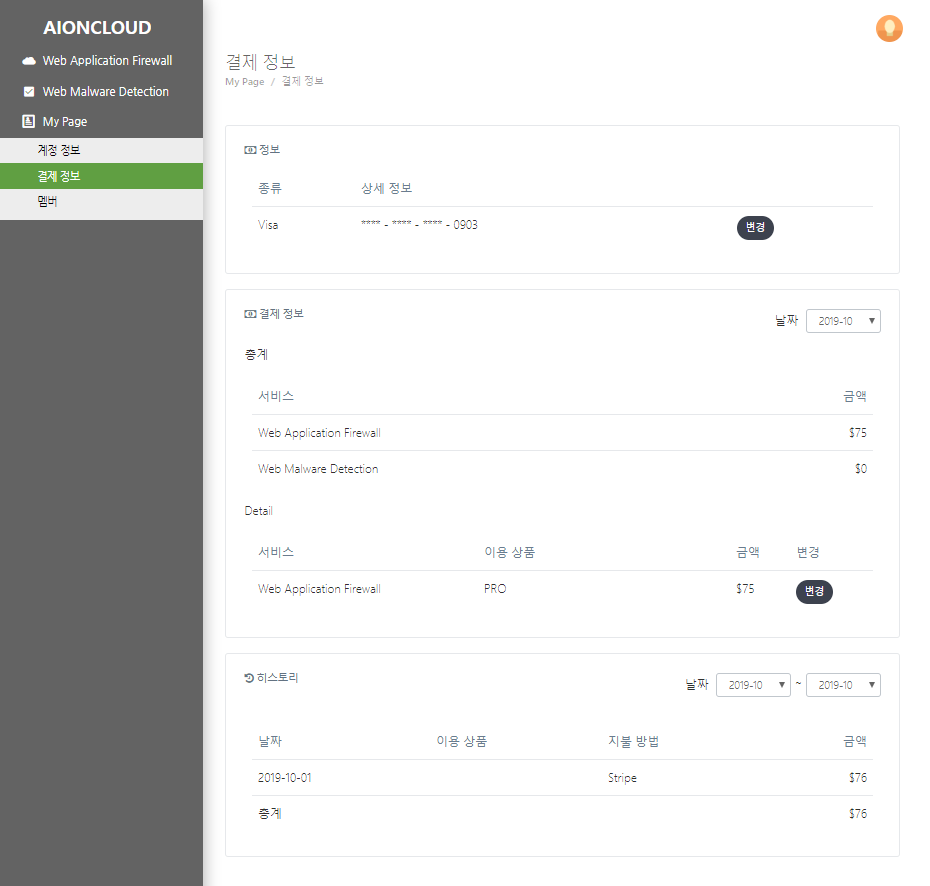

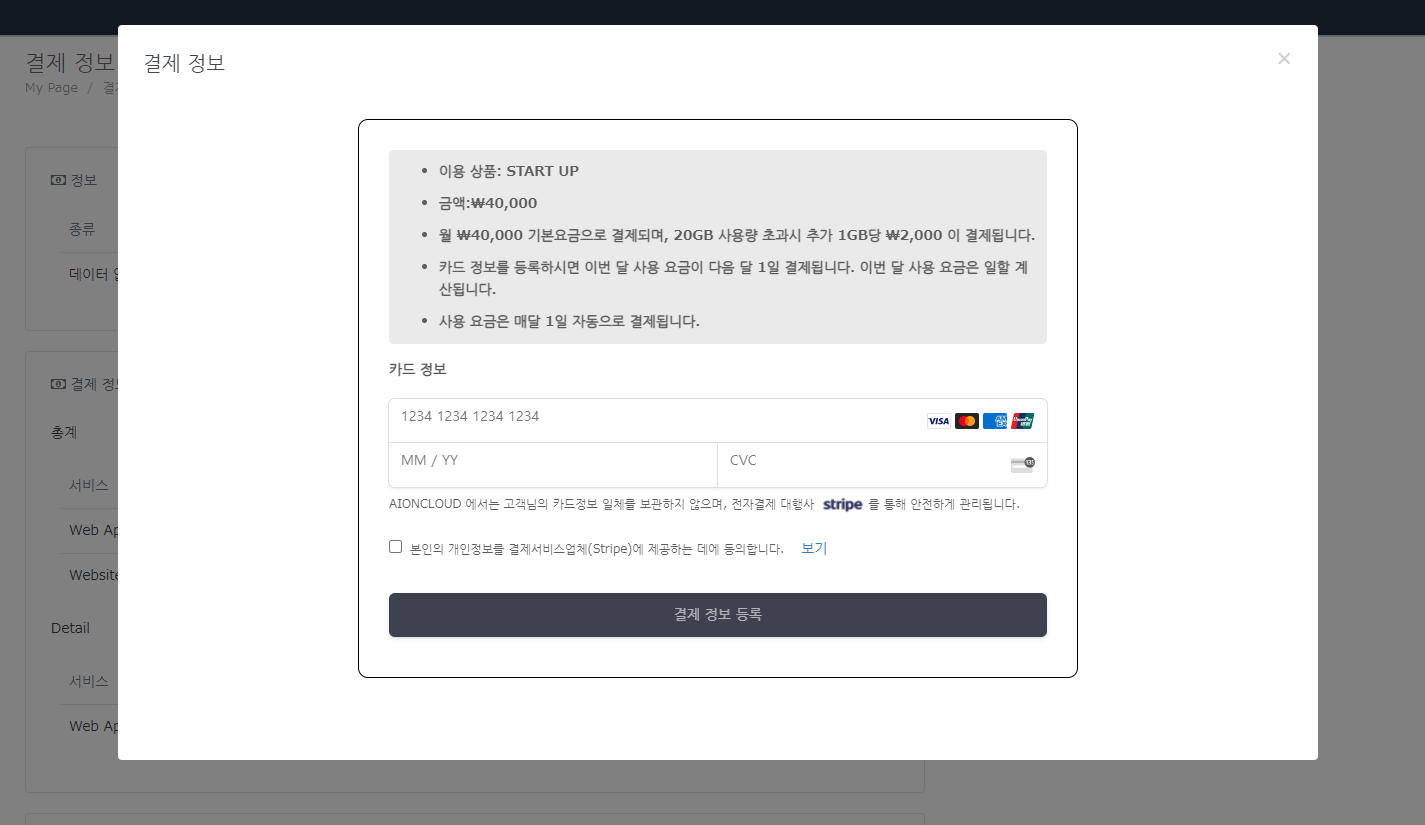

결제 정보는 'My Page - 결제 정보' 메뉴에서 확인할 수 있습니다.

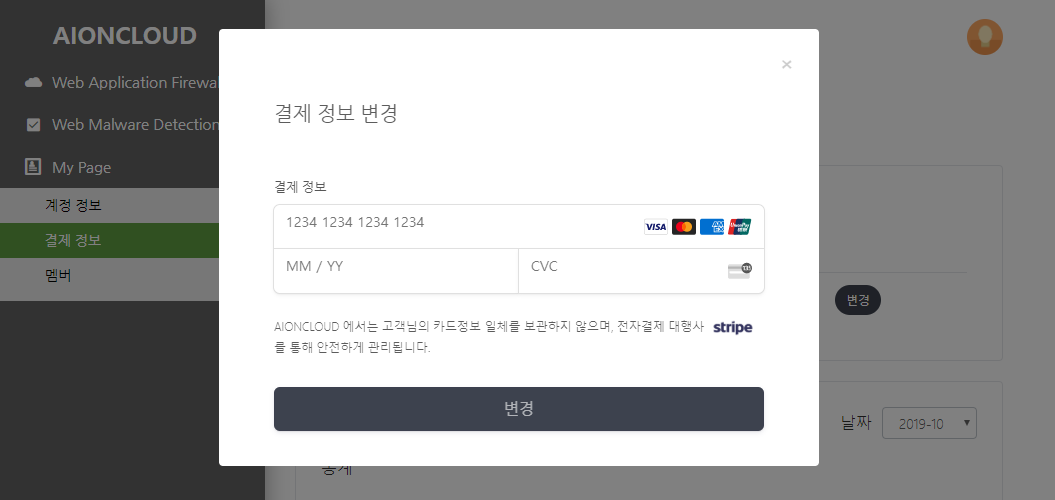

'정보 메뉴'에서 현재 카드 정보를 확인할 수 있으며, '변경' 클릭을 클릭하여 카드 정보를 수정할 수 있습니다.

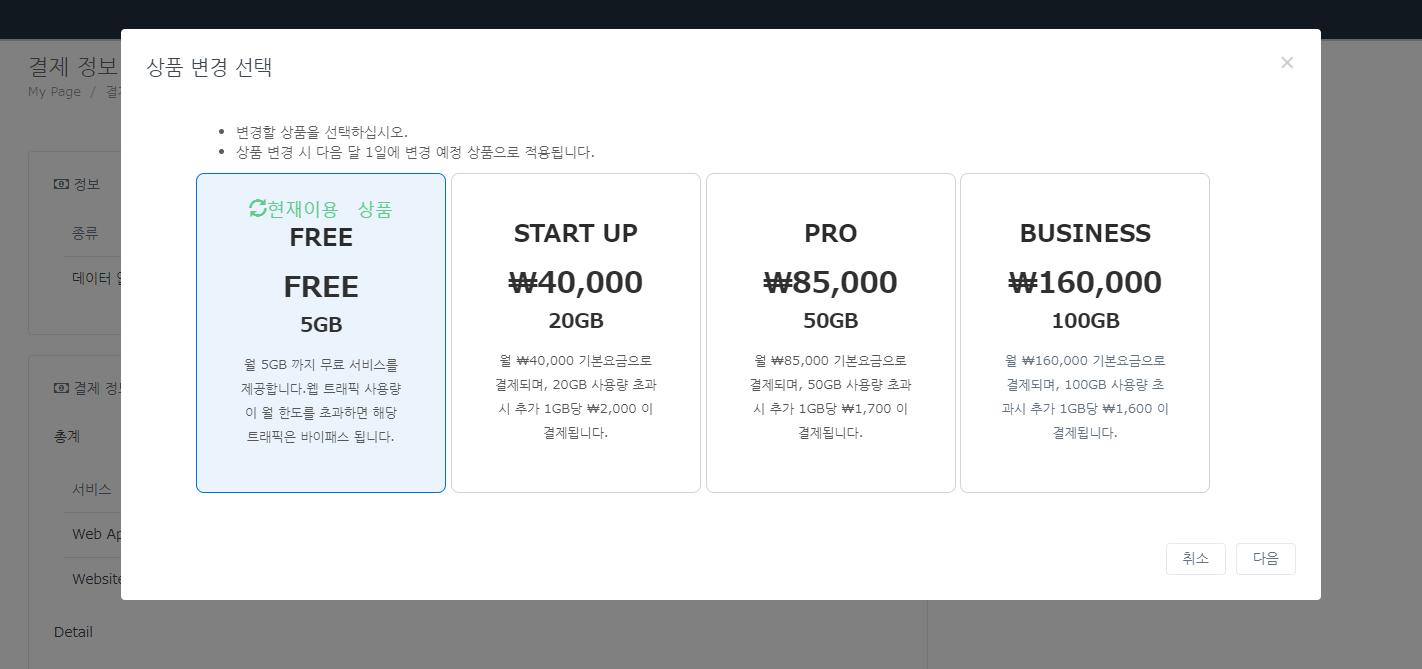

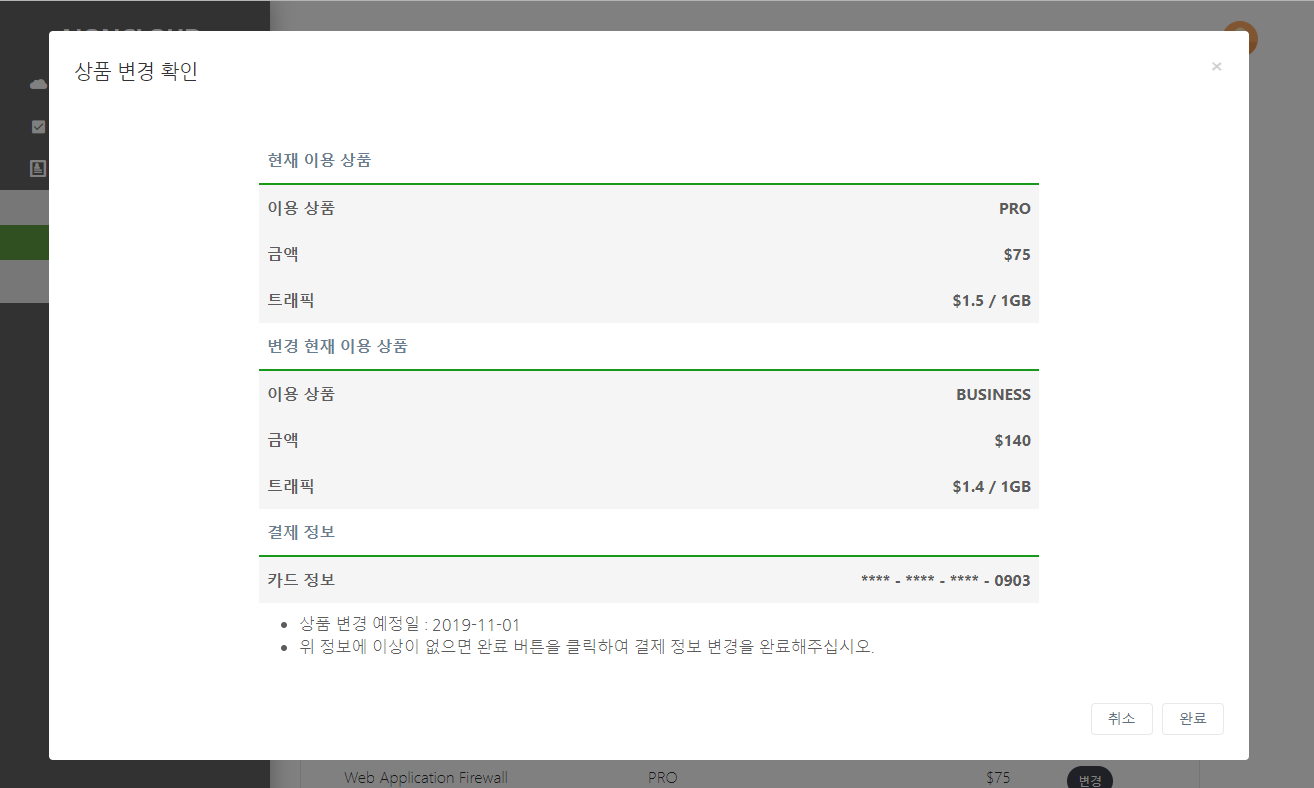

'결제 정보'에서는 이번 달 서비스 이용에 따른 결제 정보와 기간별 결제 히스토리를 확인할 수 있으며 '변경'을 클릭하여 이용 상품을 변경할 수 있습니다.

'결제 정보변경'에서는 카드 번호를 수정할 수 있습니다.

'상품 변경선택'에서는 변경된 상품은 다음 달 1일에 변경 예정상품으로 적용됩니다.

현재 상품이 'Free' 일 경우 결제될 카드 정보를 입력하여 상품을 변경할 수 있습니다.

'상품 변경 확인'에서는 현재 이용 상품과 변경 상품을 확인할 수 있습니다. '완료' 버튼을 누를 시 변경 예약이 완료됩니다.

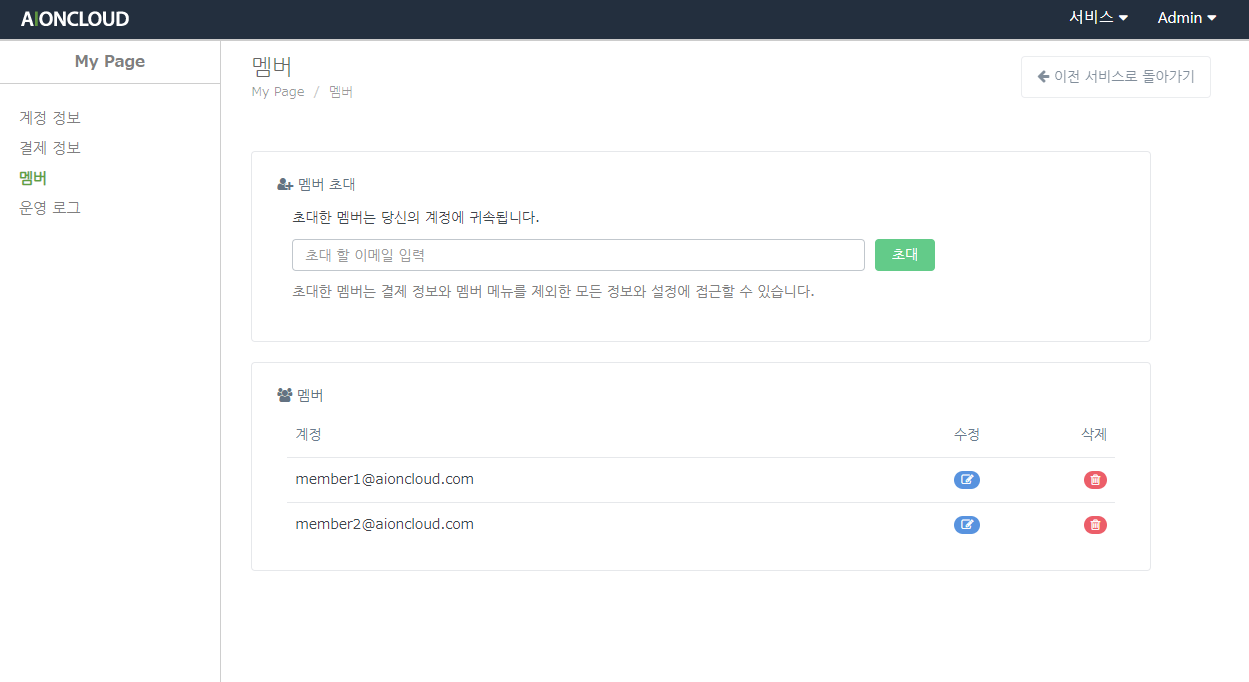

멤버는 'My Page - 멤버' 메뉴에서 확인할 수 있습니다.

멤버 메뉴에서는 멤버를 초대하고 관리할 수 있습니다.

멤버 초대에서 초대할 이메일을 입력하고 '초대' 버튼을 클릭합니다. 초대받은 멤버의 이메일로 패스워드 정보가 전송됩니다. 초대받은 멤버는 초대한 계정의 서비스 데이터를 공유합니다.

멤버에서 초대된 멤버의 리스트를 확인할 수 있습니다. '삭제' 버튼을 클릭하면 해당 계정이 삭제됩니다.

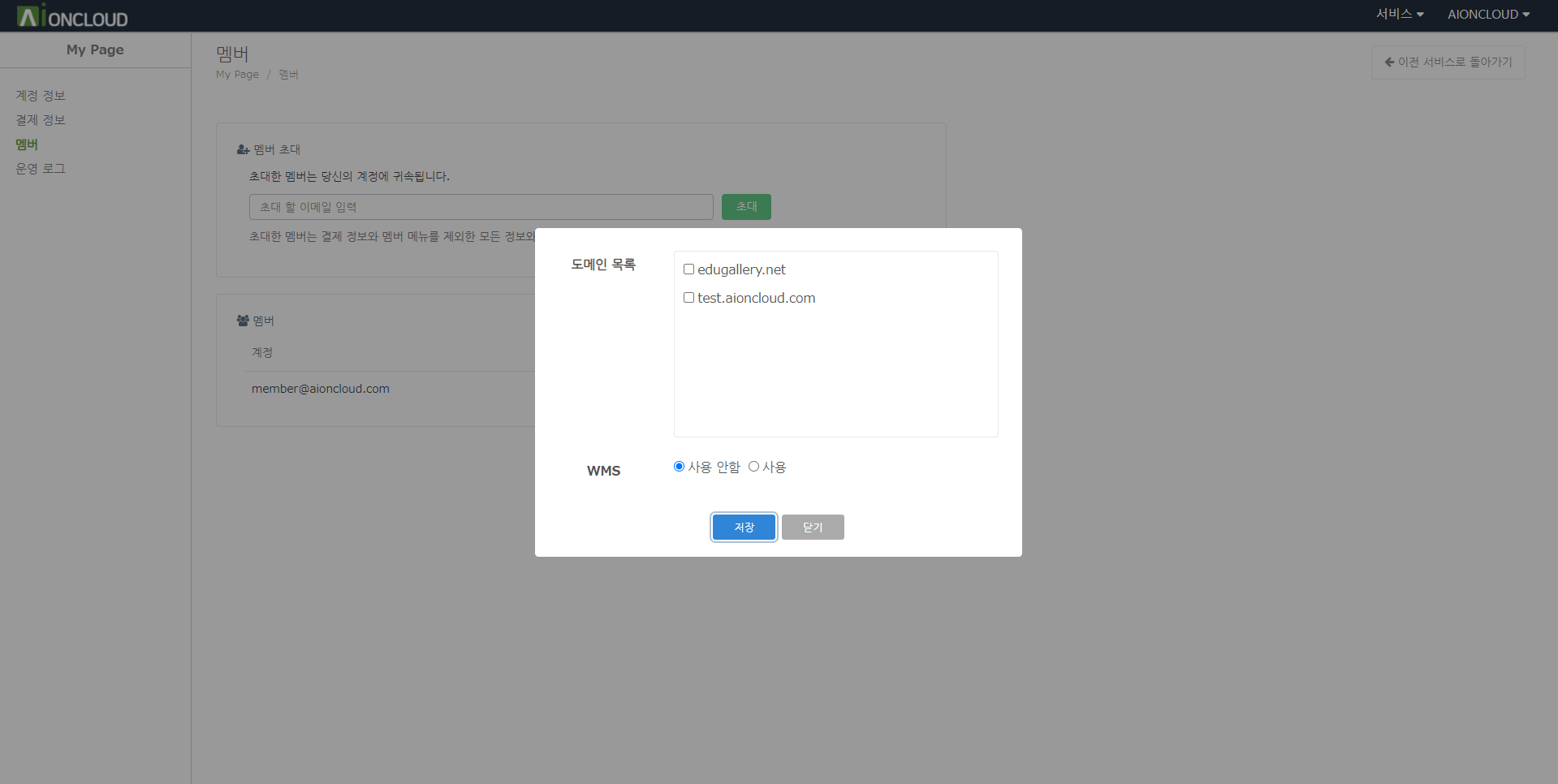

'수정' 버튼을 클릭하여 멤버별 권한을 설정할 수 있습니다.

도메인을 체크하여 관리 권한을 설정할 수 있습니다.

WMS 서비스 사용 여부를 설정할 수 있습니다.